docker现在可以说是Paas界的几大主流工具之一,它的大名可以说是无人不知无人不晓。为了更好的使用docker,我决定开个坑一步步的了解docker的内部原理,并利用golang开发一个简易的docker程序。下面就让我们开始进入正题。

docker是一个基于linux namespace和Cgroups开发的虚拟容器工具。这里有两个关键词,linux namespace和Cgruops我们今天先来对linux namespace进行讲解。

1. 什么是linux namespace###

linux namespace是linux kernel提供的一个功能用来隔离内核资源。通过namespace使得不同namespace之间的进程相互隔离互相感知不到对方的存在,同一个namespace中间的进程只能看到与自己相关的资源,其他namespace里进程使用的资源无法看到。namespace可以对一下六种资源进行隔离(六种linux namespace):

- UTS(主机名)

- PID(进程ID)

- IPC(进程间通信)

- Mount(挂载点)

- NetWork(网络)

- User(用户)

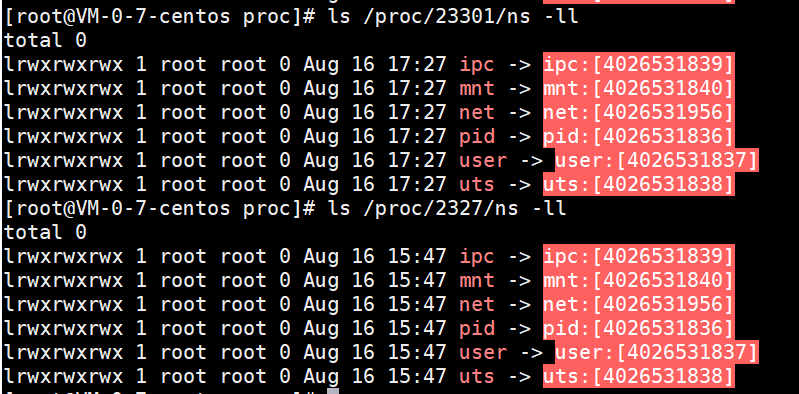

在linux的/proc/[进程号]/ns下列出可以看到对应进程号下这六种资源的namespace编号,不同进程的相同资源如果有相同的namespace编号则说明这两个进程的该资源在同一个namespace下。例如:

进程2327和23301的六种资源的进程号都相等,说明这两个进程的六种资源都各自在相同的namespace中。

linux namespace通过三种系统调用实现分别是:

- clone()

创建新进程。根据系统调用参数来判断哪些类型的Namespace被创建,它们的紫禁城也会被包含到这些namespace中- setns()

将进程加入到namespace中- unshare()

将进程迁移出当前namespace并加入到新的namespace中

使用golang开发一个脚本,该脚本在linux中启动一个新的进程,该进程的六种资源全部在新的namespace中,与父进程的namespace隔离。

package main

import (

"fmt"

"log"

"os"

"os/exec"

"syscall"

)

func RunCmdWithNewNamespace(){

cmd := exec.Command("sh")

cmd.SysProcAttr = &syscall.SysProcAttr{

Cloneflags: syscall.CLONE_NEWUTS | syscall.CLONE_NEWIPC | syscall.CLONE_NEWPID | syscall.CLONE_NEWNS | syscall.CLONE_NEWUSER | syscall.CLONE_NEWNET,

}

cmd.Stdin = os.Stdin

cmd.Stdout = os.Stdout

cmd.Stderr = os.Stderr

if err := cmd.Run(); err != nil {

log.Fatal(err)

}

os.Exit(-1)

}

func main(){

RunCmdWithNewNamespace()

}

上述代码在centos7中可能会出现invalid argument错误,这种情况下有可能是因为centos7默认没有打开支持user namespace功能,通过下列命令打开此功能

grubby --args="user_namespace.enable=1" --update-kernel="$(grubby --default-kernel)"

执行后进行重启。重启后查看cat /proc/sys/user/max_user_namespaces返回结果是否为0,如果为0需要利用以下命令进行修改

echo 640 > /proc/sys/user/max_user_namespaces

然后再重新执行go文件应该就可以正常运行。