判断方法

- nslookup

nslookup target.com DNS地址

不同DNS服务器返回的target地址IP不同,则使用了CDN - 多地ping

结果不同则有CDN

站长工具:http://ping.chinaz.com/ - fofa pro view

手法

常规

- 子/二级域名无CDN

子/二级域名未启用CDN且与目标在同一IP/同一C段。 - 查询域名历史解析记录

网站上线测试时没用CDN。

NetCraft:https://sitereport.netcraft.com/

微步在线:https://x.threatbook.cn/

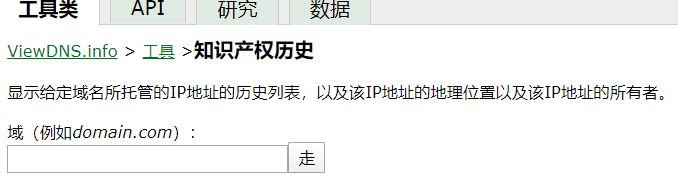

iphistory:https://viewdns.info/iphistory/

https://domain.8aq.net //基于Rapid7 Open Data

https://x.threatbook.cn

https://webiplookup.com

https://viewdns.info/iphistory

https://securitytrails.com/#search

https://toolbar.netcraft.com/site_report

- 利用web漏洞

SSRF:让目标服务器请求你的VPS或ceye看请求IP

命令执行:ipconfig

敏感文件泄露:如phpinfo或github上泄露源码 - 目标的邮件服务

Web跟Email服务属同服务器或同一C段,功能[注册/改密]邮件/RSS订阅,邮件原文中找。 - 多地ping

全球Ping有一定机率可以得到目标服务器真实IP地址,因为CDN服务商没有某些地区CDN节点,留意偏远地区的结果 - 网络空间搜索引擎

FOFA查询网站标题title="*** ***** – Multi Asset Fund" - 相关APP请求/代码中泄露了IP

- CDN只配置了https协议

特殊

- 绕过cloudflare CDN可以用cloudflarewatch或者sites-using-cloudflare

- 特殊文件hash结合shodan全网追踪

- 获取网站SSL证书的HASH再结合Censys

利用Censys搜索网站的SSL证书及HASH,在https://crt.sh上查找目标网站SSL证书的HASH

再用Censys搜索该HASH即可得到真实IP地址

xyz123boot.com证书的搜索查询参数为:parsed.names:xyz123boot.com

只显示有效证书的查询参数为:tags.raw:trusted

组合后的搜索参数为:parsed.names: xyz123boot.com and tags.raw: trusted

Censys将向你显示符合上述搜索条件的所有标准证书,以上这些证书是在扫描中找到的。

要逐个查看这些搜索结果,攻击者可以通过单击右侧的“Explore”,打开包含多个工具的下拉菜单。What's using this certificate? > IPv4 Hosts

此时,攻击者将看到一个使用特定证书的IPv4主机列表,而真实原始 IP就藏在其中。

- 扫描全网

邪道啊,真的不会被封吗

masscan

host绑定真实ip

直接访问真实ip可能无法访问网站,需要在host里进行绑定域名 ip后访问域名