一定要录音!

一定要录音!

一定要录音!

面完后不管过没过都可以拿来反省,我人生第一次面试,哭了

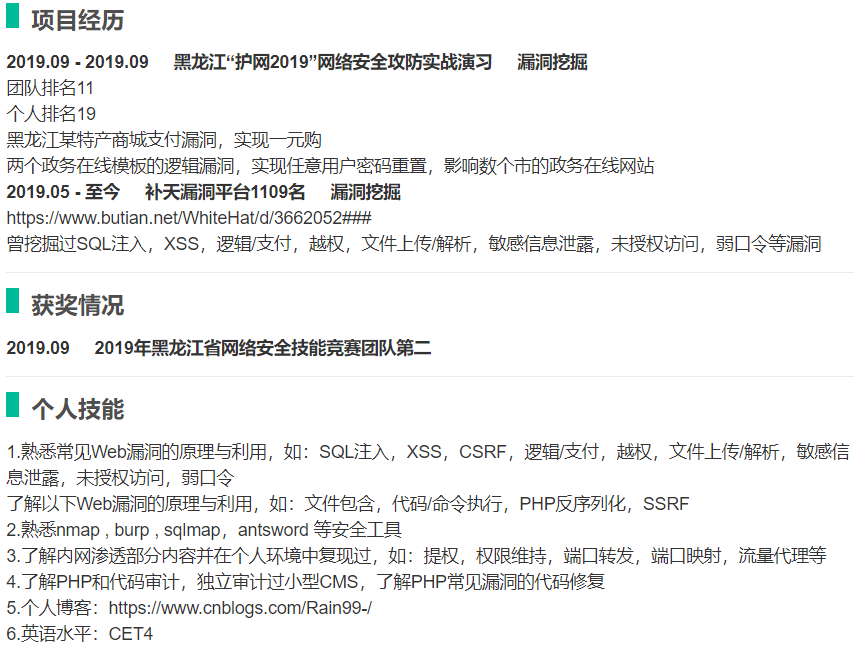

我的简历?(贼菜)

问了什么?

(无顺序回忆)

1.蚁剑的原理

给我整懵了,我对开发不熟,也没怎么看过蚁剑源码

后来想想,这里应该按webshell原理答?

webshell利用把字符串按代码执行的函数如eval和assert,接收如菜刀蚁剑等传递来的字符串按代码执行后返回结果,如文件目录system(dir),命令执行`whoami`,当然,这中间还有各种编码解码拼接来混淆流量防止被waf

2.poc exp如何无害化,不影响目标正常运行

没思路,只提了,如果是命令执行,通过ping 特征.DNS 再去看DNS解析记录判断存在可利用

3.登录功能各个模块的设计

没明白怎么答,就按照登录的数据流来答,用户名密码利用js进行编码混淆传递,中间利用过滤函数过滤如addslashes和mysqli或直接PDO方式执行SQL语句,条件语句注意逻辑问题,日志记录注意xss

4.扫描器的原理

爬目录,爬功能点,爬系统服务器中间件版本信息,使用对应的poc exp碰撞

5.用过安全产品吗

当时一直在想用过的国内安全产品,如安恒的漏扫(HW顺的),安全狗D盾等WAF

但其实awvs appscan nexxus也可以提的

6.涉及漏洞的XXE SSRF,两个都是我不熟的

SSRF只知道原理,实战中没挖到过,XXE了解,上传xls的点和数据包用xml格式的点可以测XXE

7.内网

regeorg脚本流量代理实现原理

emmm我想到的是类似webshell

补充:reGeorgSocksProxy由服务端和客户端两部分组成。服务端有php、aspx、asph、jsp、node.js等多个版本,客户端则由python编写。其工作原理可简单描述为python客户端在本地监听一个端口,提供socks服务,并将数据通过http/https协议发送到服务端上,并从服务端上用socket实现转发。

mimi读密码的原理

内存转储成文件后,文件中明文存储?

如何不被读取明文密码

使用win2012系统?

权限限制?

关闭缓存?

https://www.cnblogs.com/Fluorescence-tjy/p/11222495.html

登录功能怎么测

当时以为只是问登录功能,就只提了sql注入,爆破用户名密码

其实我没仔细听清他说的是登录页面还是单单登录功能

应该从登录页面讲,

fuzz后台测未授权,找敏感文件如js泄露的信息

sql注入用户名,xss盲打用户名,枚举用户名密码,任意用户注册覆盖注册,任意用户密码重置,登录验证绕过,这都是可以讲的东西

总结

第一次面,有点怂

其实,就当是线下沙龙,大家坐在一起讨论渗透姿势就好了,你一个姿势我一个姿势,分享后就是两个姿势,甚至更多