inetd的配置:

inetd(Internet超级服务器),就是监视一些网络请求的守护过程,其根据网络请求来调用相应的服务进程来处理连接请求。inetd.conf则是inetd的配置文件。

inetd.conf文件告诉inetd监听哪些网络端口,为每个端口启动哪个服务。在任何的网络环境中使用Linux系统,第一件要做的事就是了解一下服务器到底要提供哪些服务。

xinetd是新一代的网络守护进程服务程序,经常用来管理多种经量级Internet服务。telnet服务就是通过xinetd服务来管理的,所以在安装后面telnet服务之前需要先安装xinetd服务。

/etc/xinetd.conf是xinetd的主配置文件,但是它只包括几个默认值及/etc/xinetd.d目录中的配置文件,如果要启动或禁用某项xinetd服务,编辑位于/etc/xinetd.d目录中的配置文件。

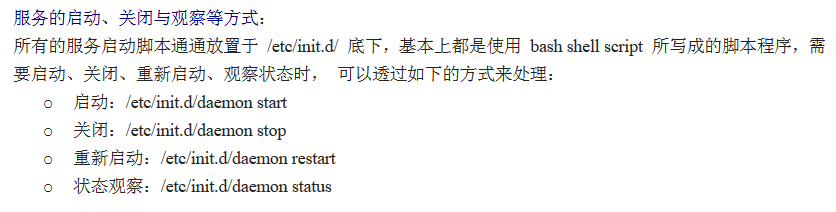

/etc/init.d:

/etc/init.d是/etc/rc.d/init.d的软连接(soft link) init.d指的是/etc/rc.d/init.d目录

这个目录存放的是一些脚本,一般是linux以rpm包安装时设定的一些服务的启动脚本。系统在安装时装了好多rpm包,这里面就有很多对应的脚本。执行这些脚本可以用来启动,停止,重启这些服务。

chkconfig --list 查询出所有当前运行的服务

chkconfig --list atd查询atd服务的当前状态

chkconfig --levels 12345 NetworkManager off 停止所有服务并且在下次系统启动时不再启动

chkconsig --list | grep on 查看当前处于运行状态的服务

service sshd stop 只是想当前的设置状态有效,在系统重启后即不生效的话,可以用次命令停止服务

服务的安装和卸载Linux通过yum可以对服务进行安装和卸载

SSH服务配置:

客户端的配置文件是/etc/ssh/ssh_config

服务端的配置文件是/etc/ssh/sshd_config

SSH的版本如何修改?

查找sshd的位置: #whereis sshd

备份sshd: #cp /usr/sbin/sshd/usr/sbin/sshd.bak.20171116

搜索版本信息: #strings /usr/sbin/sshd|grep OpenSSH

替换版本信息: #sed -i 's/OpenSSH_5.9/OpenSSH_7.7/g'/usr/sbin/sshd

重启sshd: #sed -i 's/OpenSSH_5.9/OpenSSH_7.7/g'/usr/sbin/sshd

SSH的登录端口如何修改?

查看是否安装了ssh: #rpm -qa|grep ssh

ssh服务配置文件路径:vim /etc/ssh/sshd_config

打开文件后,找到22端口修改成10022

#Port 22

Port 10022

重启ssh服务即可

# service sshd restart(如果连接不上,请检查本机防火墙是否开启了)

如何限制root用户远程SSH登录

#vi /etc/ssh/sshd_config

把PermitRootLogin yes改为 PermitRootLogin no

重启sshd服务: #service sshd restart

如何在不停止SSH服务的情况下使配置生效?

# vi /etc/issue.net 修改这个文件

添加信息

修改sshd_config里面的参数

重启服务

SSH证书制作:

如何制作SSH登录证书?

1、客户端生成证书:私钥和公钥,然后私钥放在客户端,妥当保存,一般为了安全,访问有黑客拷贝客户端的私钥,客户端在生成私钥时,会设置一个密码,以后每次登录ssh服务器时,客户端都要输入密码解开私钥

2、服务器添加信用公钥:把客户端生成的公钥,上传到ssh服务器,添加到指定的文件中,这样,就完成了ssh证书登录的配置了。

如何配置SSH使用证书认证?

vim /etc/ssh/sshd_config

#禁用root账户登录,非必要,但为了安全性,请配置

PermitRootLogin no

# 是否让 sshd 去检查用户家目录或相关档案的权限数据,

# 这是为了担心使用者将某些重要档案的权限设错,可能会导致一些问题所致。

# 例如使用者的 ~.ssh/ 权限设错时,某些特殊情况下会不许用户登入

StrictModes no

# 是否允许用户自行使用成对的密钥系统进行登入行为,仅针对 version 2。

# 至于自制的公钥数据就放置于用户家目录下的 .ssh/authorized_keys 内

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile %h/.ssh/authorized_keys

#有了证书登录了,就禁用密码登录吧,安全要紧

PasswordAuthentication no