本系列慢更 一旦接触到新的套路就会收集

1: 将 flag 存储在图片详细信息中

这个套路建议用 Windows 系统查看,貌似 Windows 上显示信息要多一些。像在我的 Mac OS 上这个 flag 就显示不出来。

所以建议非 Windows 用户配备一个 Windows 虚拟机,毕竟 Windows 虽然比较丑,但是功能性和易用性都没的说。

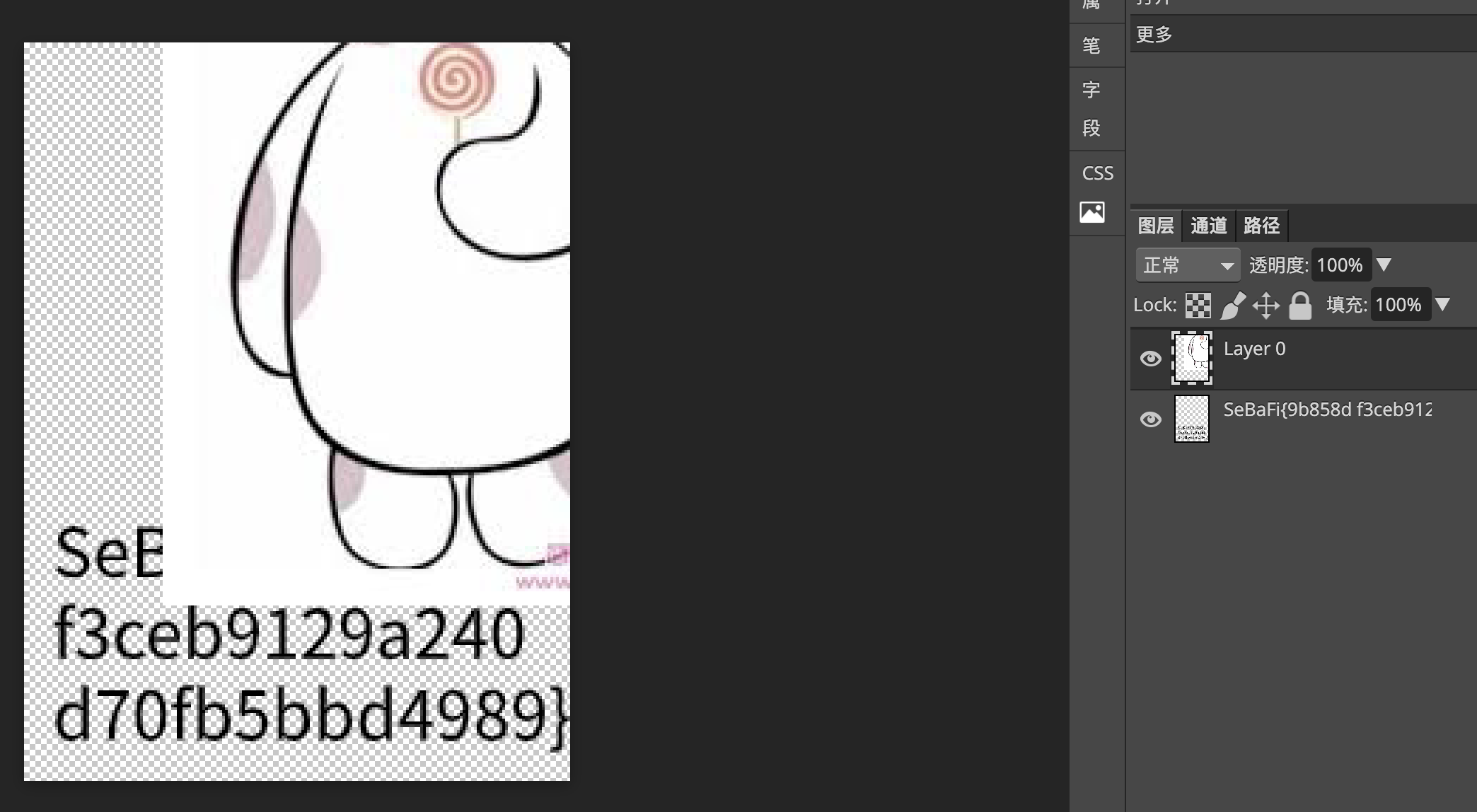

2: 将 flag 存储在某个 PS 文件的图层中

这里先推荐一个能够在线编辑 PS文件 的修图网站

在线 PS 工具

像有些题目的 flag 就可能显示在某个图层中(或者是某个图层的名字里面)

比如说这个样子。

这个题目中的 PS 文件有两个图层,第二层中的图片就是 flag 的内容。当然这个题目中的图层名字并不是flag,这只是提醒你这个图层有flag。毕竟如果flag就在图层名字里的话,很有可能直接看内码就能看出来。所以多半是放在第二个图层的图片中的。

3: LSB 隐写

LSB 隐写适用于无损压缩和未被压缩的图片中。加入我们有一张 RGB 三通道的图片,那么我们用三个字节来存储一个像素,每个字节存储一种颜色的信息。由于只是对每个字节的最后一位进行修改造成的差异十分有限,肉眼无法识别,所以我们可以将信息存储在每个字节的最后一位,因为一个像素用三个字节存储,所以一个 RGB 通道的图片文件的每个像素点能够存储三位信息。

由于这篇文章只是对常见的套路进行总结,所以不对 LSB 做过多的详细介绍,详细信息自行百度。

对付这种图片我们可以用 Stegsolve 这个工具来进行处理。关于 Stegsolve 工具的使用说明,可以参考这片博客

https://www.cnblogs.com/cat47/p/11483478.html

有的时候 LSB 隐写提取出来的可能是个文件(如一张新的图片),也有可能是一些字符。他们的区别就是看一下开头的内码有没有常见的文件头。如果有的话,那么很有可能是隐写了一个文件进去,如果不是,那么很有可能是隐写了一些字符串。