安全设备支持下面5种不同类型的ACl:

- 标准ACL

- 扩展ACL(可匹配v4&v6流量)

- EtherType ACL (以太网类型ACL)

- WebType ACL(Web类型ACL)

1、标准ACL

标准ACL可以基于目的IP地址识别数据包,这种ACL不能应用到接口上来进行流量过滤,只有当安全设备工作在路由模式(routed mode)下时,才可以使用标准ACL。

2、扩展ACL

扩展ACL是最常用的一种ACL,它可基于以下属性对数据包分类:

- 源和目的IP

- 第3层协议

- 源和目的端口(TCP,UDP)

- ICMP数据包的目的ICMP类型

- 用户身份属性,如AD用户名和组成员

扩展ACL可以应用到接口,来实现数据包过滤,QoS数据包分类,对NAT和VPN加密数据包进行识别,以及其他很多功能。

运行在路由和透明模式下的安全设备都可以建立这种类型的ACL。

Note:从9.0(1)版本开始,扩展ACL以及可以同时过滤v4和v6流量。

3、EtherType ACL

EtherType ACL 可以通过查看2层头部的以太网类型编码字段来过滤IP和非IP的流量。例如:基于IP的流量以太网类型编码是0x800.

如果设备运行在透明模式下,就可以使用ethertype acl,和其他的ACL一样,该ACL最后也会有一条隐式拒绝条目,不过,这个隐式拒绝条目不会对穿越设备的IP流量造成影响。所以,管理员可以同时在同一接口的同一个方向应用ethertype ACL 和扩展ACL。

Note:如果在ethertype ACL最后配置了一条显式拒绝条目,即使扩展ACL被设置为放行IP数据包,这些数据包仍然会被Ethertype ACL丢弃。

4、WebType ACL

该ACL可以对穿过SSL VPN隧道进入网络的流量进行限制。如果在某个地方定义了WebType ACL,但是数据包不匹配该ACL,那么由于存在隐式拒绝条目,设备会在默认情况下丢弃数据包。但是如果没有定义任何ACL,那么安全设备就会允许流量通过。

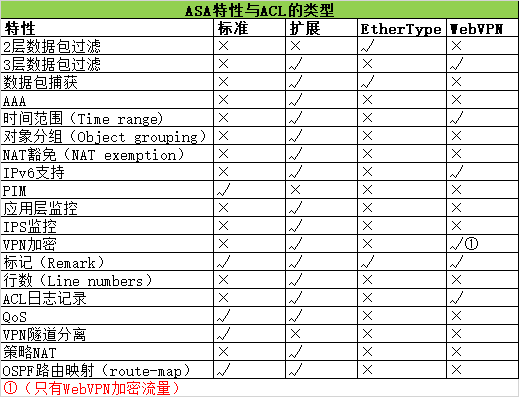

5、ACL特性比较