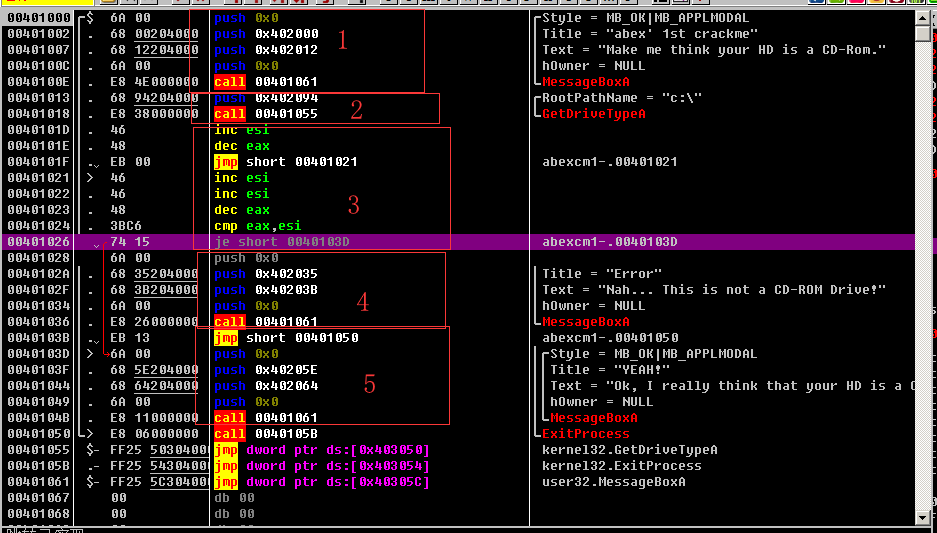

打开文件之后,整个程序可以分为5个部分

第一部分是我们打开初始显示的字符串,第四部分是我们确认之后的字符串。

注意第三部分有两句指令

cmp eax,esi je short 0040103D

je后面的地址是第五部分,根据提示很明显这里是不相等,执行第四部分,要想得到“successful”的结果,那么只要改动je为jnz或者jmp即可。

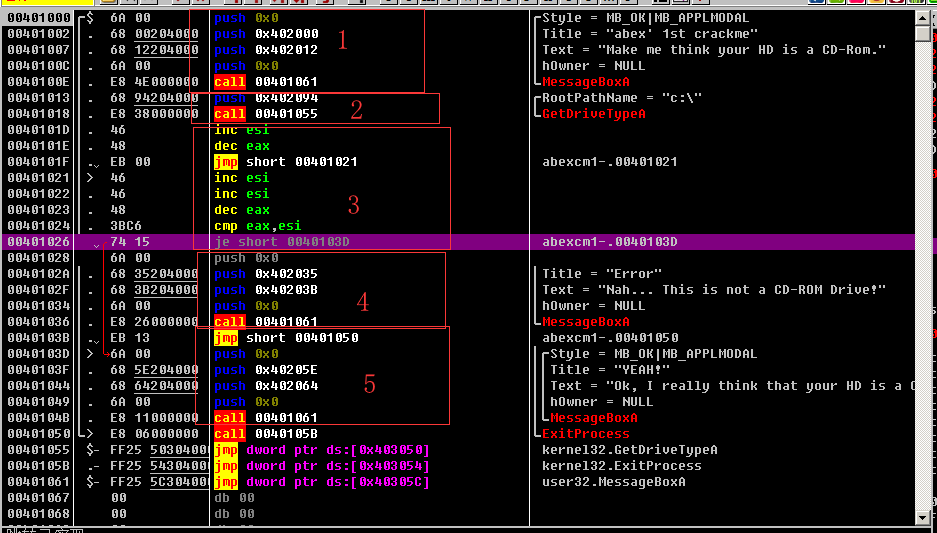

打开文件之后,整个程序可以分为5个部分

第一部分是我们打开初始显示的字符串,第四部分是我们确认之后的字符串。

注意第三部分有两句指令

cmp eax,esi je short 0040103D

je后面的地址是第五部分,根据提示很明显这里是不相等,执行第四部分,要想得到“successful”的结果,那么只要改动je为jnz或者jmp即可。