安全技术

- 本科内容

- 如何建立信任关系

- 对称,非对称,HASH三种加密方式

- 常见的加密算法

- PGP的各种功能

- 目前流行的身份认证技术

- 访问控制技术和安全审计技术

- 分析和过滤Windows系统和Linux日志文件

5.1 加密技术

- 对称加密,非对称加密,HASH加密

- 保障数据完整性,保障数据机密性

- 数字签名

- 加密的强度

- 运算法则的健壮性,钥匙的保密性,钥匙的长度,抗攻击性

5.1.1 建立信任关系

公钥加密

公钥的分发方法:

手动:PGP,Secure Mine

自动:SSL,IPsec

5.1.2 对称加密

Triple DES

RC6

IDEA

Blowfish和twofish

Skipjack和Mars

Rijndael和Serpen

5.1.3 HASH加密

HASH值:把一些不同长度的信息转化成没有规律的128位编码

HASH算法:MD5、SHA

5.2 PKI:公钥体系结构

Certificate authority (CA证书)

5.4 身份认证

比较流行的四种身份验证

第一种:你知道什么?(账号)

第二种:你有什么东西?(证书)

第三种:你是谁?(指纹,声音)

第四种:你从哪里来?(ip address)

5.5 访问控制整体概念

每个系统都要确保只有它们想要的个体,系统才能够访问,这种机制叫访问控制。

5.6 安全审核

被动式审核:计算机简单地记录一些活动,并不做什么处理,因此被动式审计不是一个实时的检测。

主动式审核:拒绝一些主机到的访问,结束一个登陆会话。

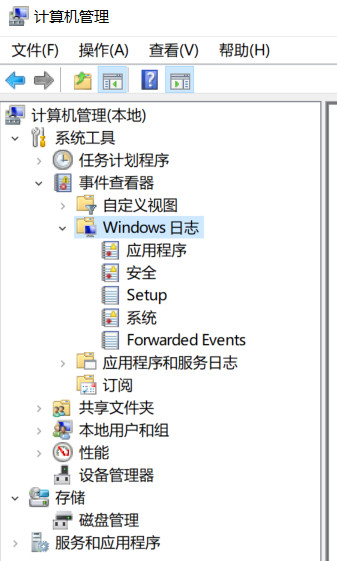

5.7 日志系统

概述:记录系统发生的事件。

类别:

- 系统日志

- 安全日志

- 应用程序日志