作业信息

| 作业课程 | 2020-2021-1Linux内核原理与分析 |

|---|---|

| 作业要求 | 2020-2021-1Linux内核原理与分析第十一周作业 |

| 作业目标 | Python 实现端口扫描器 |

| 作业正文 | 2020-2021-1 20209322《Linux内核原理与分析》第十一周作业 |

Python 实现端口扫描器

一、理论概述

1.1基本概念

端口扫描工具(Port Scanner)指用于探测服务器或主机开放端口情况的工具。常被计算机管理员用于确认安全策略,同时被攻击者用于识别目标主机上的可运作的网络服务。

端口扫描定义是客户端向一定范围的服务器端口发送对应请求,以此确认可使用的端口。虽然其本身并不是恶意的网络活动,但也是网络攻击者探测目标主机服务,以利用该服务的已知漏洞的重要手段。端口扫描的主要用途仍然只是确认远程机器某个服务的可用性。

扫描多个主机以获取特定的某个端口被称为端口清扫(Portsweep),以此获取特定的服务。例如,基于SQL服务的计算机蠕虫就会清扫大量主机的同一端口以在 1433 端口上建立TCP连接。

1.2实现原理

1)TCP 连接扫描

利用操作系统原生的网络功能,且通常作为SYN扫描的替代选项。Nmap将这种模式称为连接扫描,因为使用了类似 Unix 系统的 connect() 命令。如果该端口是开放的,操作系统就能完成TCP三次握手,然后端口扫描工具会立即关闭刚建立的该连接,防止拒绝服务攻击。这种扫描模式的优势是用户无需特殊权限。但使用操作系统原生网络功能不能实现底层控制,因此这种扫描方式并不流行。并且TCP扫描很容易被发现,尤其作为端口清扫的手段:这些服务会记录发送者的IP地址,入侵检测系统可能触发警报。

2)SYN 扫描

端口扫描工具不使用操作系统原生网络功能,而是自行生成、发送IP数据包,并监控其回应。这种扫描模式被称为“半开放扫描”,因为它从不建立完整的TCP连接。端口扫描工具生成一个SYN包,如果目标端口开放,则会返回 SYN-ACK 包。扫描端回应一个RST包,然后在握手完成前关闭连接。如果端口关闭了但未使用过滤,目标端口应该会持续返回RST包。这种粗略的网络利用方式有几个优点:给扫描工具全权控制数据包发送和等待回应时长的权力,允许更详细的回应分析。关于哪一种对目标主机的扫描方式更不具备入侵性存在一些争议,但SYN扫描的优势是从不会建立完整的连接。然而,RST包可能导致网络堵塞,尤其是一些简单如打印机之类的网络设备。

本实验中直接利用操作系统的 socket 连接接口,初步测试目标服务器的端口是否可以连接,如果可以则返回端口打开状态。

二、逻辑实现

2.1读取端口及目标服务器

import sys

# python3 ports_can.py <host> <start_port>-<end_port>

host = sys.argv[1]

portstrs = sys.argv[2].split('-')

start_port = int(portstrs[0])

end_port = int(portstrs[1])

2.2测试 TCP 端口连接

导入socket 包

from socket import *

获取目标IP地址

target_ip = gethostbyname(host)

连接测试的步骤:1.创建socket 2.调用connect()函数 3.关闭连接

opened_ports = []

for port in range(start_port, end_port + 1):

sock = socket(AF_INET, SOCK_STREAM)

sock.settimeout(10)

result = sock.connect_ex((target_ip, port))

if result == 0:

opened_ports.append(port)

2.3输出开放端口结果

打印 opened_ports 列表:

print("Opened ports:")

for i in opened_ports: print(i)

2.4完整代码

#!/usr/bin/python

# -*- coding: utf-8 -*-

import sys

from socket import *

# port_scan.py <host> <start_port>-<end_port>

host = sys.argv[1]

portstrs = sys.argv[2].split('-')

start_port = int(portstrs[0]) #开始扫描的第一个端口

end_port = int(portstrs[1]) # 扫描的最后一个端口

target_ip = gethostbyname(host) # 目标 IP

opened_ports = []

for port in range(start_port, end_port):

sock = socket(AF_INET, SOCK_STREAM)

sock.settimeout(10)

result = sock.connect_ex((target_ip, port))

if result == 0:

opened_ports.append(port)

print("Opened ports:")

for i in opened_ports:

print(i)

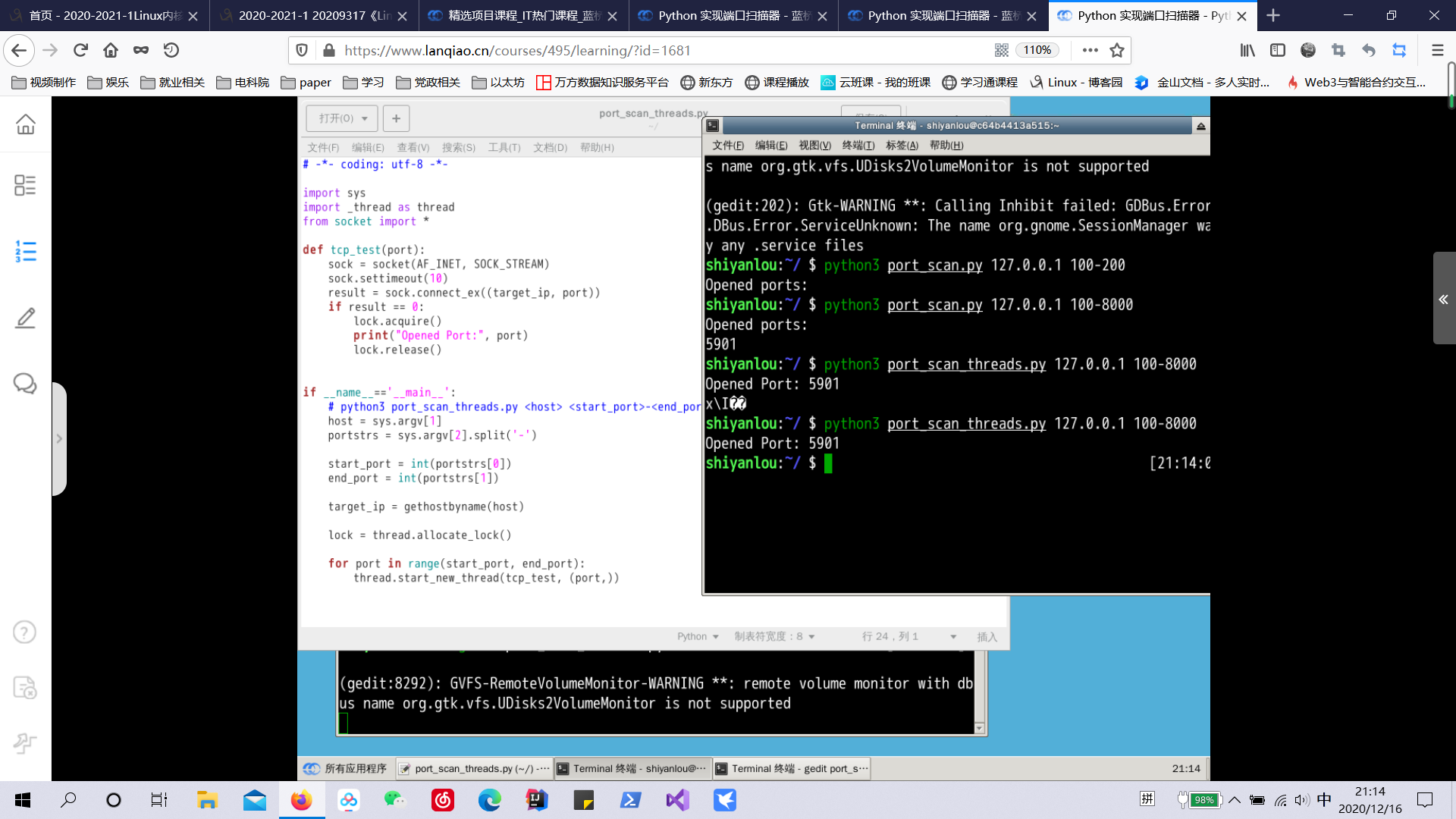

2.5测试代码

python3 port_scan.py 127.0.0.1 100-200

三、多线程端口扫描器

改进的方式如下:

1.把 TCP 连接测试封装进函数

2.每次循环都创建一个线程来执行 1 中的扫描函数

3.为了简化实现,把开放端口输出步骤写入到 1 的测试函数中

3.1引入多线程包

import _thread as thread

3.2引入线程锁

实现 TCP 测试函数,需要注意 print 输出时候需要加锁,如果不加锁可能会出现多个输出混合在一起的错误状态,而锁需要在程序启动时创建,从而能让新建的线程共享这个锁:

def tcp_test(port):

sock = socket(AF_INET, SOCK_STREAM)

sock.settimeout(10)

result = sock.connect_ex((target_ip, port))

if result == 0:

lock.acquire()

print("Opened Port:", port)

lock.release()

输出执行完后要释放锁 lock。

3.3输入的处理及 lock 的创建

if __name__=='__main__':

# portscan.py <host> <start_port>-<end_port>

host = sys.argv[1]

portstrs = sys.argv[2].split('-')

start_port = int(portstrs[0])

end_port = int(portstrs[1])

target_ip = gethostbyname(host)

lock = thread.allocate_lock()

3.4创建线程

thread.start_new_thread 用来创建一个线程,该函数的第一个参数是一个线程中执行的函数,第二个参数必须是个元组,作为函数的输入,由于 tcp_test 函数只有一个参数,所以我们使用(port,)这种形式表示这个参数为元组。

for port in range(start_port, end_port):

thread.start_new_thread(tcp_test, (port,))

3.5完整代码

#!/usr/bin/python

# -*- coding: utf-8 -*-

import sys

import thread #引入了 thread 库,这是 python 多线程需要的

from socket import *

def tcp_test(port):

sock = socket(AF_INET, SOCK_STREAM)

sock.settimeout(10)

result = sock.connect_ex((target_ip, port))

if result == 0:

lock.acquire()

print "Opened Port:",port

lock.release()

# print 输出要加锁,如果不加锁就会出现多个输出混合在一起的错误状态

# 而锁需要在程序启动时候创建,从而能让新建的线程共享这个锁

if __name__=='__main__':

# portscan.py <host> <start_port>-<end_port>

host = sys.argv[1]

portstrs = sys.argv[2].split('-')

start_port = int(portstrs[0])

end_port = int(portstrs[1])

target_ip = gethostbyname(host)

lock = thread.allocate_lock()

for port in range(start_port, end_port):

thread.start_new_thread(tcp_test, (port,))

3.6测试代码

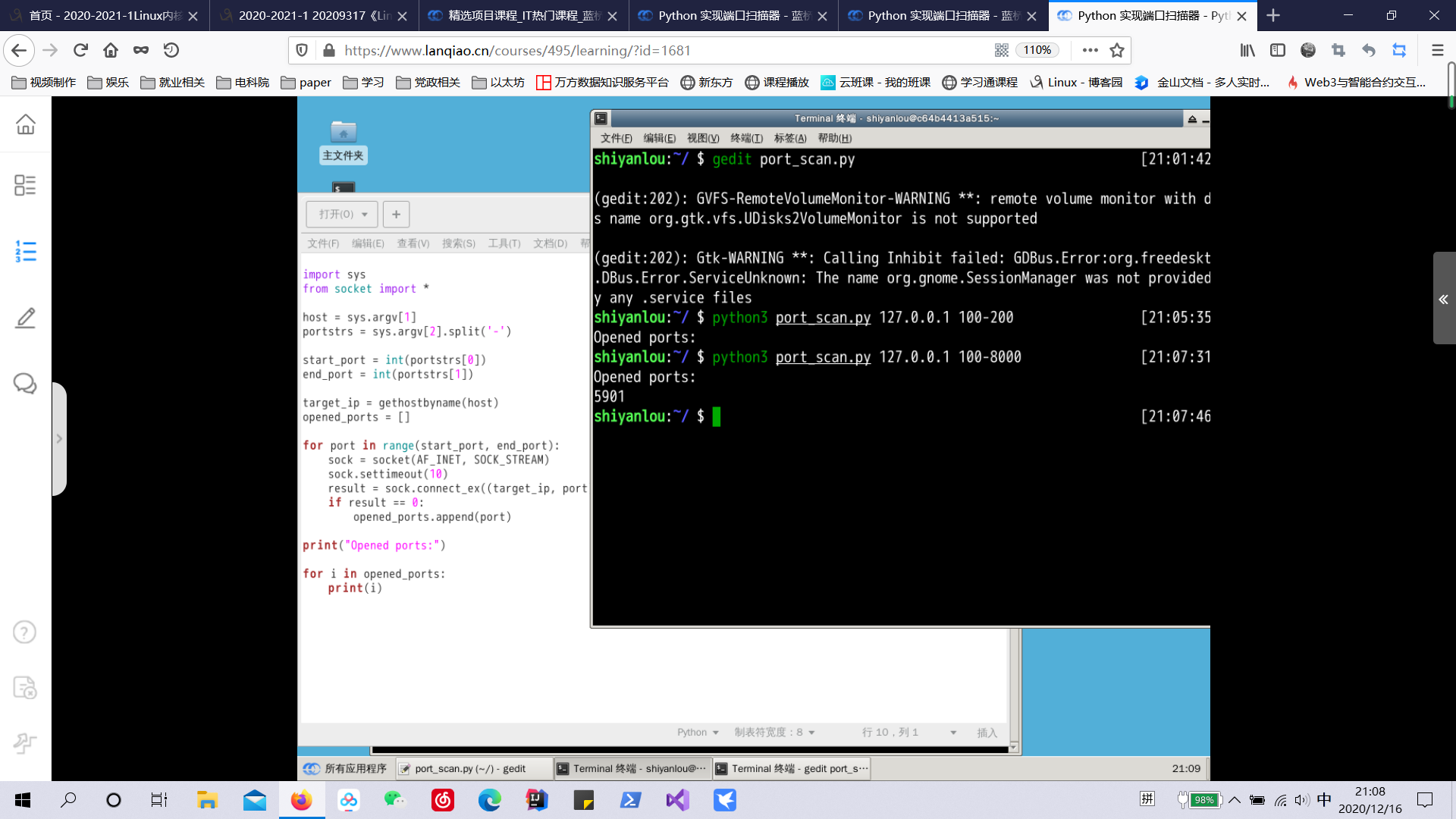

python3 port_scan_threads.py 127.0.0.1 100-8000