1、IPv4报文选项(max:40Bytes):

报文选项字段格式如下

LEN=strlen(type)+strlen(LEN)+strlen(Offset)

LEN=2+n

其中TYPE选项可以如下分解:

Type字段的列举

注:

LSRR:记录路由过程中的重要路由节点IP。

SSRR:记录路由过程中的所有路由节点IP。

2、源路由欺骗

某些路由器在处理带路由记录选项的IP报文时,不再按照目的地址查询路由表匹配的方式处理,而是根据路由记录直接反向推送数据

包,这样导致了源路由IP欺骗的可能性。用户可以伪装信任IP发送数据报文,并开启源路由记录功能,路由器根据源路由回送数据包,

从而使攻击者可以解决IP欺骗报文回包接收问题。从而以信任IP站的身份和权限访问相关的受保护的资源数据,甚至进行破坏活动,进

一步入侵。

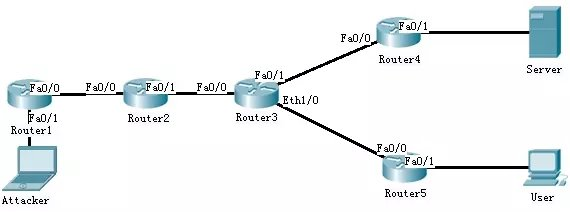

3、入侵详细过程模拟: (1)首先想办法down掉User的主机(ARP欺骗,……)。 (2)Attacker伪装User的IP与Server通信,发送数据 包,数据包是SSRR的,经过的路线为: Attacker-

>R1->R2->R3->R4->Server。 (3)由于伪装的是User的IP,正确的回包线路:

Server->R4->R3->R5->User

但因为SSRR,回包线路变成了

Server->R4->R3->R2->R1->Attacker

(4)这样Attacker就可以利用User的IP地址身份权限 进行非法活动了。

4、源路由欺骗攻击的防御

攻击最简单的可以使用linux中的nc命令来指定路有过程中的每个路由节点,最多指定8个。

基本防御措施:

(1)路由上封闭源路由

(2)配置路由器丢弃来自外部却声称是内部的主机的报文。