该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

漏洞复现

访问http://172.17.0.1/uploadfiles/nginx.png回显如下

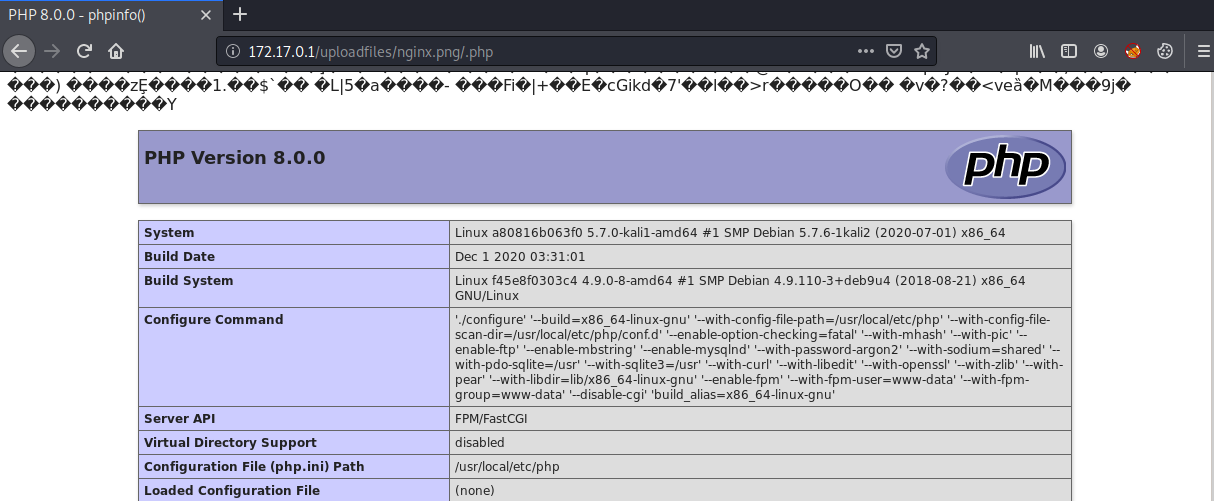

增加/.php后缀,被解析成PHP文件:

测试上传功能:

正常上传一张图片马,服务器给我们返回上传路径。上传成功后访问图片,并加上/.php后缀。将.gif文件解析成php文件回显phpinfo。

漏洞成因

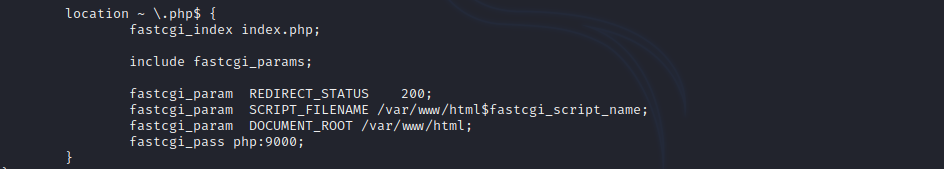

前面说了该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。那么我们看一下配置不当的地方。

这是一段nginx配置,将.php结尾的文件都会交给fastcgi来执行,/uploadfiles/nginx.png/a.php也会交给fastcgi解析,fastcgi在解析".php"文件时发现文件并不存在,这时php.ini配置文件中的cig.fix_pathinfo就发挥作用了,ccgi.fix_pathinfo是默认开启的,当php遇到文件路径/aaa.xxx/bbb.yyy/ccc.zzz时,若/aaa.xxx/bbb.yyy/ccc.zzz不存在,则会去掉最后的/ccc.zzz,然后判断/aaa.xxx/bbb.yyy是否存在,若存在,则把/aaa.xxx/bbb.yyy当做文件/aaa.xxx/bbb.yyy/ccc.zzz解析,若/aaa.xxx/bbb.yyy仍不存在,则继续去掉/bbb.yyy,以此类推。那么fastcgi到底能解析哪些文件呢,这个由php-fpm.conf中的security.limit_extensions参数决定的,下面是php手册中对security.limit_extensions的解释

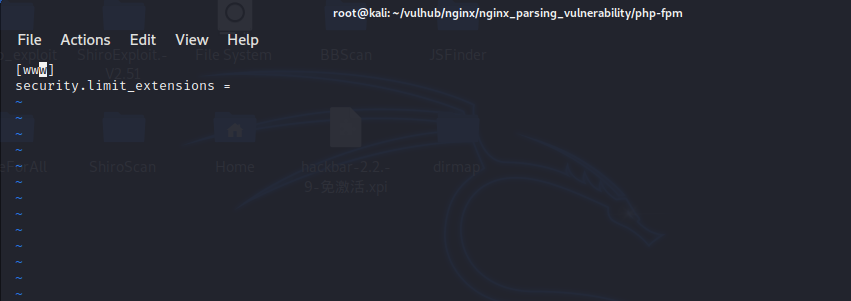

security.limit_extensions string

限制 FPM 允许解析的脚本扩展名。 此设置可以预防 web 服务器配置的错误。

应当限制 FPM 仅仅解析 .php 扩展名,阻止恶意用户使用其他扩展名运行 php 代码。 默认值: .php .phar

应当注意的是当此项设置为空的时候表示允许fastcgi将’.png’等文件当做代码解析,恰好这个漏洞环境就是security.limit_extensions为空。成功将nginx.png当成了php执行

修复方案

1、如果cig.fix_pathinfo可以关闭的话就关闭,关闭该选项很可能会导致一些其他错误,所以一般是开启的

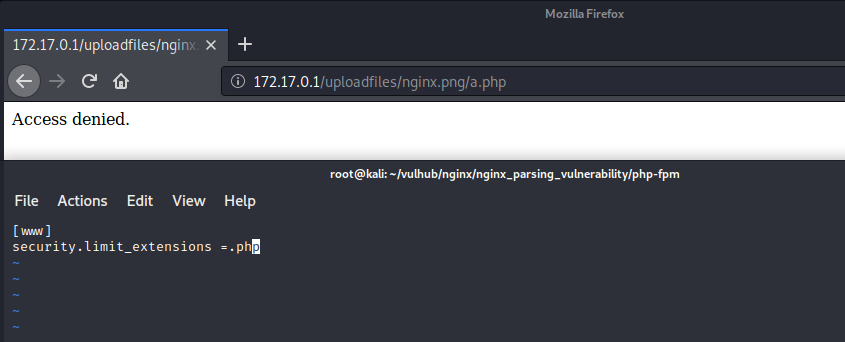

2、将security.limit_extensions选项只填写.php,阻止恶意用户使用其他扩展名运行 php 代码,下面是我们修改了配置重启之后的再恶意执行的情况,Access denied.。

参考链接

https://zgao.top/nginx错误配置引发的解析漏洞复现/

https://xz.aliyun.com/t/6801

https://www.php.net/manual/zh/install.fpm.configuration.php