0x01漏洞原理

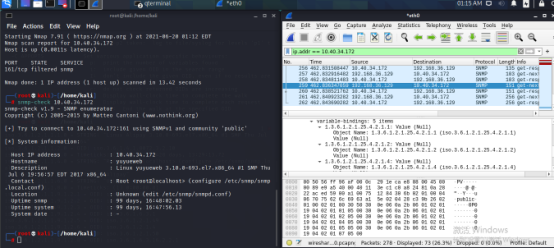

SNMP敏感信息泄露漏洞。攻击者若能猜知设备所用SNMP 共同体串(Community String),通过对特定OID的SNMP请求,则可利用此漏洞取得目标设备的用户名、密码、密码存储方式以及用户权限级别等敏感信息,进一步有可能得到对系统的控制。

很多路由器和交换机开启了SNMP服务,并且使用默认或者简单的共同体字符串,例如public和private,同时登录密码没有采用加密形式,导致攻击者可以通过猜测共同体字符串来直接获取用户名和明文密码信息。如果没有设置可信地址等ACL措施,就可以直接登录网络设备。

0x02漏洞检测

检测方法:

https://blog.csdn.net/Amdy_amdy/article/details/108389101 kali linux

https://cloud.tencent.com/developer/news/14370

http://www.nsfocus.net/vulndb/21275 绿盟检测手法

https://blog.51cto.com/freeloda/1306743 51博客原理学习

https://blog.csdn.net/Amdy_amdy/article/details/108389101 SNMP弱口令爆破手法

https://cloud.tencent.com/developer/news/14370 SNMP腾讯Nmap检测手法

0x03 漏洞修复

- 修改默认SNMP共同体串,设置为较复杂的字符串

关闭SNMP服务

通过防火墙或ACL限制对SNMP的访问

禁用SNMPv1/v2, 使用较安全的SNMP v3

- 若判断的结果与业务不相关,是没有用处的服务。则关闭端口,kill PID简单方便;若判断的结果与业务有关,服务不能关闭。那就去除弱口令+白名单;若判断的结果与业务相关,服务不能关闭,且弱口令还不能修改,那就白名单控制