20145203 盖泽双《网络对抗技术》拓展之免杀原理与实践

1.基础问题回答

(1)杀软是如何检测出恶意代码的?

①根据病毒的特征码

②将可执行文件和收集的常见病毒库做对比。

③观察可执行文件的行为。

(2)免杀是做什么?

采取一些手段使我们的病毒程序注入到靶机时,不被杀毒软件检查出来。可以正常运行以便于我们成功控制靶机。

(3)免杀的基本方法有哪些?

改变特征码 :

①加壳:压缩壳 加密壳

②用shellcode(像Meterpreter) ,encode进行编码

③基于payload重新编译生成可执行文件

改变行为 :

①尽量使用反弹式连接,可以避免防火墙的阻拦。

②使用隧道技术,加密通讯数据,作伪装,使杀软无法检测到病毒代码,进而放行。

③尽量基于内存操作,减少对系统的修改,加入混淆作用的正常功能代码。

④使用一个有漏洞的应用当成后门。

⑤纯手工或者半手工打造一个恶意软件。

2.实践总结与体会

这次实验之后,我们成功的避开了杀毒软件的侦察,实现了后门程序的注入。经过对几种免杀方法的测试,我发现还是纯手工的病毒代码最具有攻击力,但是编起来也是更难的。所以要真正的控制别人的电脑其实并不是那么的简单的,有一个功能强大的杀毒软件也是必不可少的!

3.离实战还缺些什么技术或步骤?。

感觉我们现在的后门技术都只是局限在靶机主动接受我们发送的后门程序的前提之下,如果靶机不接受我们发送的后门程序,我们就没办法将后门程序传送给靶机并控制靶机。我觉得我们应当利用一些隐蔽的技术,在靶机不知情的情况下向其注入后门程序。比如在其需要和我们建立连接时,通过连接发送后门程序;将后门程序放到靶机需要下载的文件中;在自己开发的软件中预留后门等……神不知鬼不觉的控制靶机。

4.实践过程记录

(1)理解免杀技术原理

我们所使用的杀毒软件一般都是根据病毒的特征码,病毒注入到电脑中的行为特点,以及与常见病毒的特征作比较来识别病毒程序的。所以我们想要实现免杀技术,就要采用某种方法来将病毒自身带有的特征码以及常见病毒的特征隐蔽起来。并且优化病毒注入到电脑后行为,使其不被杀毒软件发现,这就实现了我们所说的免杀。

(2)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧。

①使用msf编码器直接生成一个后门程序,将后门程序根据windows靶机的ip地址,从5203端口发送到靶机上。

结果: 后门程序被McAfee杀毒软件拦截并隔离。

②使用shikata_ga_nai软件对msf编码器生成的后门程序进行单次编译,并将其发送到windows靶机。

结果: 单次编译后的后门程序被McAfee杀毒软件拦截并隔离。

③使用shikata_ga_nai软件对msf编码器生成的后门程序进行多次编译,并将其发送到windows靶机。

结果: 多次编译后的后门程序被McAfee杀毒软件拦截并隔离。

④使用Veil-Evasion软件生成后门程序,将后门程序根据windows靶机的ip地址,从4444端口发送到靶机上。

结果: Veil-Evasion软件生成的后门程序被McAfee杀毒软件拦截并隔离。(;′⌒`)

⑤ 使用msf编码器直接生成一个c语言格式的Shellcode数组,并将shellcode数组在windows靶机中利用Visual Studio进行编译运行生成可执行文件。

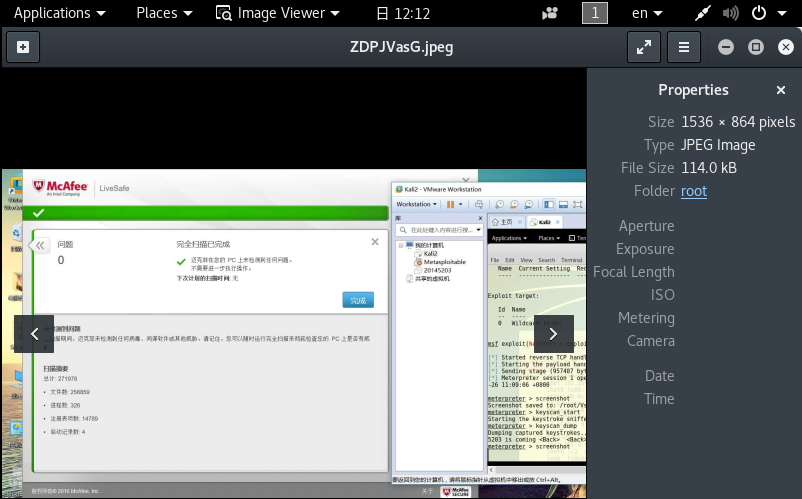

结果: 终于成功的避过杀软的扫描,回连上了kail,实现了后门的免杀。o( ̄▽ ̄)ブ

获取被控靶机的屏幕。

获取被控靶机杀软与后门的共生截图。

获取被控靶机的击键记录。

(3)通过组合应用各种技术实现恶意代码免杀。

①使用shikata_ga_nai软件对msf编码器生成的c语言格式的Shellcode数组重新编码十次,生成新的shellcode数组。并将shellcode数组在windows靶机中利用Visual Studio进行编译运行生成可执行文件。

结果: 成功实现免杀!O(∩_∩)O

获取被控靶机杀软与后门的共生截图。(我这次单独扫描的后门程序所在的文档,但仍然没有查出来)

(4)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

电脑:windows10

杀软:金山毒霸-2017.11.3.6

步骤:

①将我的shellcode后门程序通过U盘拷贝到另一台电脑上。

②我开启监听,并将后门程序在另一台电脑上利用Visual Studio运行。

结果:可以成功的将后门程序放到靶机中运行,不被杀软所发现。但是无论怎样运行都收不到回连!同样一份代码,在我的电脑上运行就可以收到回连,但是换到另一台主机上就接受不到回连。网络是联通的,主机和kali之间可以ping通,我还将金山毒霸关掉,但是依旧无法回连??我认为应该是实现了免杀的,因为杀软放任后门程序在靶机上运行。但是为什么收不到回连,原因还有待考究……

③我又做了一次尝试,将使用Veil-Evasion软件生成的后门程序根据windows靶机的ip地址,从4444端口发送到靶机上。

结果:被金山毒霸拦截了!!!!!(;′⌒`)

目前就是这样,如果后面有时间我会继续做尝试的!(ง •_•)ง