内容一览

- 实验结果

- 遇到的问题

- 思考题

- 详细步骤与解析(为了使存做笔记资料而做)

实验结果

- 字典破解

- 暴力破解

-不同密码强度的破解时间比较

| 用户名 | 密码 | 破解方式 | 破解时间 |

|---|---|---|---|

| TEST | (年月日) | 字典破解 | 0s |

| TEST2 | abc123 | 暴力破解 | 3m30s |

| user1 | 1234 | 暴力破解 | 0s |

| user2 | 12abc | 暴力破解 | 1s |

| user3 | abc123 | 暴力破解 | 3m32s |

| suer4 | 12_ab+ | 暴力破解 | 5m3s |

遇到的问题

- 问题1:对“为本机创建新用户”不知所措

- 解决:经过查询资料得出结论:右键“我的电脑”->单击“管理”->左边“计算机管理”->“本地用户和组”->“用户”->右边空白处右键->单击“新用户”->创建用户并设定密码

- 问题2:在设定会话选项时总是设定后也无法破解,出现???????0 的破解结果。

- 解决:其实是由于虚拟机篇幅所限,一时间没法看到设定下右部分的“OK”按钮,努力把框上调即可。

思考题

- 分析口令破解软件L0phtCrack(简写为LC)的工作原理。

(1)字典攻击。

(2)另一种方法名为Hybrid。它是建立在字典破解的基础上的。现在许多用户选择口令不再单单只是由字母组成的,他们常会使用诸如”bogus11”或”Annaliza!!”等添加了符号和数字的字符串作为口令。这类口令是复杂了一些,但通过口令过滤器和一些方法,破解它也不是很困难,Hybrid就能快速地对这类口令进行破解。

(3)暴力破解。

- Windows 7的口令保护文件名称及存储位置是什么?

SAM

C:WINDOWSsystem32config

- Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

LM存在缺陷,为解决其安全问题,开发了NTLM。

LM不区分大小写,NTLM区分大小写。

LM只能加密14字节数据,7个为一组,NTLM能加密长度大于14字节的数据。

在这篇博客里能够更详尽地了解到两种算法

以下是简略的总结

- LM

第一步是将明文口令转换为其大写形式

第二步是将字符串大写后转换为16进制字符串

第三步是密码不足14字节要求用0补全

第四步是将上述编码分成2组7字节(56bits=14*4)的数据

第五步是将每一组7字节的十六进制转换为二进制,每7bit一组末尾加0,再转换成十六进制组成得到2组8字节的编码

第六步将以上步骤得到的两组8字节编码,分别作为DES加密key为魔术字符串“KGS!@#$% ”进行加密

第七步将两组DES加密后的编码拼接

- NTLM

对文件转Unicode

对所获取的Unicode字符串进行标准MD4单向哈希加密,无论数据源有多少字节,MD4固定产生128-bit的哈希值,产生的哈希值就是最后的NTLM Hash

- 为了保护口令安全,设置口令应该遵循什么样的原则?

尽量长,多种字符混杂,能够记住

- Windows系统在什么地方可设置帐户密码策略?帐户密码策略包括哪些内容?

-

在桌面上按下Win键+R键,打开“运行”窗口

输入“gpedit.msc”,打开“组策略”窗口

在“组策略”窗口中依次选择“计算机配置”>“Windows设置”>“安全设置”>“账户策略”>“密码策略”。进入“密码策略”设置窗口

根据自己的需要,来进行密码策略的设置。比如开启“符合复杂性要求”、密码最小长度为8等等

详情请参考: Windows密码策略

- 内容:

密码必须符合复杂性要求;密码长度最小值;密码最短使用期限;密码最长存留期;强制密码历史;用可还原的加密来储存密码

- 在密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

彩虹表是一个用于加密散列函数逆运算的预先计算好的表, 为破解密码的散列值(或称哈希值、微缩图、摘要、指纹、哈希密文)而准备。一般主流的彩虹表都在100G以上。 这样的表常常用于恢复由有限集字符组成的固定长度的纯文本密码。这是空间/时间替换的典型实践, 比每一次尝试都计算哈希的暴力破解处理时间少而储存空间多,但却比简单的对每条输入散列翻查表的破解方式储存空间少而处理时间多。使用加salt的KDF函数可以使这种攻击难以实现。

- 你认为口令破解的技术将如何发展?

我认为口令破解技术将向结合设密者本身特点进行智能化推测。通过大数据和云端将一个人的信息整合拼接,通过破译几个密码来分析此人的设计密码的逻辑与习惯,再去攻击与他相关联的账号等。具体举例解释:比如说现在的各种网站、应用等,常常会要求用户绑定邮箱或手机号。可以通过找出与这个邮箱或手机号相关联的注册用户,破译其中的几个密码,比如这个人喜欢用长度为6-8的纯数字为密码,说明这个人没有那么强烈的密码安全意识,可能会喜欢用熟悉的数字排列作为密码,那么在破解他的其他口令的时候,会优先考虑与他身份信息相关的数字组合(身份证号、生日、手机号等),那么在这样范围内的破解几率会大大增加,甚至还有可能推测出此人今后的密码。

我的原因:我认为口令破解的技术发展在于更高效地破译,我也确信,随着硬件、算法等的发展,也会有更快速的算法得以实现。但是现实中有这样的事例:不懂什么算法但是依然从密码设计者的性格与行为方式推测出了他设的密码。故而我认为信息搜集与逻辑推理将会大大提高破解速度。其实我的思路就是对字典攻击进行与大数据和人工智能相结合的升级版发展方向。

如今大数据的发展,加上并不安全保密的现实环境,个人信息的大量泄露已经不是什么稀奇的事,拼凑起一个人的一生在技术上是可以实现的,加之人工智能的迅速发展,机器已经拥有逻辑推理能力。

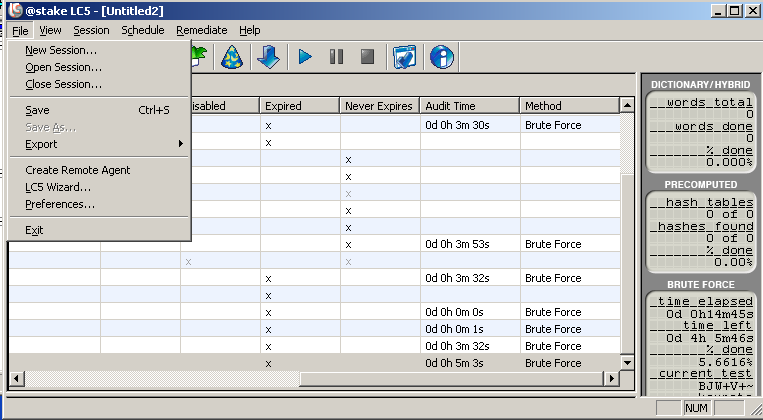

详细步骤与解析

字典破解

右键“我的电脑”->单击“管理”->左边“计算机管理”->“本地用户和组”->“用户”->右边空白处右键->单击“新用户”->创建用户并设定密码

| 用户名 | 密码 |

|---|---|

| TEST20155325 | 19961120 |

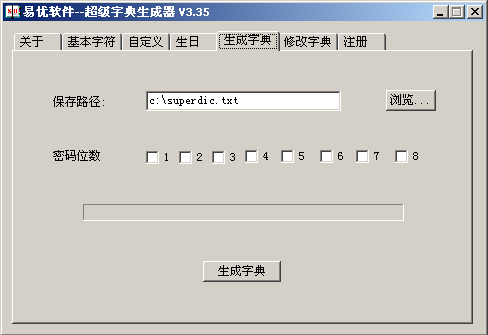

字典生成器生成

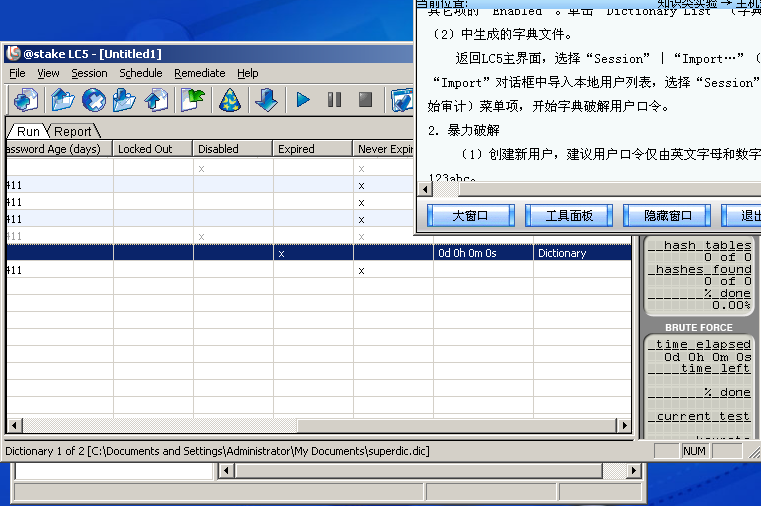

字典导入

导入本地用户

加入新会话

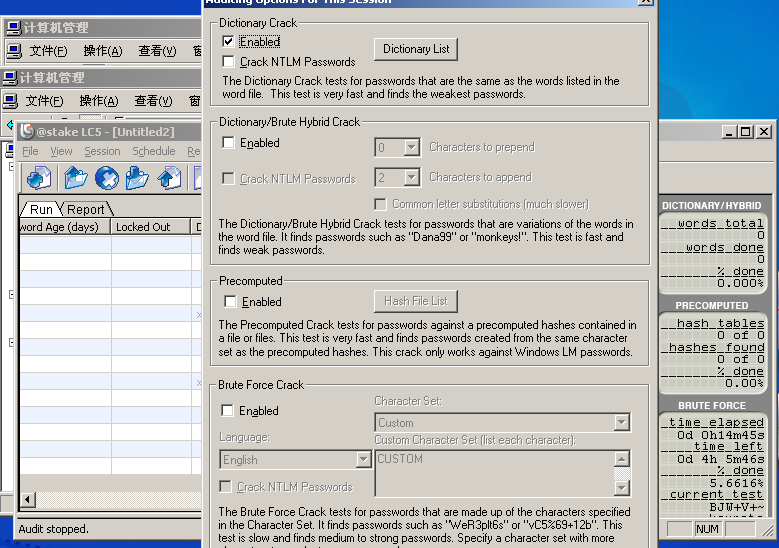

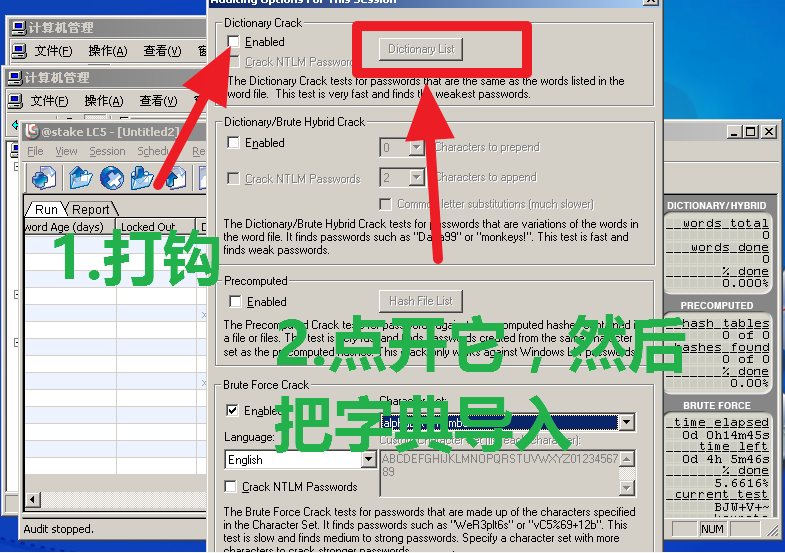

修改会话设置——导入字典

开始破解

暴力破解

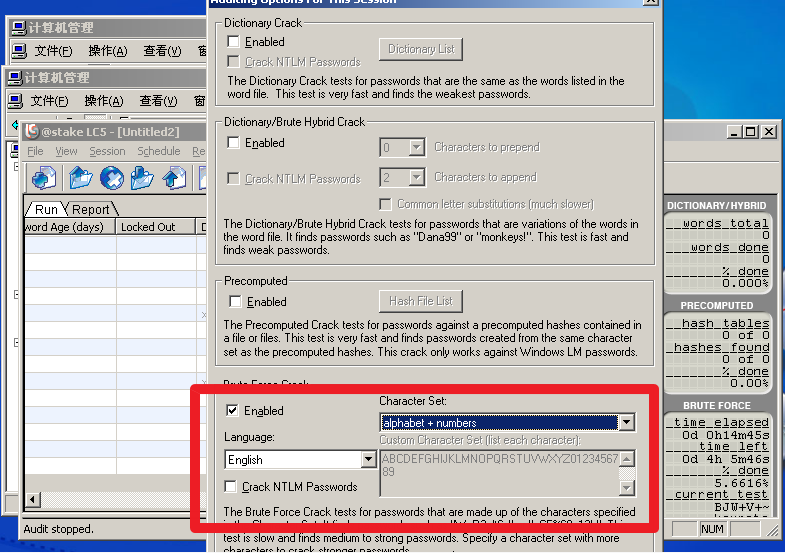

与上文不同的是修改会话设置的时候,取消勾选字典破解,根据实际情况修改框框处设置。