转自:https://blog.csdn.net/ixidof/article/details/8049667

1.RST报文

TCP的异常终止是相对于正常释放TCP连接的过程而言的,正常情况下是通过四次挥手来关闭TCP连接的,但是有些情况下,TCP在交互的过程中会出现一些意想不到的情况,导致TCP无法按照正常的四次挥手来释放连接,如果此时不通过其他的方式来释放TCP连接的话,这个TCP连接将会一直存在,占用系统的部分资源。

RST表示复位,用来异常的关闭连接,发送RST包关闭连接时,不必等缓冲区的包都发出去(不像上面的FIN包),直接就丢弃缓存区的包发送RST包。而接收端收到RST包后,也不必发送ACK包来确认。

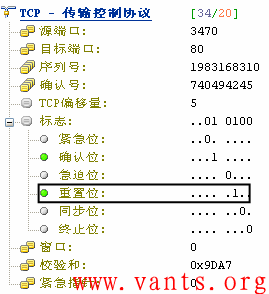

在这种情况下,我们就需要有一种能够释放TCP连接的机制,这种机制就是TCP的reset报文。reset报文是指TCP报头的标志字段中的reset位置一的报文,如下图所示:

2.异常终止常见情况

2.1 未对外提供服务的端口

客户端尝试与服务器未对外提供服务的端口建立TCP连接,服务器将会直接向客户端发送reset报文。

2.2 程序崩溃

客户端和服务器的某一方在交互的过程中发生异常(如程序崩溃等),该方系统将向对端发送TCP reset报文,告之对方释放相关的TCP连接。

//那么此时如果对方发送端还向此连接write数据,就会有SIGPIPE信号来终止发送端的应用程序。

2.3 不在其已建立的TCP连接列表

接收端收到TCP报文,但是发现该TCP的报文,并不在其已建立的TCP连接列表内,则其直接向对端发送reset报文,

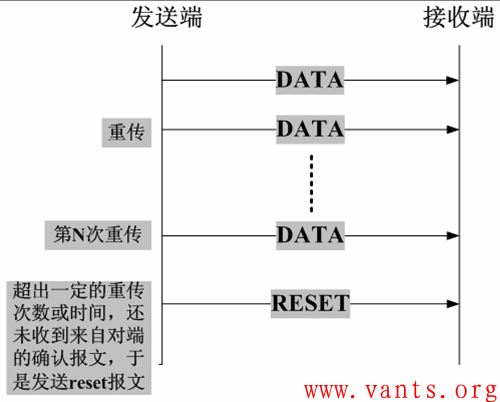

2.4 长期未收到来自对方的确认报文

在交互的双方中的某一方长期未收到来自对方的确认报文,则其在超出一定的重传次数或时间后,会主动向对端发送reset报文释放该TCP连接.

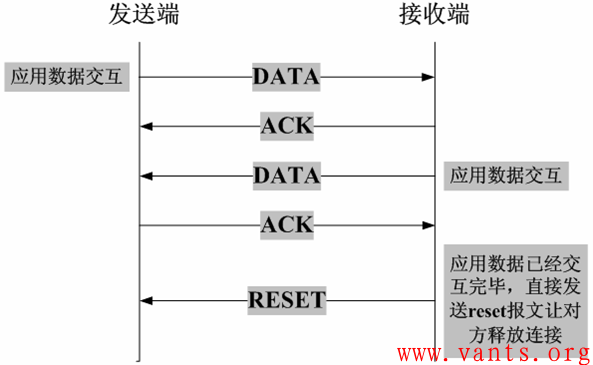

2.5 利用reset报文快速释放

有些应用开发者在设计应用系统时,会利用reset报文快速释放已经完成数据交互的TCP连接,以提高业务交互的效率,

3.RST报文利用

1 安全设备利用reset报文阻断异常连接

安全设备(如防火墙、入侵检测系统等)在发现某些可疑的TCP连接时,会构造交互双方的reset报文发给对端,让对端释放该TCP连接。比如入侵检测检测到黑客攻击的TCP连接,其构造成被攻击端给黑客主机发送reset报文,让黑客主机释放攻击连接。

2 利用reset报文实施攻击

安全设备可以利用reset报文达到安全防护的效果,黑客和攻击者也可以利用reset报文实现对某些主机的入侵和攻击,最常见的就是TCP会话劫持攻击。关于TCP会话劫持的相关知识请参考第三章《TCP会话劫持》一文。

https://www.pianshen.com/article/8750375150/,这里提到有情况是在一个已经关闭的socket上收到数据会产生RST,客户端在服务端已经关闭掉socket之后,仍然在发送数据。这时服务端会产生RST。

但是不是说它是全双工的,一方关闭了,只代表它不需要写数据了,仍然可以接受数据,那么另一方发送不应该是正常地返回ACK吗?为什么会返回RST呢?

答:是在异常情况下,socket并不是通过close自己关闭的,而是发生了异常直接关闭,此时就不能优雅地从对端接收数据了,因为进程已经结束。