题目下载链接reverse2

-

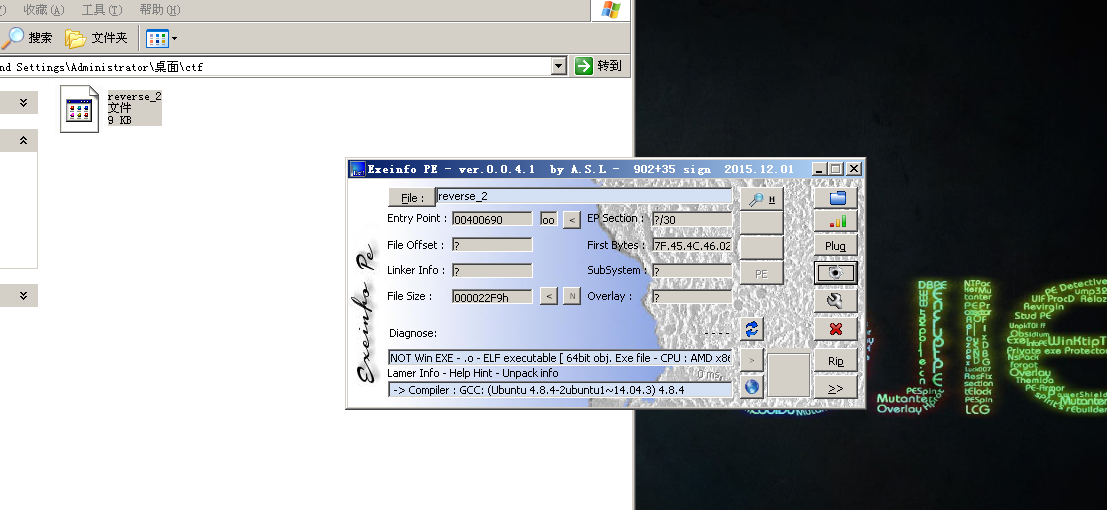

首先拖进EXEInfoPE,发现没有加壳(是个64位文件)

-

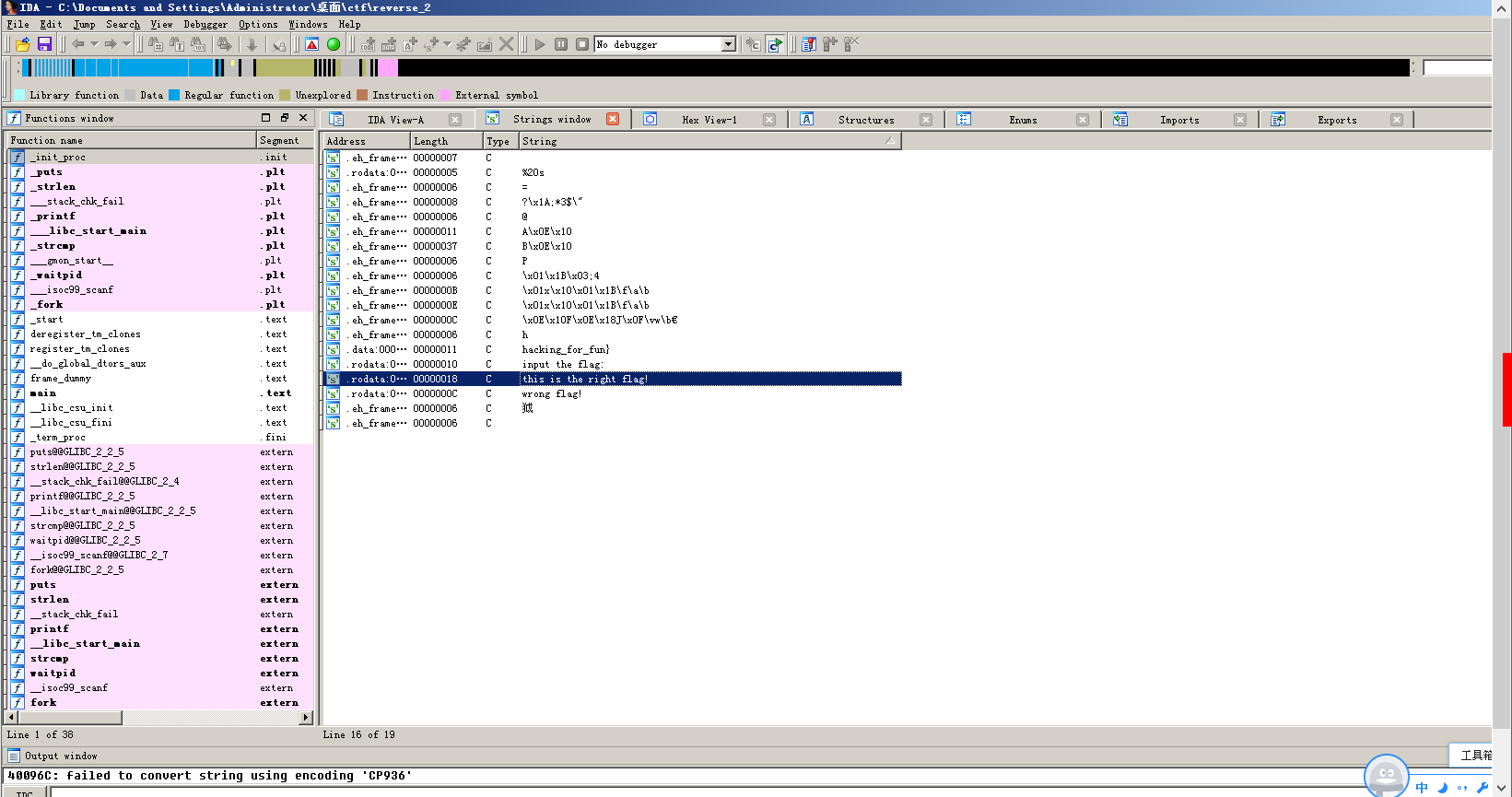

然后直接拖进IDA,使用shift + F12查看字符串,发现了关键语句

-

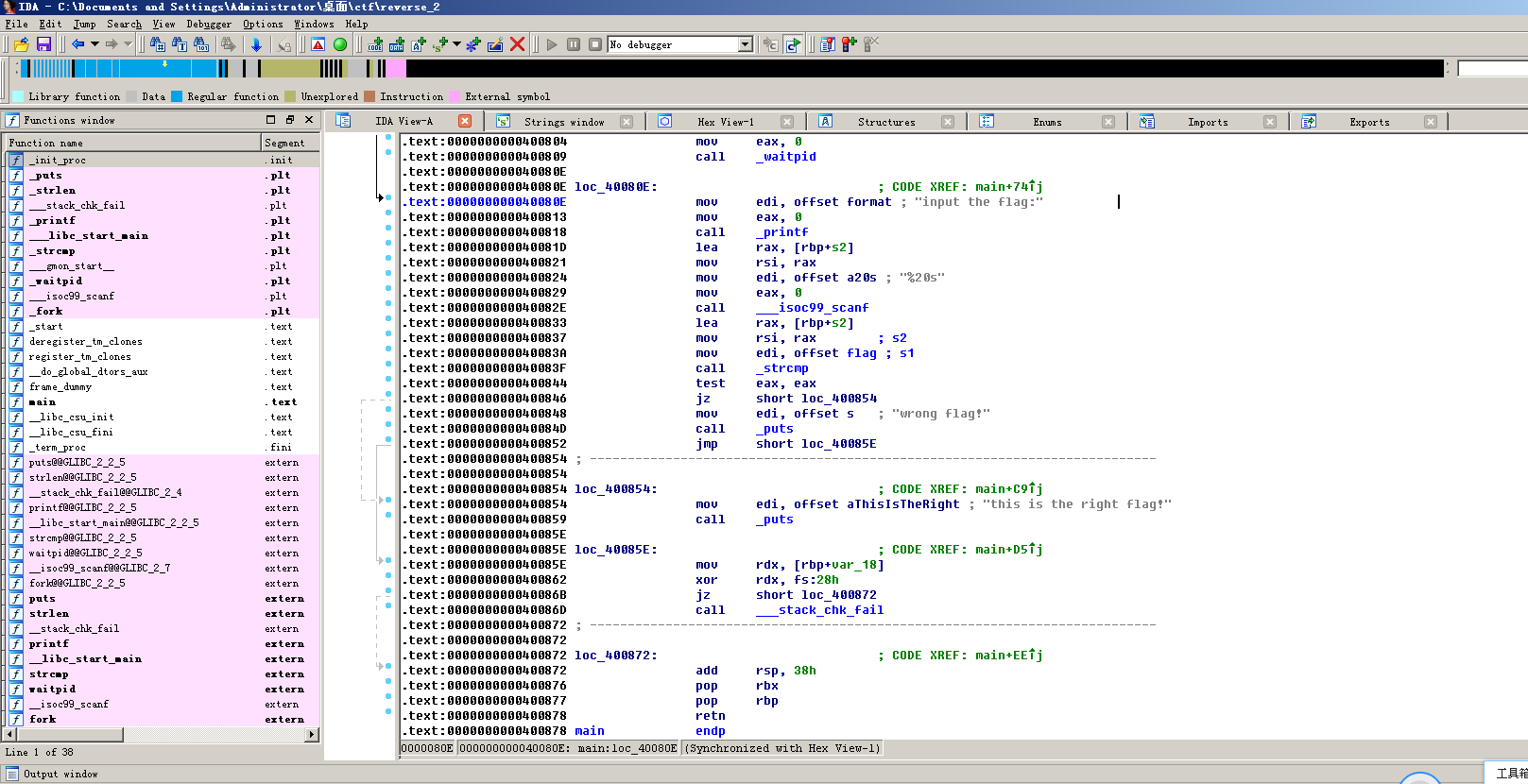

直接双击进入

-

在“input the flag”那行直接右键,选择jump to operand,来到代码区

-

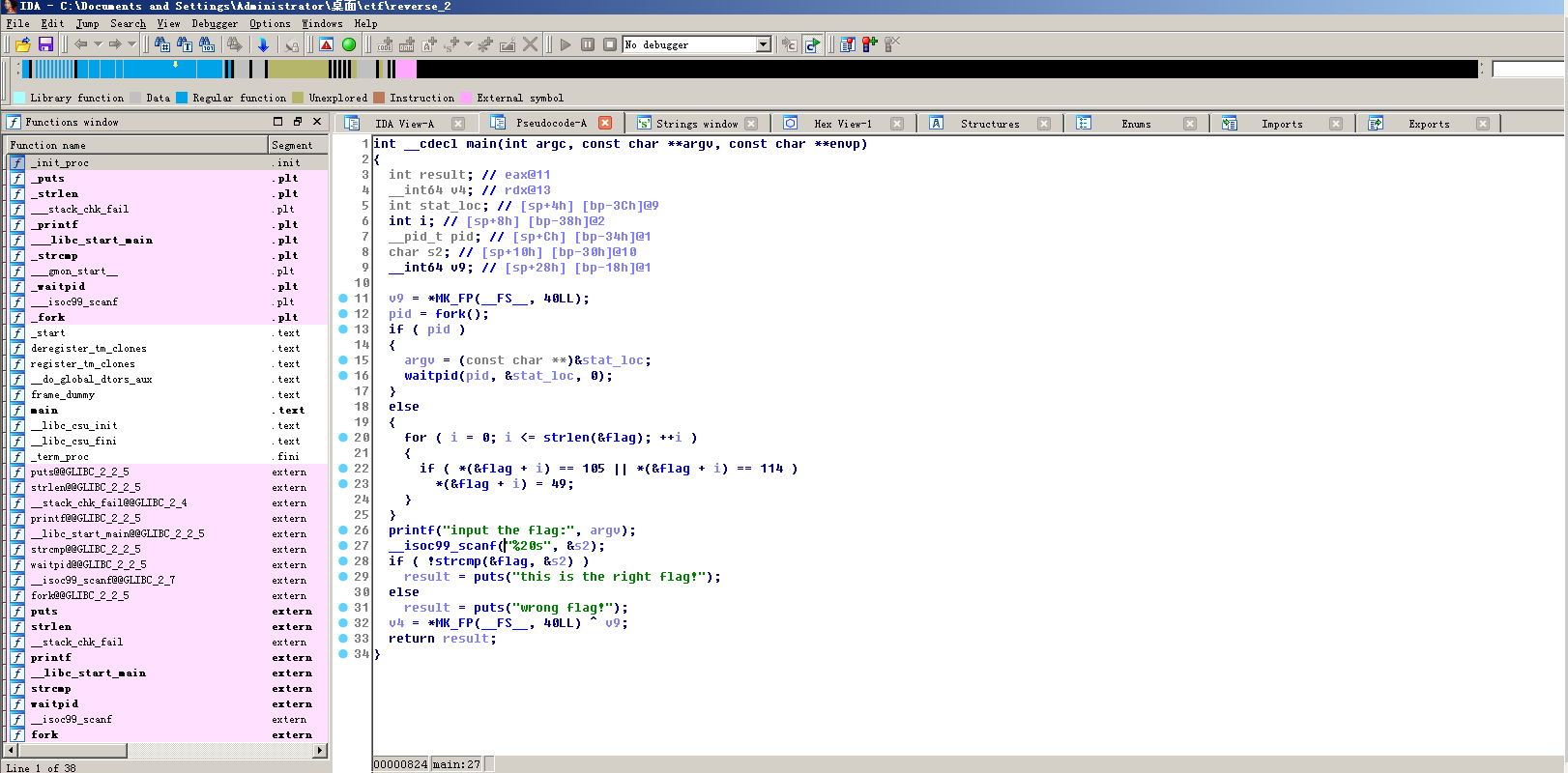

F5转换C语言伪代码

-

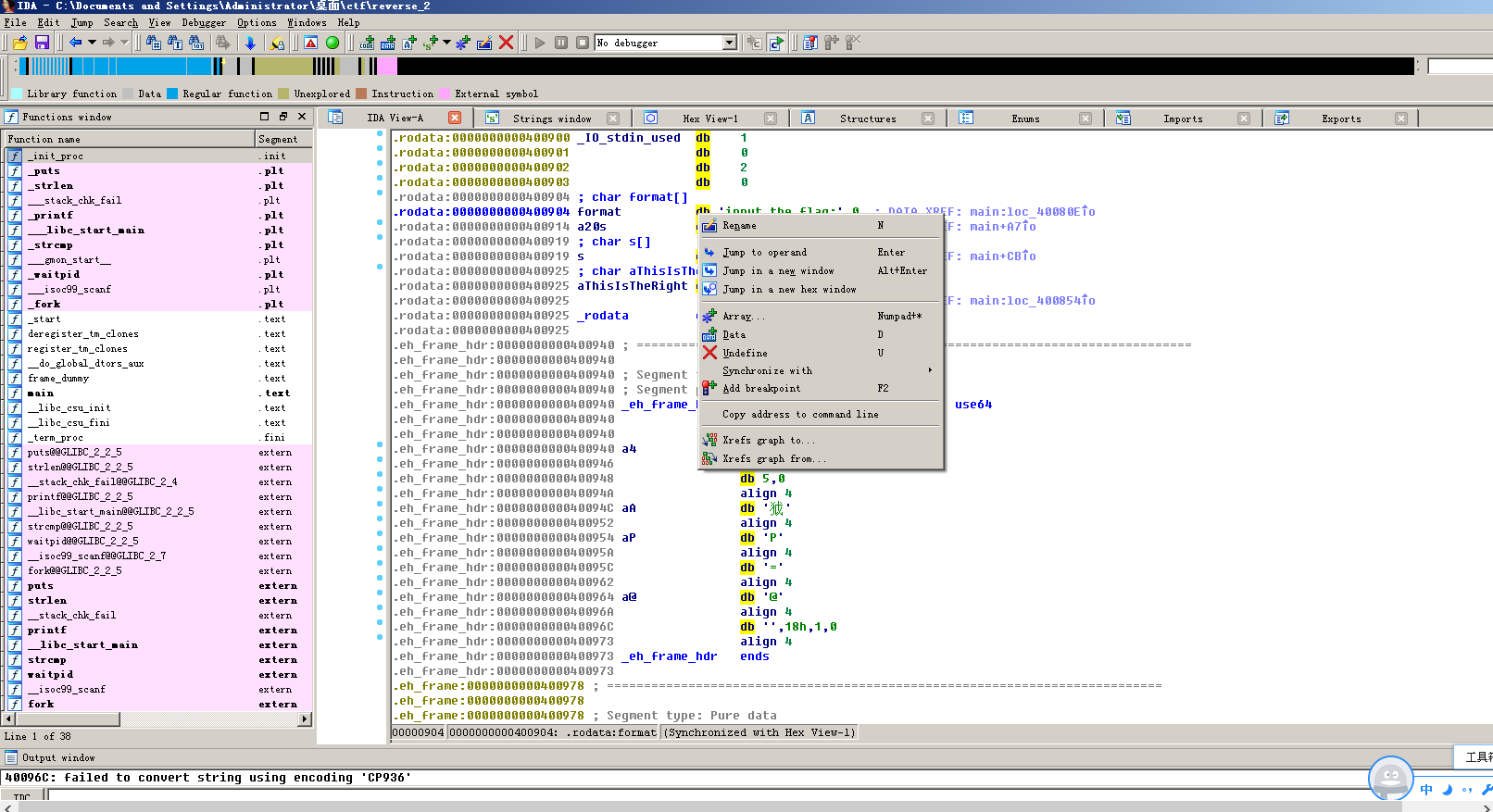

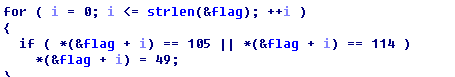

其中的关键语句

就是把字符串里的 “i”和“r" 换成 数字 1

-

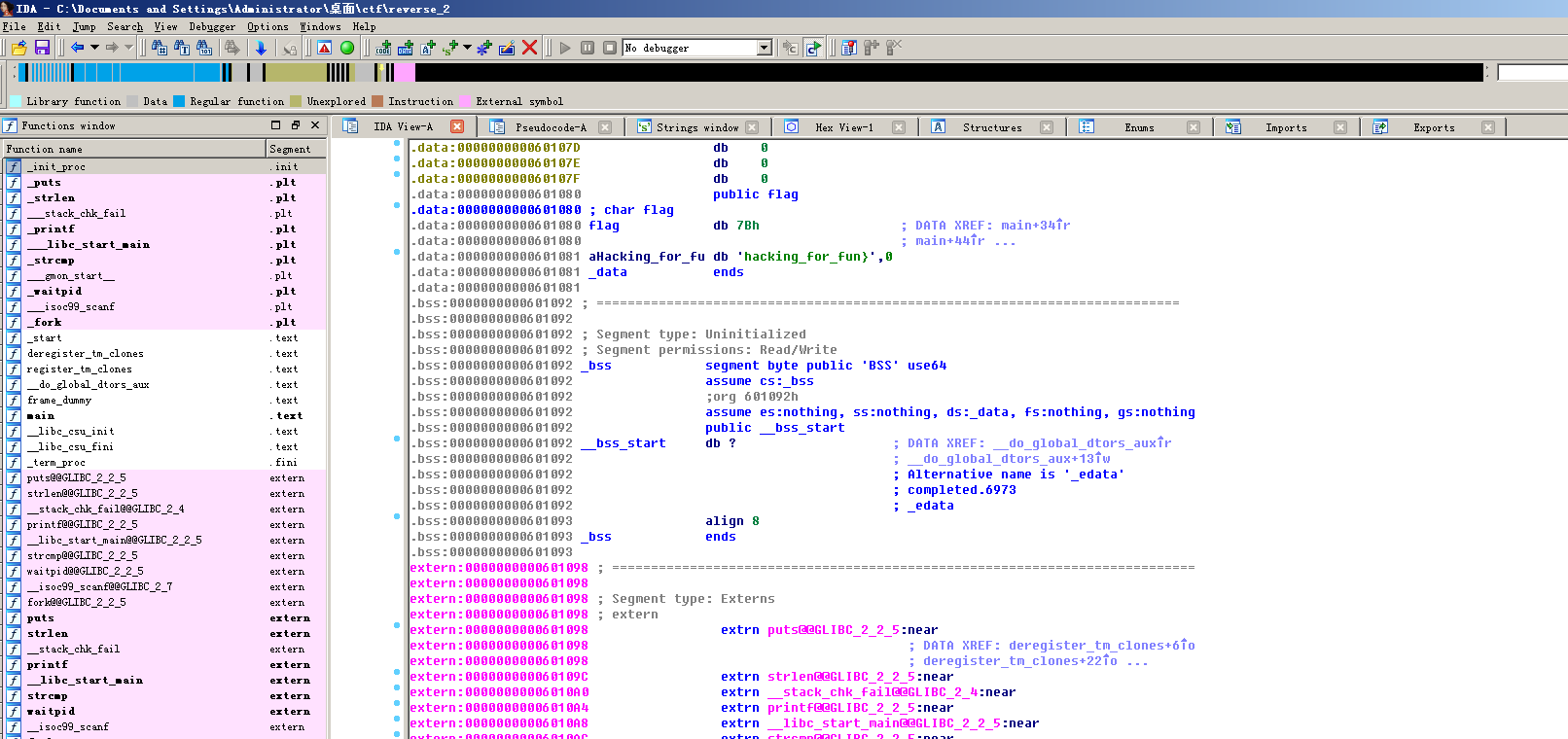

直接定位flag,双击,发现里面有值 hacking_for_fun

修改,得到flag{hack1ng_fo1_fun}