首先,token并不能防爆破

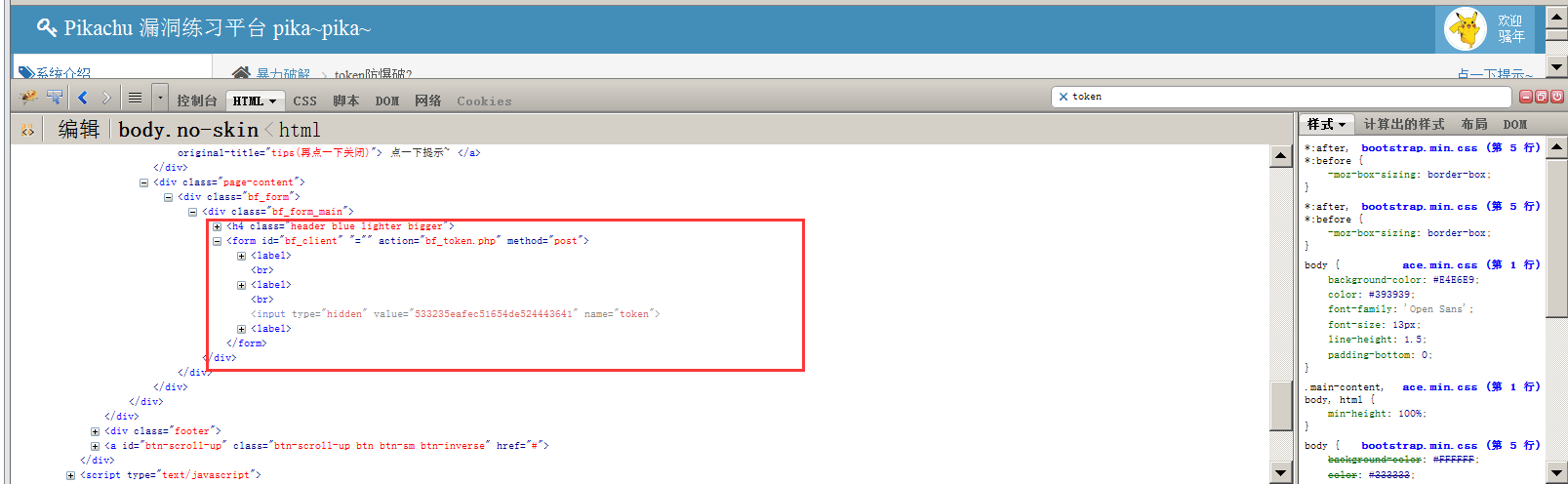

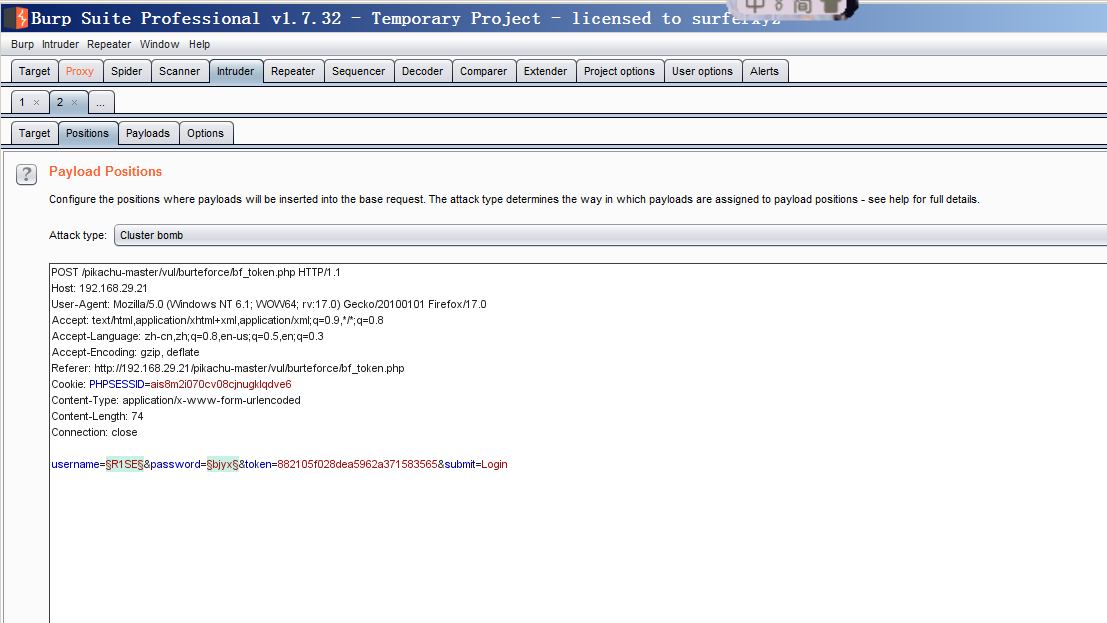

我们观察源代码(工具---Web开发者---Firebug---打开Firebug),点击login提交时,页面不仅提交username和password,还提交了一个hidden属性的token值(每次提交要验证token值(每次更新),表面上可以防止暴力破解,但后端每次产生的token以明文形式传到前端,漏洞就这样产生了,黑客可以在每次暴力破解之前,获取一下token值,然后填到字典里面,就可以进行暴力破解)

但是每次在暴力破解之前打开html找新的token再贴到burpsuite的相应位置就很麻烦,我们要考虑暴破时怎样才能带上正确的token值

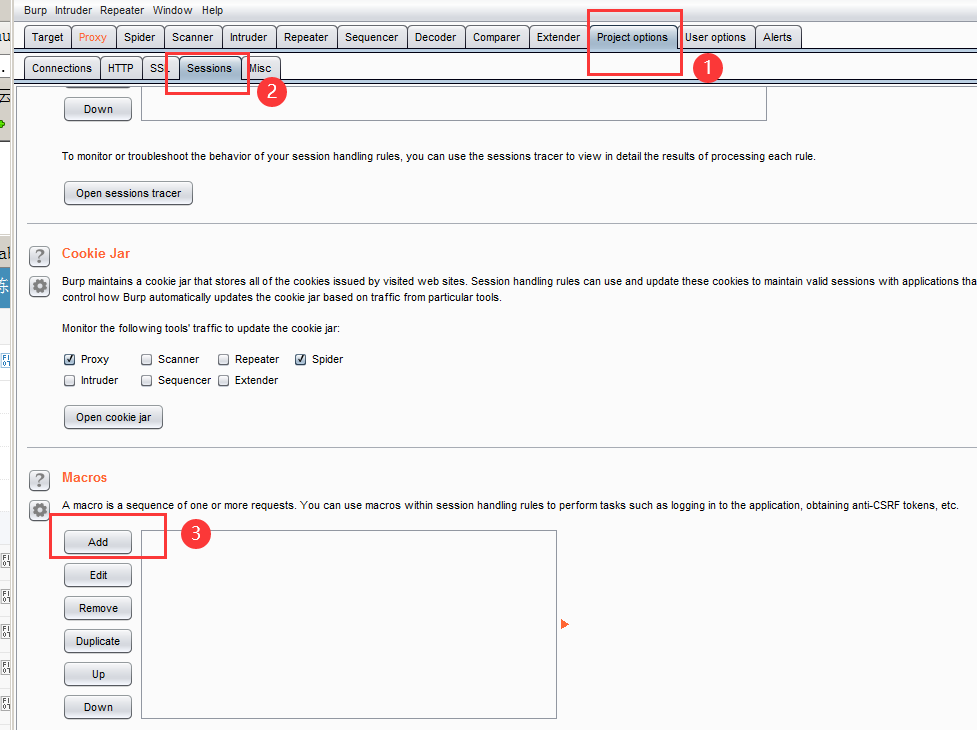

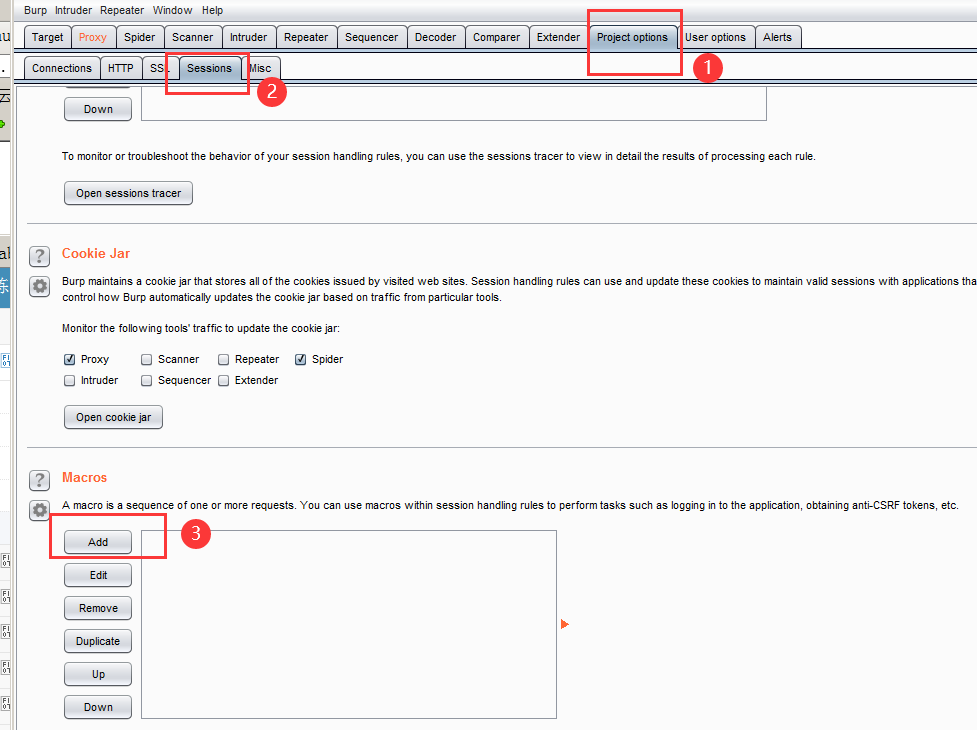

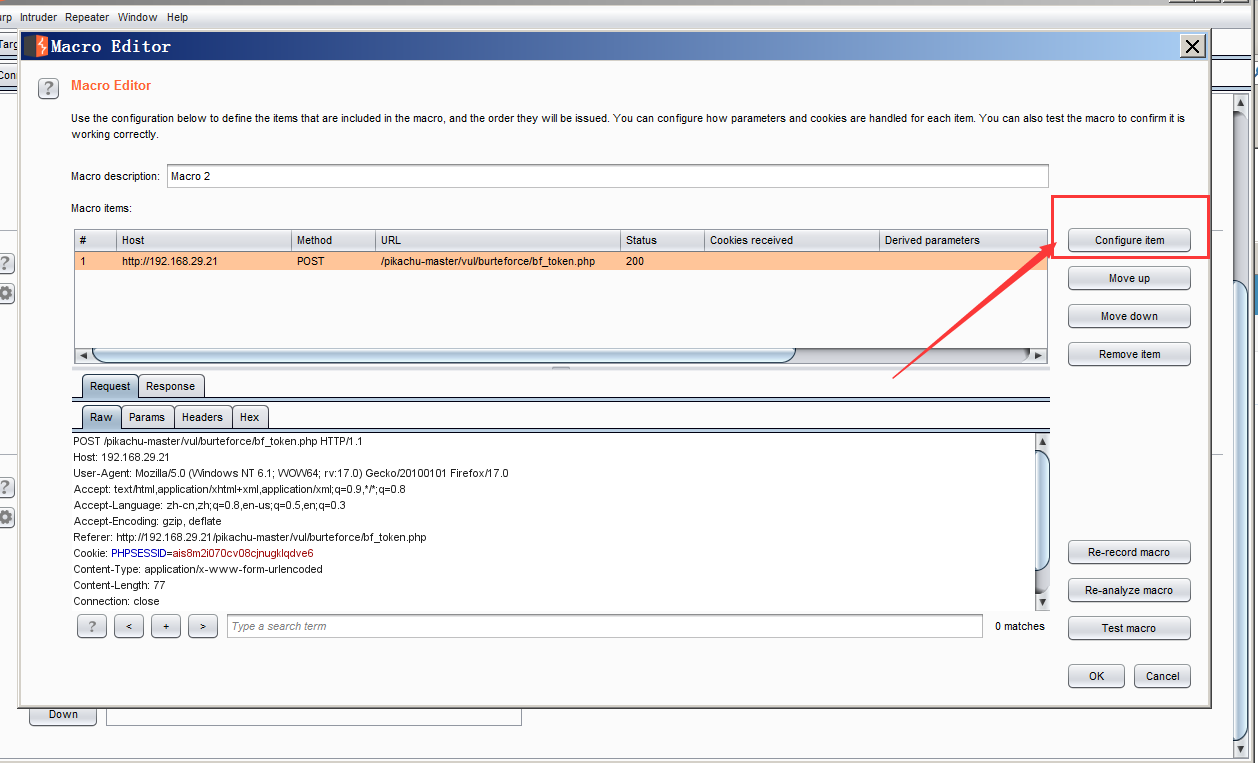

可以使用 burpsuite 的宏功能,自动把登陆页的token值抓取出来填入登陆请求,创建宏,获取 token 值:

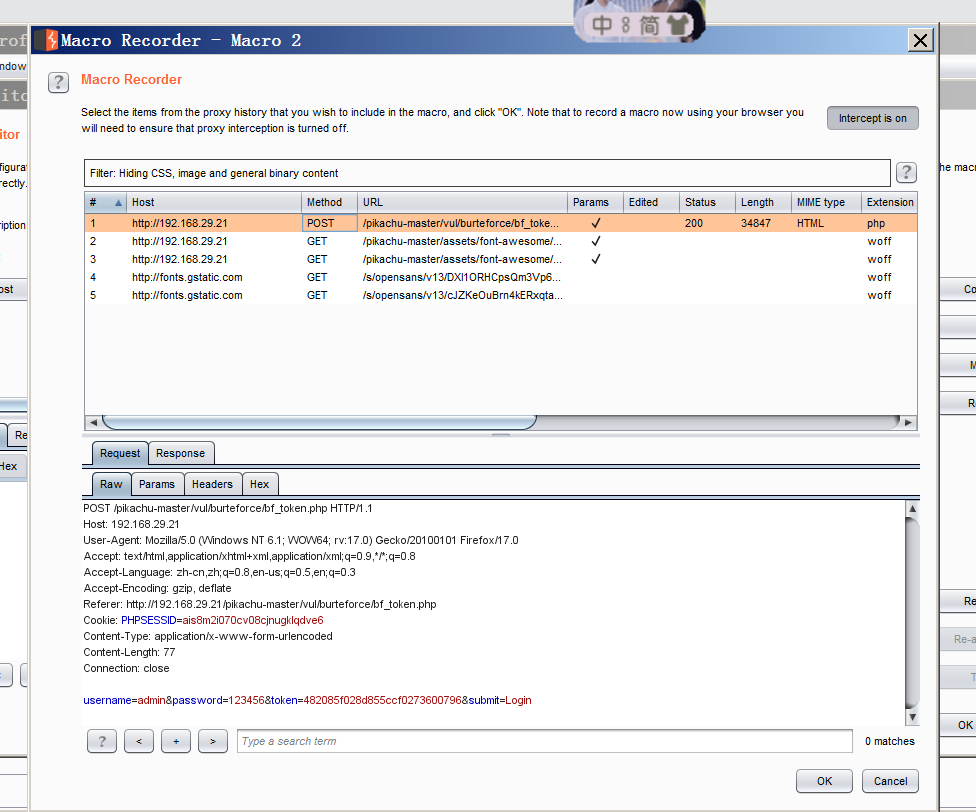

在弹出来的 Macro Recorder 中选择包含要获取的 token 的页面,点击ok:

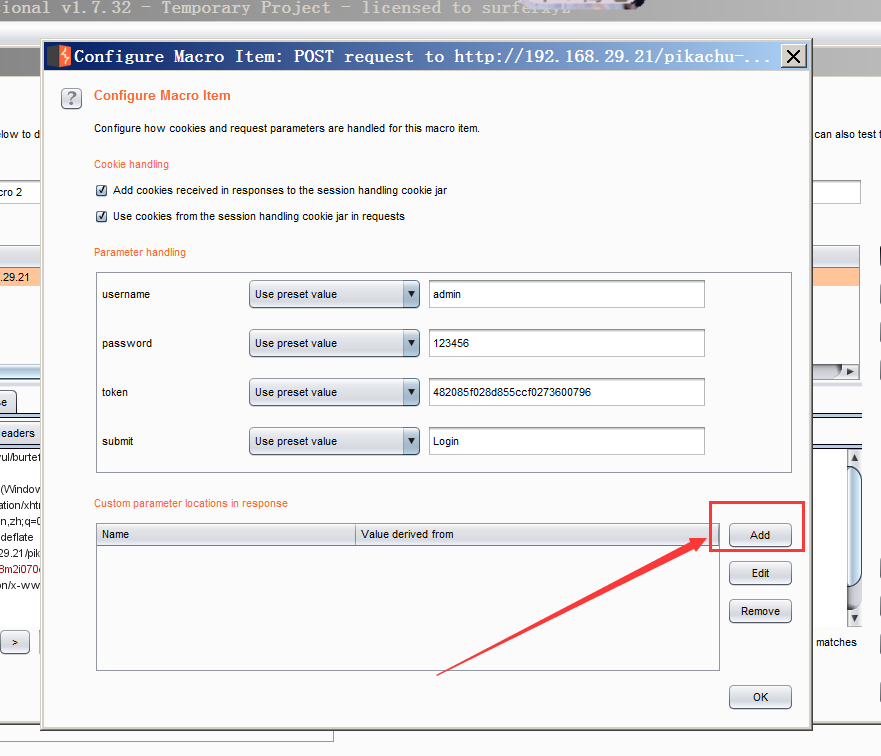

点击

继续点击

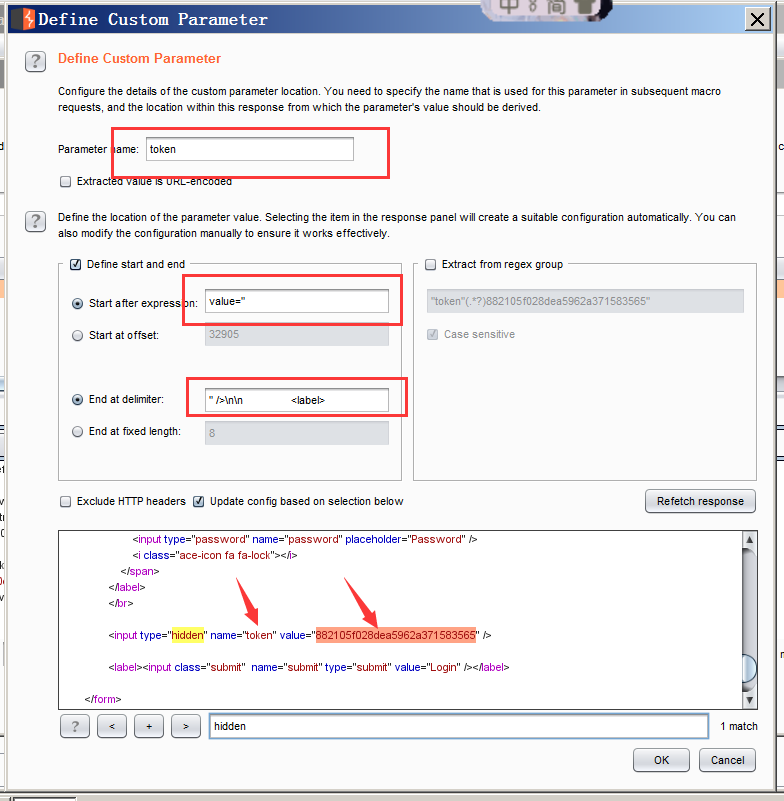

配置 Macros 用鼠标选中 token 值,burpsuite 会自动填写开始标记以及结束标记,并且写上 Parameter name 为 token,注意这里的参数名 token 是与要爆破页面里的 token 名称一致:

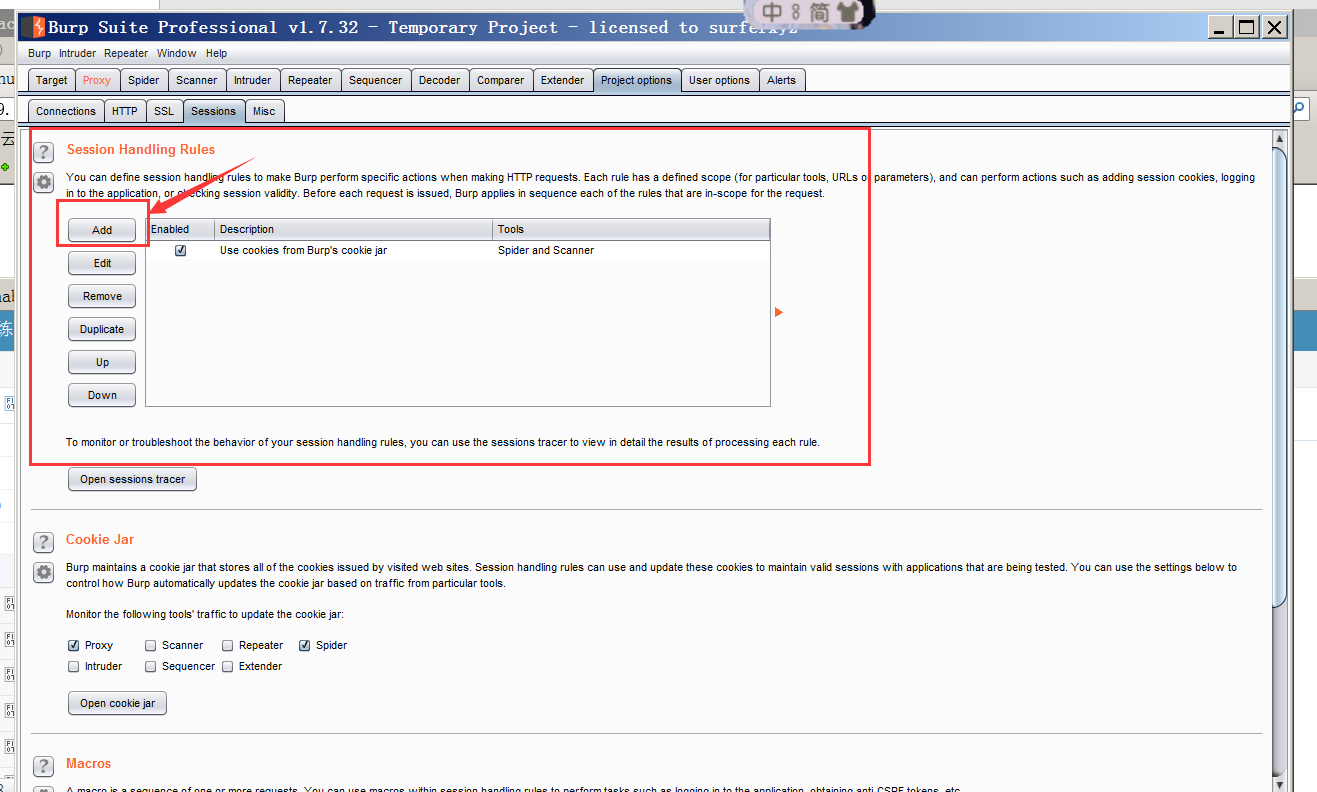

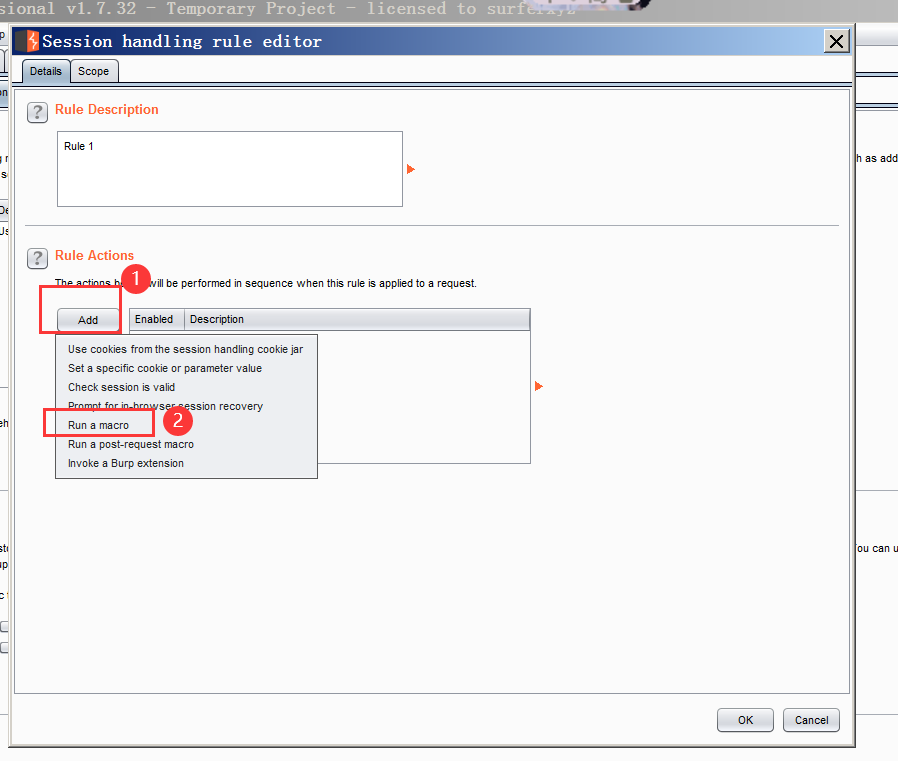

到此宏建立完成。接着创建 Session Handling Rules 然后在 Session Handling Rules 里面新建一条规则以执行宏:

一直点OK到这个界面

如下图点击

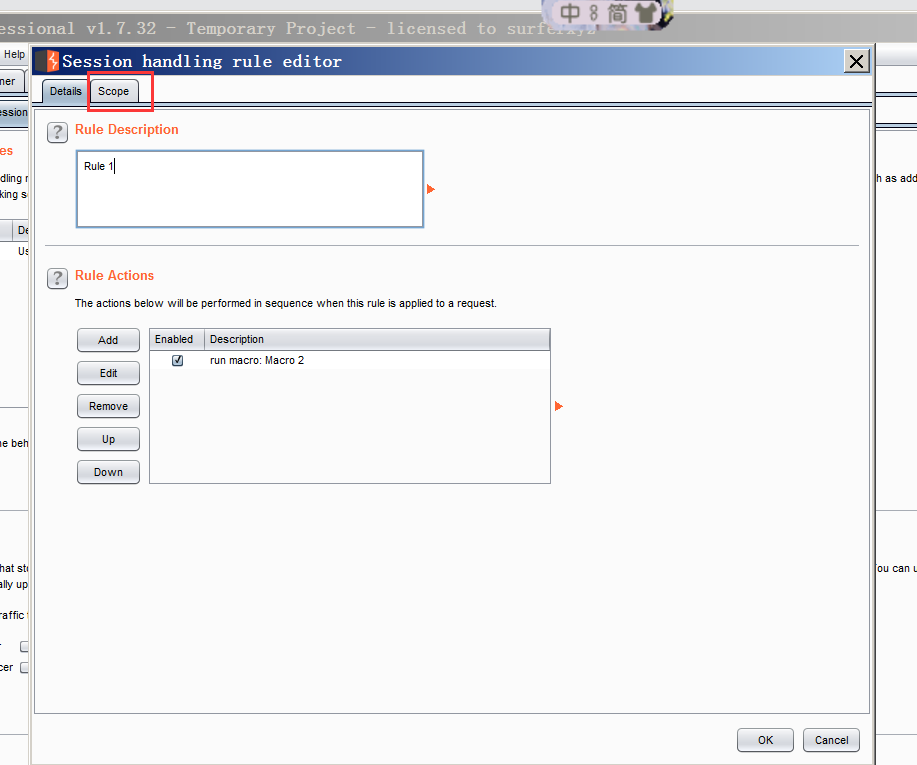

点击ok以后点击下图Scope

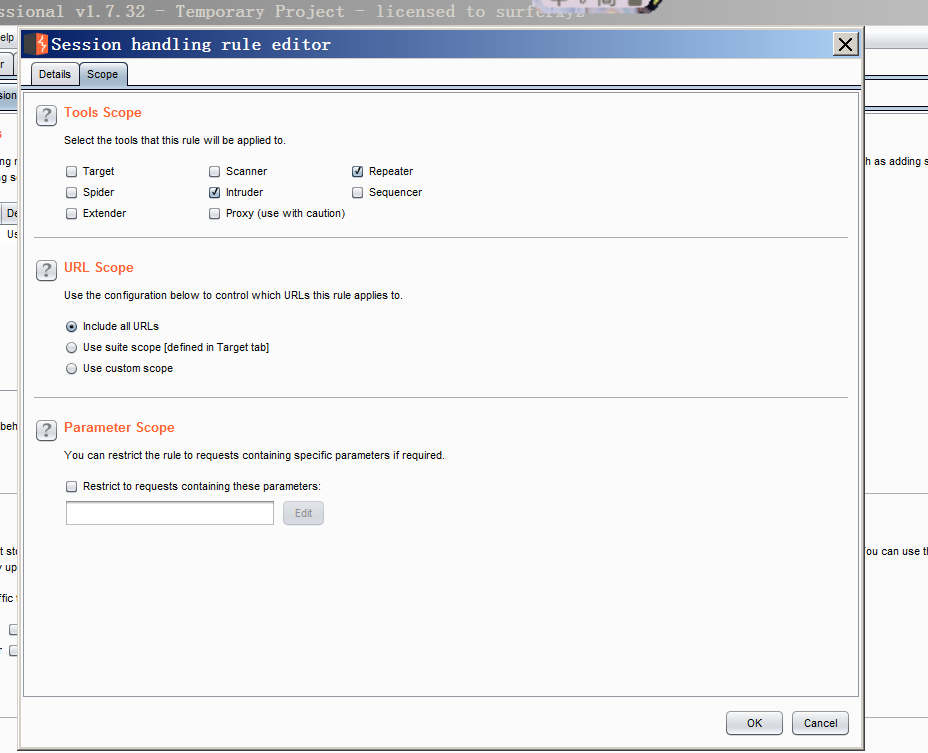

设置宏的影响范围, Tools Scope 选中 Repeater、Intruder 就行了,其它模块可根据实际需要勾选:

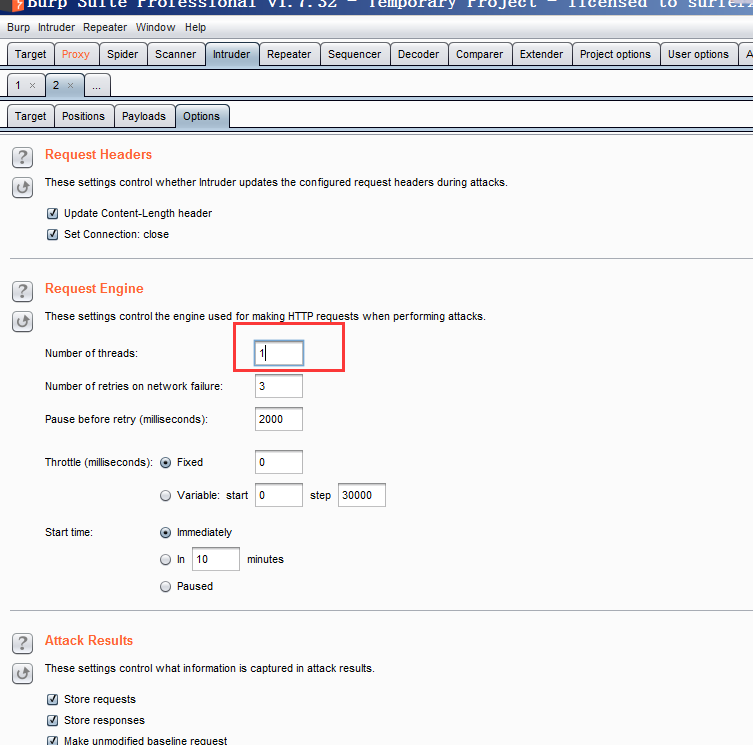

最后一步,将爆破线程设置为1(因为如果是多线程它们会同时刷新token,就无法取得正确的token):

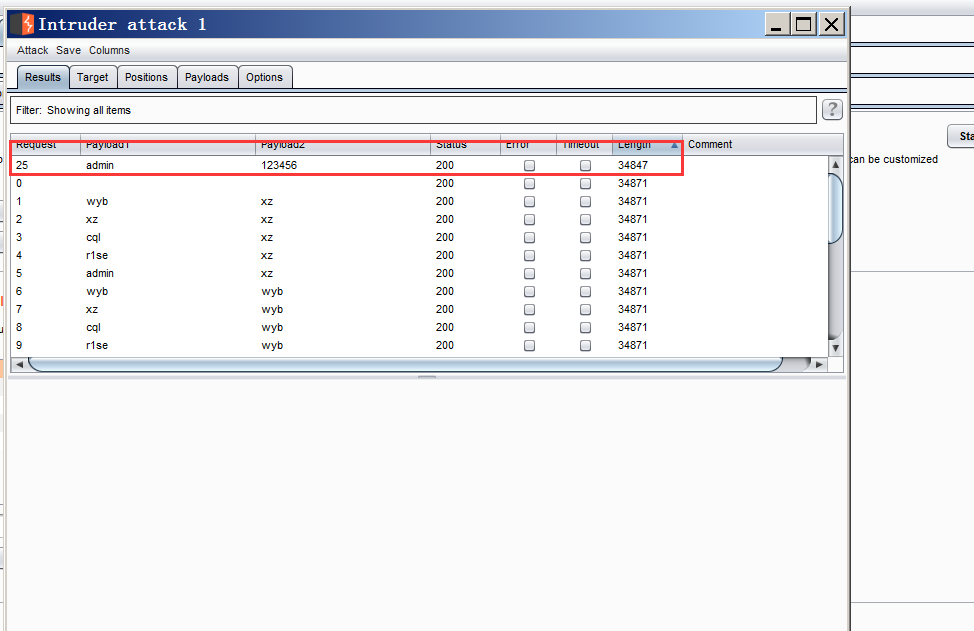

攻击测试

爆破成功

所以说,token防爆破并不能防止暴力破解实锤了~~~

文章参考:https://mp.weixin.qq.com/s?src=11×tamp=1594002463&ver=2443&signature=vp8*NWKMQLpSGRJjcmPpPpyvp8Aq7Cdi6BM3dqhcDhW0PDPU4nIyStpS6MtztbnnlPP2Tan9Cd-URA*eJcMaSOwE2Kvjqr2fcmxQrM9b*TeTalS-WRctxVegZoI2hkVu&new=1