验证码绕过(on server)的暴力破解

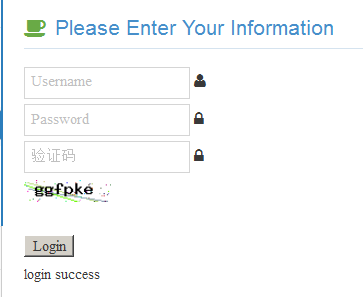

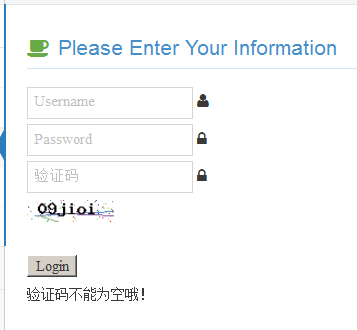

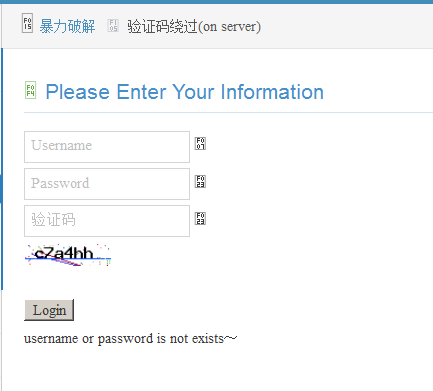

当验证码输入正确、为空和输入错误会是以下3种情况:

绕过的思路就是观察产生的验证码有没有过期设置(即用过一次就会刷新),如果没有默认的session就是24min刷新:

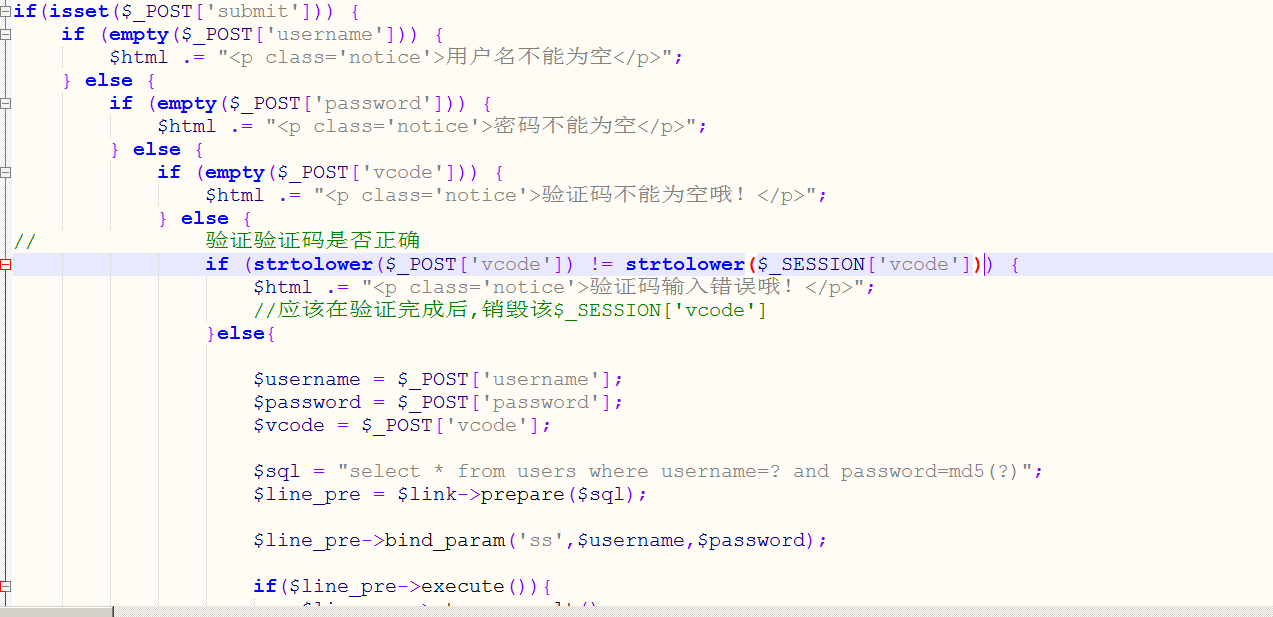

我们查看一下源码,验证码在服务器端被验证,并且验证码不会过期,就算页面刷新验证码刷新,抓包里的验证码不变也可以

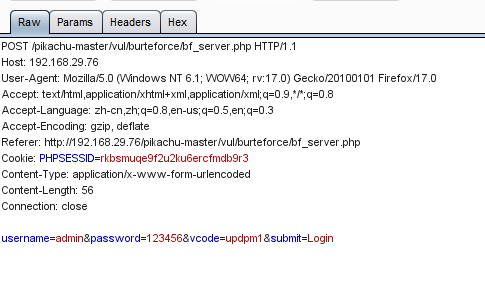

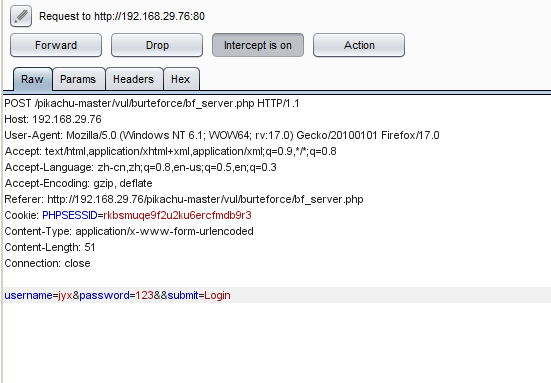

使用burp suite进行转包

我们清除掉验证码,或者随意修改验证码

点击forward都不能正常登陆,说明后台对验证码进行了验证

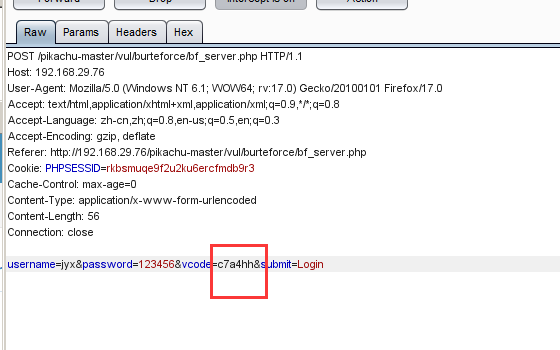

点击刷新页面,将数据包中的验证码替换为新的验证码

点击forward,页面返回用户名或密码不存在,可以确定验证码存在不过期的问题

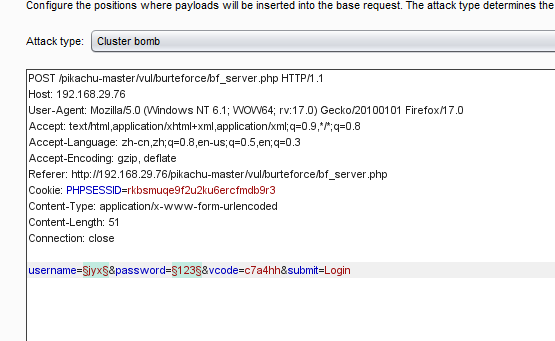

剩下的步骤同基于表单的暴力破解

1.选择爆破位置及攻击方式

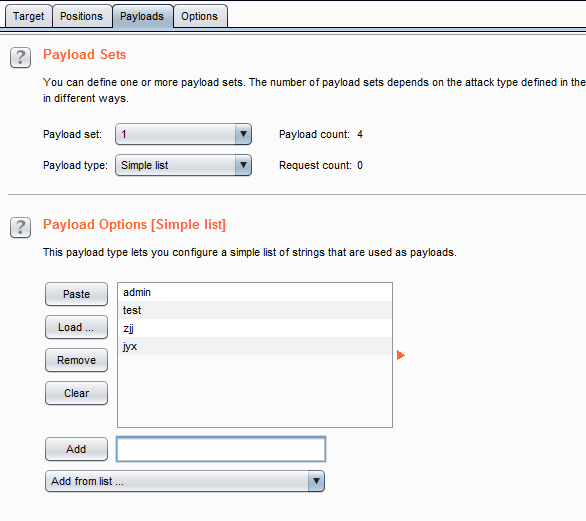

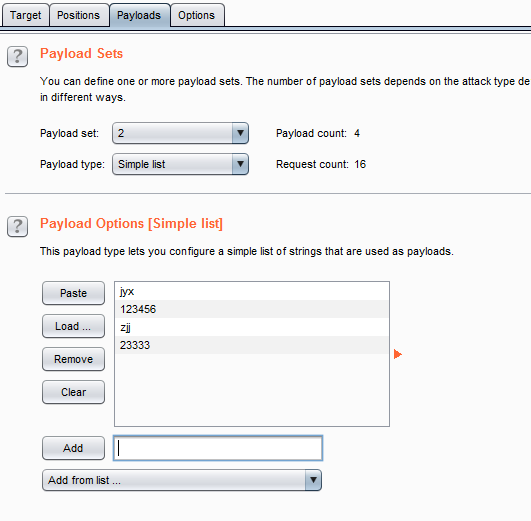

2.设置payloads

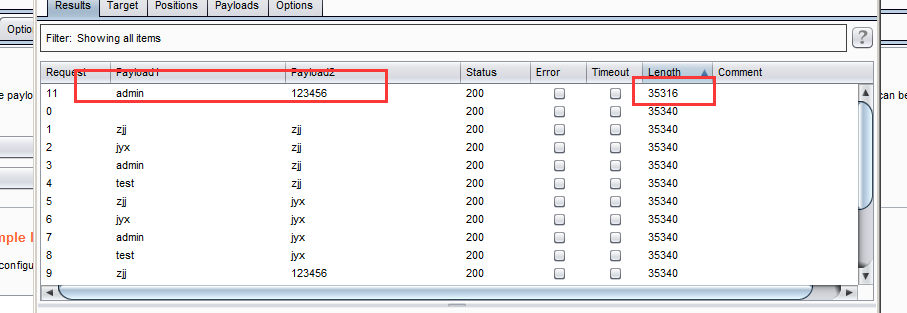

开始爆破

成功~~~