开始挑战第三十关和三十一关(Protection with WAF)

0x1 前言

这关其实和29关是同样的,login.php页面存在防护,只要检测到存在问题就跳转到hacked.php页面,不同的是采用的双引号进行闭合而已,其他思路是同样的

0x2 开始测试

(1)输入测试字符,使其报错

(2)分析报错信息

很明显看出是采用双引号闭合,接下来就大同小异了,我就不做测试了

0x3 三十一关

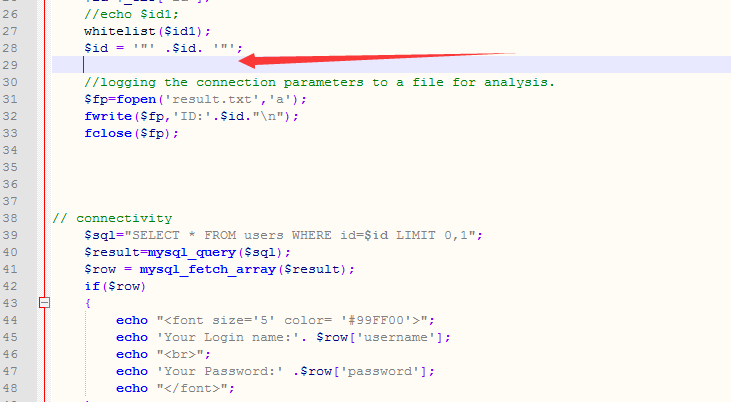

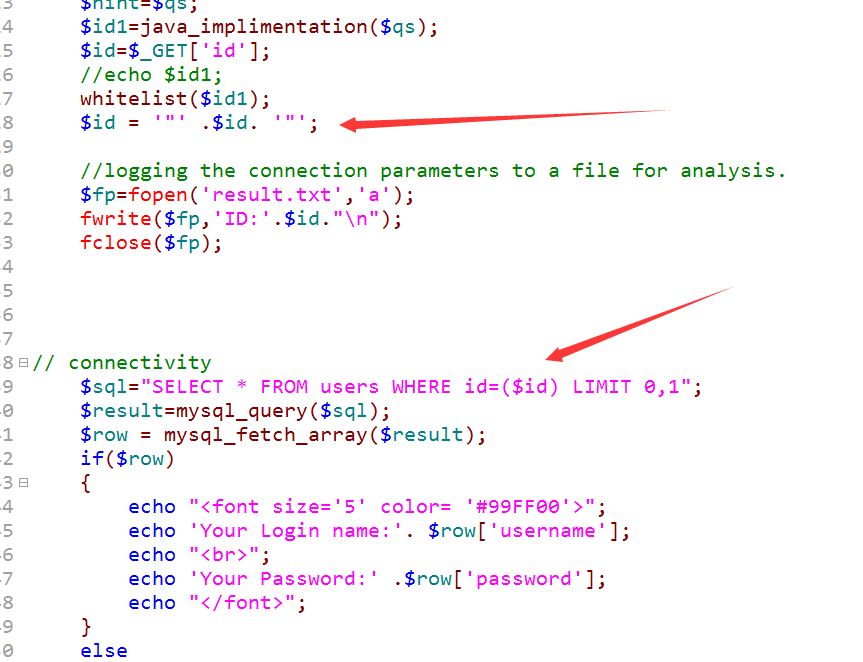

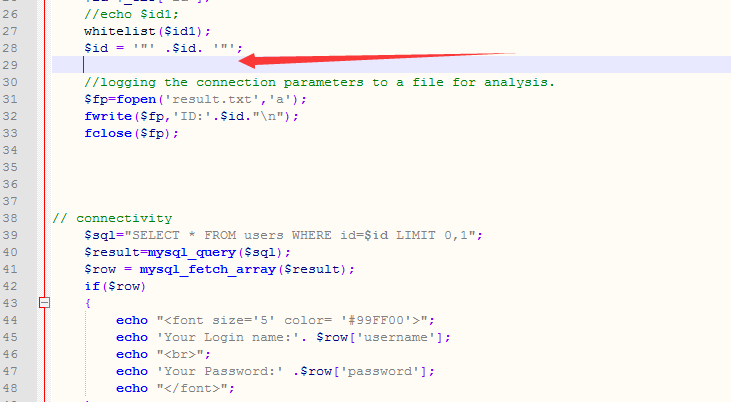

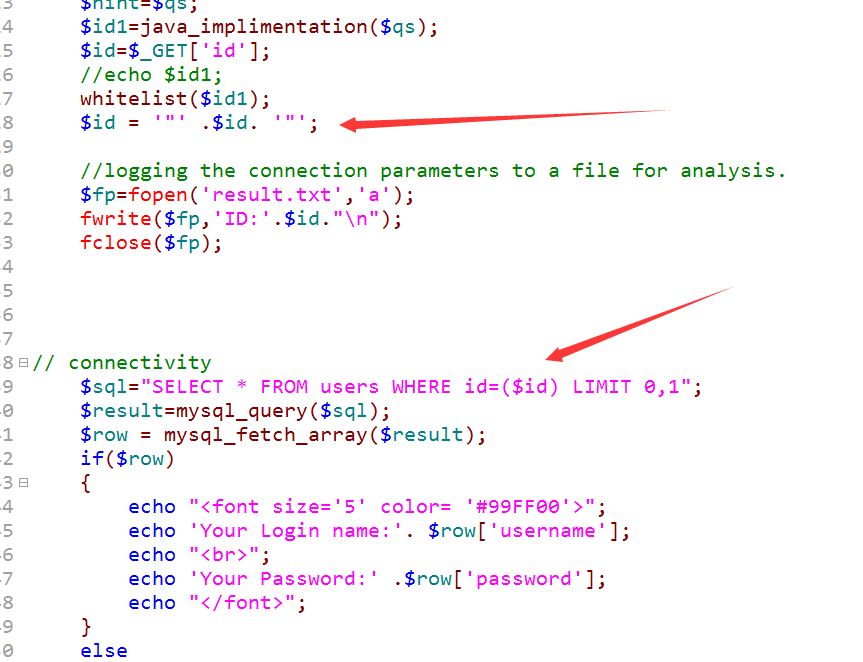

(1)源码分析

可以看出思路是一样的,只是采用了双引号和括号进行闭合

开始挑战第三十关和三十一关(Protection with WAF)

0x1 前言

这关其实和29关是同样的,login.php页面存在防护,只要检测到存在问题就跳转到hacked.php页面,不同的是采用的双引号进行闭合而已,其他思路是同样的

0x2 开始测试

(1)输入测试字符,使其报错

(2)分析报错信息

很明显看出是采用双引号闭合,接下来就大同小异了,我就不做测试了

0x3 三十一关

(1)源码分析

可以看出思路是一样的,只是采用了双引号和括号进行闭合