一、检查密码重复使用次数限制

1 配置要求: 2 对于采用静态口令认证技术的设备,应配置设备,使用户不能重复使用最近5次(含5次)内已使用的口令。 3 4 检查步骤 5 查看文件/etc/pam.d/system-auth,是否有配置口令重复使用次数限 6 7 合规标准 8 口令重复使用次数限制不小于5次则合规,否则不合规。 9 10 加固方案 11 1、配置文件备份 12 cp -p /etc/pam.d/system-auth /etc/pam.d/system-auth.bak 13 2、创建文件/etc/security/opasswd用于存储旧密码,并设置权限。 14 touch /etc/security/opasswd 15 chown root:root /etc/security/opasswd 16 chmod 600 /etc/security/opasswd 17 3、编辑文件/etc/pam.d/system-auth,找到类似行password sufficient pam_unix.so,在行末尾增加remember=5,中间以空格隔开.如果没有则新增。 18 password sufficient pam_unix.so remember=5

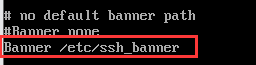

二、检查是否设置SSH登录前警告Banner

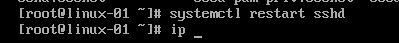

1 理论依据: 2 横幅被用来警告用户连接特定站点的策略。为你的网站提供适当的警告横幅。 3 配置要求: 4 SSH登录时显示警告信息,在登录成功前不泄漏服务器信息。 5 检查步骤 6 查看文件/etc/ssh/sshd_config,检查是否存在如下配置:banner <file_path>,且<file_path>内容不为空。 7 8 合规标准 9 ssh服务器未启用或者服务启用但设置了ssh banner警示信息则合规,否则不合规。 10 11 加固方案 12 1、编辑文件/etc/ssh/sshd_config文件,修改Banner参数的值如下(如不存在则新增): 13 Banner /etc/ssh_banner 14 2、执行如下命令创建ssh banner警示信息文件: 15 touch /etc/ssh_banner 16 chmod 644 /etc/ssh_banner 17 echo "Authorized only. All activity will be monitored and reported" > /etc/ssh_banner 18 可根据实际需要修改该文件的内容。 19 3、重启sshd服务: 20 systemctl restart sshd

登录测试

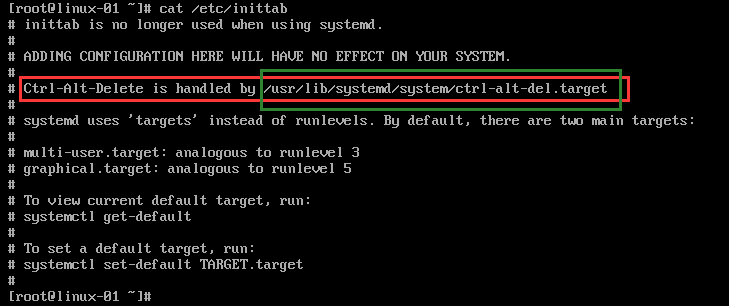

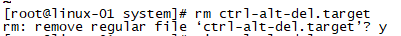

三、检查系统是否禁用Ctrl+Alt+Delete组合键

1 介绍: 2 Linux默认允许任何人按下Ctrl+Alt+Del来重启系统。但是在生产环境中,应该停用按下Ctrl-Alt-Del 重启系统的功能。 3 检查步骤 4 查看文件找Ctrl+Alt+Del组合键配置: 5 cat /etc/inittab //提示在/usr/lib/systemd/system/ctrl-alt-del.target中配置 6 删除ctrl-alt-del.target文件 7 rm /usr/lib/systemd/system/ctrl-alt-del.target 8 执行init q 9 合规标准 10 禁用了使用组合键Ctrl+Alt+Delete重启系统则合规,否则不合规。 11 12 加固方案

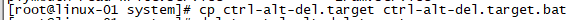

1.备份文件:

cp /usr/lib/systemd/system/ctrl-alt-del.target /usr/lib/systemd/system/ctrl-alt-del.target.bat 13 2.删除文件:

rm /usr/lib/systemd/system/ctrl-alt-del.target

3.执行命令

init q 14 注:如果要开启这个功能,方法就是ln -s把软链接创建回去(或将备份文件去掉.bat后缀),再init q 重新reload一下配置文件。

ln -s /usr/lib/systemd/system/reboot.target /usr/lib/systemd/system/ctrl-alt-del.target

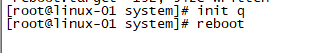

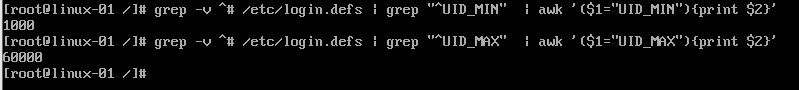

四、检查是否按用户分配账号

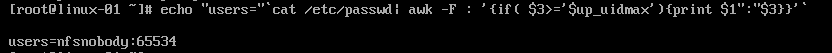

1 配置要求: 2 应按照不同的用户分配不同的账号,避免不同用户间共享账号,避免用户账号和设备间通信使用的账号共享。 3 检查步骤 4 1、使用如下命令查看文件/etc/login.defs,确认文件中变量UID_MIN和UID_MAX的值: 5 #grep -v ^# /etc/login.defs |grep "^UID_MIN"|awk '($1="UID_MIN"){print $2}' 6 #grep -v ^# /etc/login.defs |grep "^UID_MAX"|awk '($1="UID_MAX"){print $2}' 7 2、使用以下命令查看系统中是否存在用户id>=UID_MIN且<=UID_MAX的用户: 8 #up_uidmin=`(grep -v ^# /etc/login.defs |grep "^UID_MIN"|awk '($1="UID_MIN"){print $2}')` 9 #up_uidmax=`(grep -v ^# /etc/login.defs |grep "^UID_MAX"|awk '($1="UID_MAX"){print $2}')` 10 #echo "users="`cat /etc/passwd|awk -F: '{if( $3>='$up_uidmin' && $3<='$up_uidmax' ) {print $1":"$3}}'` 11 12 合规标准 13 存在用户id>=UID_MIN且<=UID_MAX的用户则合规,否则不合规。 14 15 加固方案 16 创建用户 17 #useradd username #创建账号 18 #passwd username #设置密码修改权限

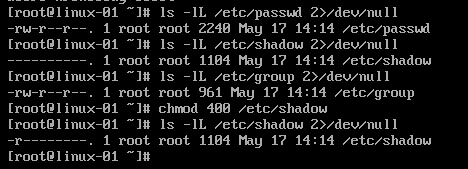

五、检查重要目录或文件权限设置

1 配置要求: 2 在设备权限配置能力内,根据用户的业务需要,配置其所需的最小权限。 3 4 检查步骤 5 使用以下命令查看如下文件的权限设置: 6 #ls -lL /etc/passwd 2>/dev/null 7 #ls -lL /etc/shadow 2>/dev/null 8 #ls -lL /etc/group 2>/dev/null 9 10 合规标准 11 1、/etc/passwd文件的权限小于等于644 12 2、/etc/shadow文件的权限小于等于400 13 3、/etc/group文件的权限小于等于644 14 以上条件同时满足则合规,否则不合规。 15 16 加固方案 17 1、赋予用户相关账号文件最小权限 18 #chmod 644 /etc/passwd 19 #chmod 400 /etc/shadow 20 #chmod 644 /etc/group

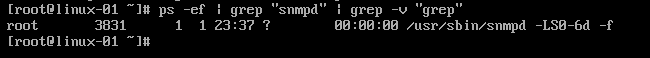

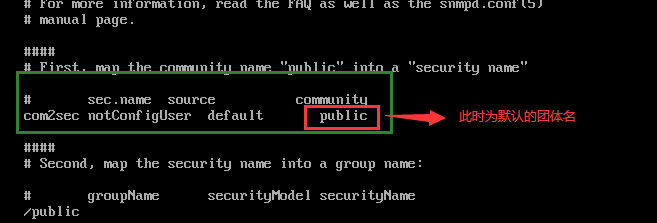

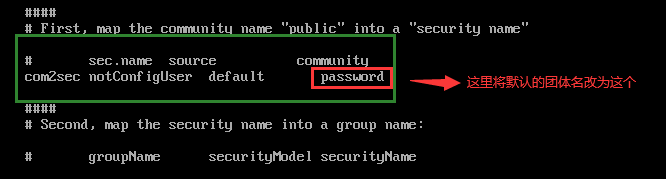

六、检查是否修改SNMP默认团体字

1 配置要求: 如果该服务没有必要,需要停止SNMP服务,如果确实需要使用SNMP服务,需要修改SNMP Community。。

检查步骤 2 1、查看snmpd进程是否存在。 3 #ps -ef|grep "snmpd"|grep -v "grep" 4 2、查看文件/etc/snmp/snmpd.conf,检查SNMP团体名配置。 5 6 合规标准 7 SNMP服务未开启或者修改了默认的团体名则合规,否则不合规。 8 9 参考配置操作 10 1、修改snmp配置文件/etc/snmp/snmpd.conf找到类似如下配置,修改默认团体名public为其他用户自己可识别的字符串。 11 com2sec notConfigUser default public //<notConfigUser>为连接snmp的用户名 <default>为可以连接snmp的地址范围 <public>为团体名 12 2、重启snmp服务 13 service snmpd restart