0x01 前言

上个月参加了某大型网络安全活动,在活动期间,遇到了各种各样的钓鱼攻击,虽然技术性不高,正好自己也做个简单的回顾。钓鱼邮件主要是通过伪造,让你相信邮件中的内容,邮件可以携带文字、图片、网址、附件等多种信息媒介,结合社工手段可以对未经训练的人群进行恶意攻击。在高防护的企业目标上,钓鱼邮件是一个通过人的弱点,打开防护大门的绝佳手段。遇到的钓鱼方式有以下几种:

0x02 遇到的几种类型

1.漏洞利用类

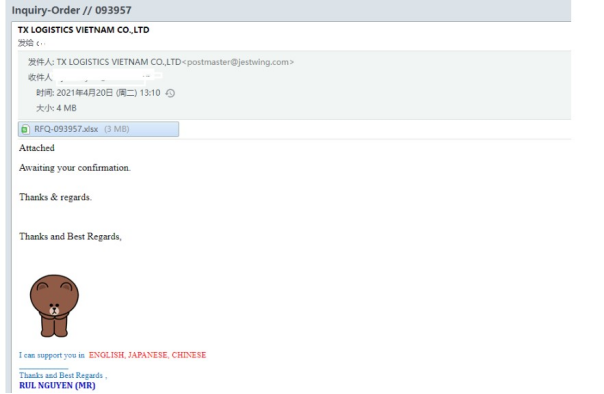

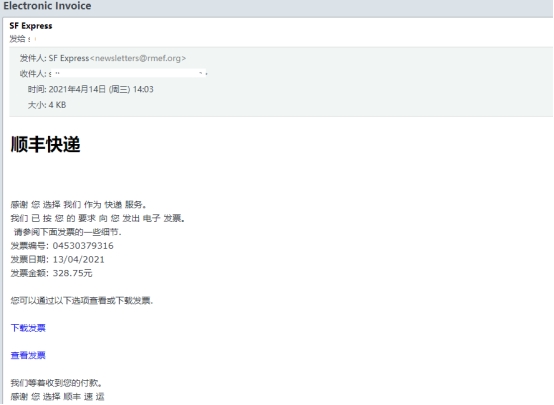

一般是利用相关的文件类的漏洞,比较常见的漏洞如:CVE-2017-11882 (该漏洞主要是由于EQNEDT32.EXE进程在读入包含MathType的ole数据时,在拷贝公式字体名称时没有对名称长度进行校验,从而造成栈缓冲区溢出,可以造成命令执行。具体可参考https://www.anquanke.com/post/id/87311),一般是邮件中说明简单的情况,需要诱使收件人点击附件,触发恶意代码。一般的邮件形式如下:

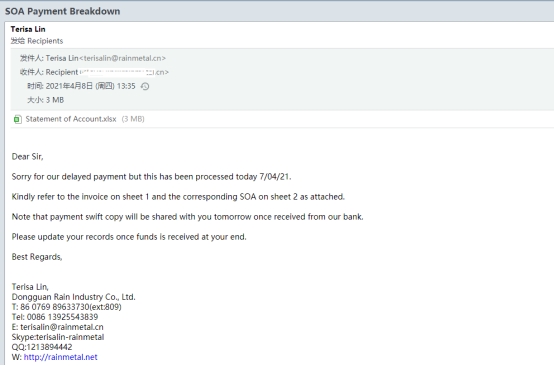

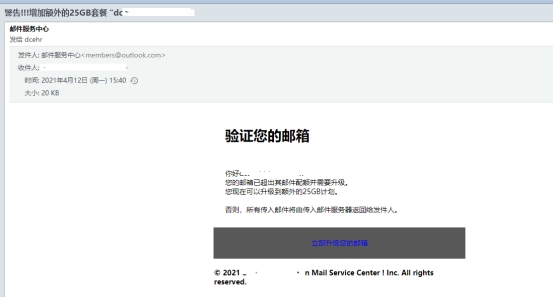

2. 伪造知名网站,一般是会以邮件管理者或者服务人员的名义发送邮件,诱使收件人进行升级或是密码修改之类等话术。

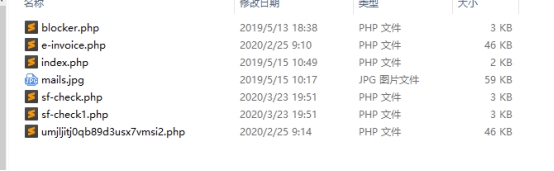

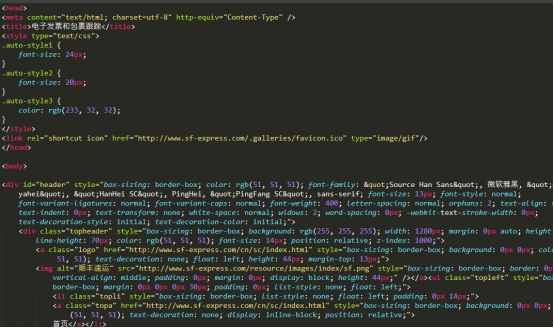

这里打下来其中一台钓鱼邮件的网站,大致的代码如下:

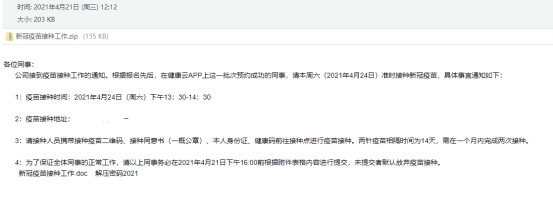

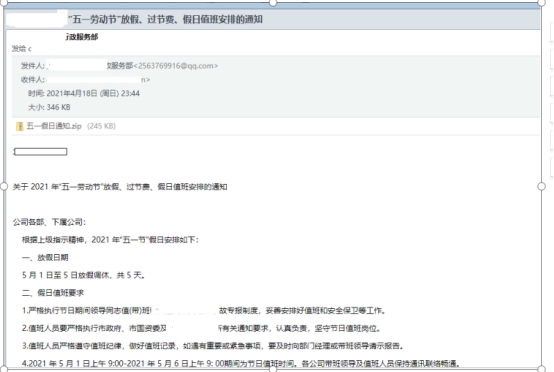

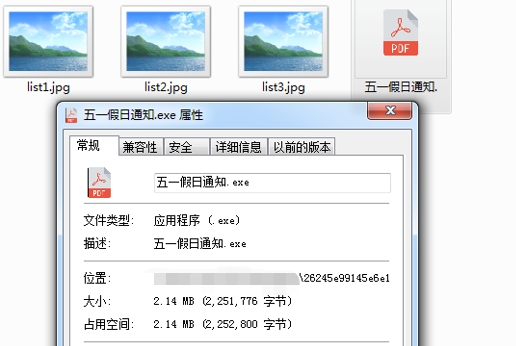

3. 伪造文件,远控类。一般伪造成PDF,word等文件,实际在运行的时候为exe文件(一般多为CS及msf的远控木马),点击之后进行远控。恶意文件一般为了绕过杀软,会进行免杀处理,甚至特意对压缩包设置密码。如下面形式:

套路基本相同,就是诱骗点击执行相关的恶意远控木马,这里列举其中的一个例子:

其附件伪装成pdf文档,其实是为exe可执行文件,另外的几个图片其实是相关的dll文件。里面的pdf运行后,会调用相关的dll,施行远控操作。

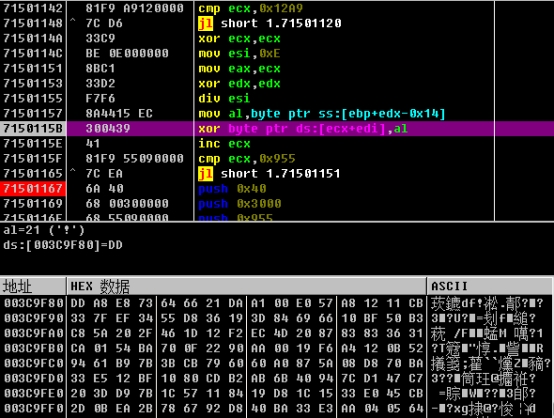

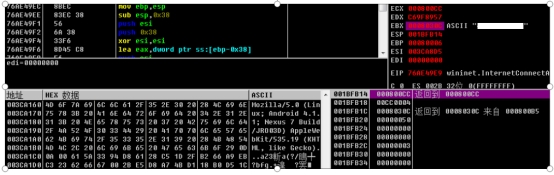

利用IDA进行反汇编,对其进行分析

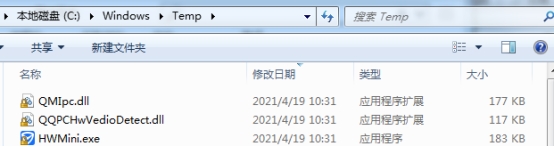

首先拷贝文件夹下的 .jpg 文件到C:WindowsTemp文件夹下,并执行。

其文件中QMIoc.dll为黑文件,其exe调用导出函数

对其进行调试,shellcode远程连接VPS地址下载载荷,同时采用了域前置技术,对攻击地址进行隐藏,增加了攻击的难度。

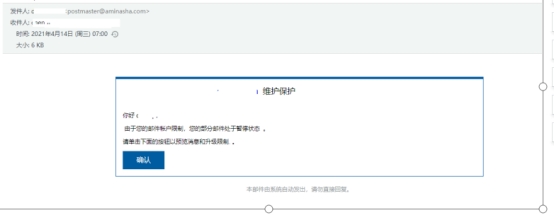

4. 伪造文件,窃密类。把这类钓鱼单独列出来,这类木马更隐蔽,它不会对系统进行过多的操作,只会不断的监听及收集相关的敏感信息,定期上传到远端的服务器上,这类更多的是APT组织的常见操作。如这次遇到的是利用Agent Tesla恶意工具生成恶意钓鱼样本,并将exe文件伪装成其他类型的文件的钓鱼攻击。邮件如下:

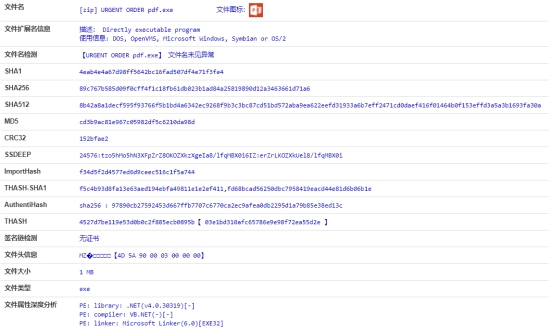

附件中包含经过伪装的恶意exe,该恶意程序属于为Agent tesla家族中的一种:

样本基本信息:

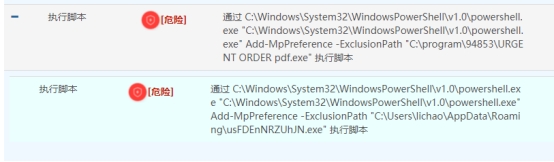

相关的危险行为:

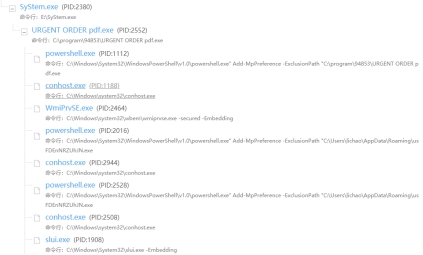

1. 调用powershell执行脚本

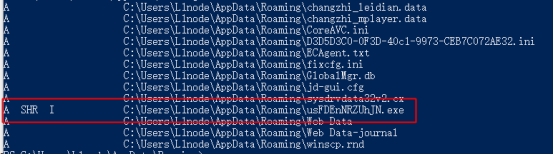

2. 自我复制,并设置文件属性

![]()

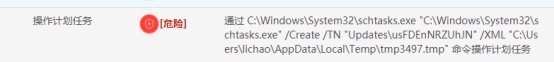

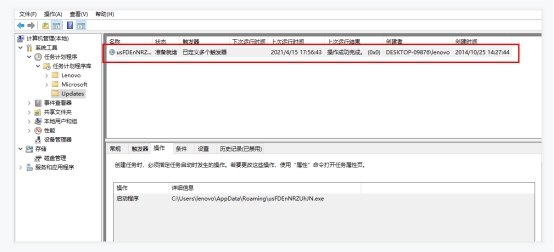

3. 设置计划任务

4. 进行窃密行为

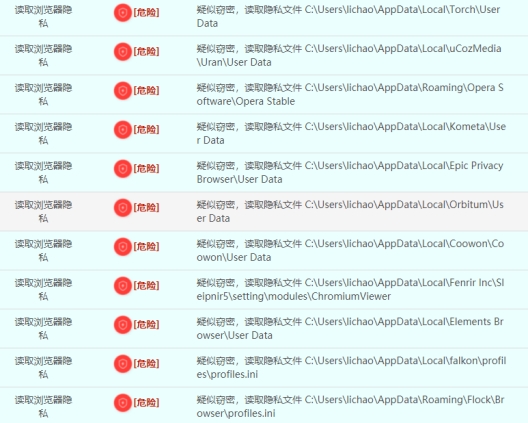

窃取浏览器敏感信息

窃取邮箱、浏览器等敏感信息

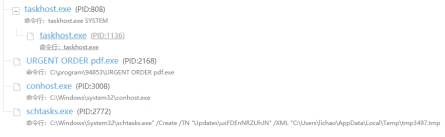

恶意程序执行的进程树

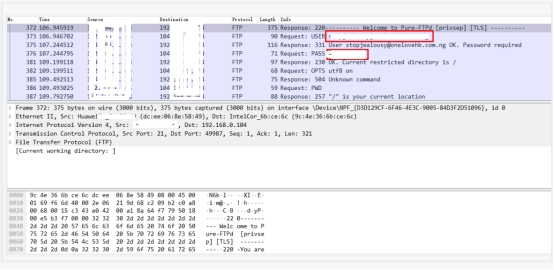

样本设置了反虚拟、反调试等设置,样本中的数据进行了加密,通过真实物理机上运行恶意样本,抓取了真实的物理机的通信流量。发现恶意样本定时向远端的ftp服务器上传数据。

可以登录到其ftp,发现上面窃取了大量的个人信息。

进行键盘记录

窃取浏览器的密码及cookie等信息

0x03 防护手段

在当前的网络安全的形式下,网站的防护越来严格,钓鱼攻击成为一种利用人的漏洞来攻破的高防护体系的有效方法,被越来越多的APT组织及红队攻防人员所使用。我把防御的手段也简单的归拢了一下:

1. 还是增强人员的安全意识,人的漏洞还是需要人自己通过提升自己的安全等级来防护。

2. 对发件人进行检测。可以设置SPF、DKIM、DMARC。

其中SPF是一种以IP地址认证电子邮件发件人身份的技术。接收邮件方会首先检查域名的SPF记录,来确定发件人的IP地址是否被包含在SPF记录里面。

DKIM是域名密钥识别邮件标准。DKIM 的基本工作原理同样是基于传统的密钥认证方式,他会产生两组钥匙,公钥(public key)和私钥(private key),公钥将会存放在 DNS 中,而私钥会存放在寄信服务器中。数字签名会自动产生,并依附在邮件头中,发送到寄信者的服务器里。公钥则放在DNS服务器上,供自动获得。收信的服务器,将会收到夹带在邮件头中的签名和在DNS上自己获取公钥,然后进行比对,比较寄信者的域名是否合法,如果不合法,则判定为垃圾邮件。

DMARC协议基于现有的DKIM和SPF两大主流电子邮件安全协议,由Mail Sender方(域名拥有者Domain Owner)在DNS里声明自己采用该协议。当Mail Receiver方(其MTA需支持DMARC协议)收到该域发送过来的邮件时,则进行DMARC校验,若校验失败还需发送一封report到指定URI(常是一个邮箱地址)。

3. 内容检测。基于邮件的内容进行检测,检测内容中是否包含常用的钓鱼邮件关键字及恶意链接。

4. 威胁情报。基于威胁情报,对钓鱼邮件的IP及域名进行检测。

5. 邮件附件检测。对于邮件中的附件进行沙箱检测。