20179223 2017-2018-2 《密码与安全新技术》第一周作业

课程:《密码与安全新技术》

班级:1792班

姓名:刘霄

学号:20179223

上课老师:谢四江

上课日期:2018年3月15日

必修/选修:必修

学习内容总结

通过第一节课老师所上课程,让我初次了解量子相关的研究,以下包括上课老师讲的内容及自己上网查找的相关资料所做的总结。

一、研究背景和意义

信息安全技术备受世人关注,由于现有的加密方法存在着很多弊端,人们将目光转向了量子密码。根据量子力学中的海森堡不确定性原理(这个理论是说,你不可能同时知道一个粒子的位置和它的速度,粒子位置的不确定性,必然大于或等于普朗克常数(Planck constant)除于4π(ΔxΔp≥h/4π),这表明微观世界的粒子行为与宏观物质很不一样),任何窃听者都无法窃听量子密码通信中的信息而不被发现。所以就有了一种更加安全的密码技术——量子密码。

经典密码体制广泛,但其一般是基于大整数分解、离散对数等数学难题,因此,它只是计算上安全的。而随着计算机的发展,它的安全性受到了挑战;尤其是以量子力学为基础的量子算法以及量子技术的出现对经典密码构成了严重的威胁。通过量子测不准原理、量子不可克隆原理、量子不可区分性等原理来保证了量子密码学具有无条件安全性,因此,它可能比经典密码体制具有更好的优越性和更高的安全性。

经典密码体制

对称密码和非对称密码

对称密码体制的优缺点:

优点:加密速度快,适合批量。

缺点: 1.密钥是保密通信的关键,如何才能把密钥安全送到收信方是对称加密体制的突出问题。

2.没有签名,不适合网络邮件加密需要。

3.N个合作者,就需要N个不同的密钥,使得密钥的分发复杂。

4.通信双方必须统一密钥。

非对称密码体制的优缺点:

优点: 1.公钥加密技术与对称加密技术相比,其优势在于不需要共享通用的密钥。

2.公钥在传递和发布过程中即使被截获,由于没有与公钥相匹配的私钥,截获的公钥对入侵者没有太大意义。

3.密钥少便于管理,N个用户通信只需要N对密钥。

4.密钥分配简单,加密密钥分发给用户,而解密密钥由用户自己保留。

缺点:加密算法太复杂,加密与解密的速度比较慢。

实际使用:混合密码体制,用公钥密码体制分发会话密钥,用对称密码体制加密数据。

量子密码简介

原子的衰变是否处于叠加状态

实际使用:混合密码体制

安全性挑战:量子计算

shor算法:大数分解

Grover算法:搜索乱序数据

计算能力对比

经典算法:时间随输入长度指数增长

shor算法:按多项式增长

一次一密乱码本;密钥分配:量子密钥分配(QKD)结合,已投入使用

QKD特点:可检测到潜在的窃听,基于物理原理,理论上可达到无条件安全。

QKD的不可窃听+一次一密的不可破解=无条件安全通信

二、物理基础

量子的概念:直观上,具有特殊性质的微观粒子或光子。

量子态:量子比符(0,1);而且可以处于不同状态的叠加态上量子态的向量描述。

量子态的可叠加性带来的特殊性质

量子计算的可并行性:强大的计算能力。

不可克隆定理:未知量子态不可克隆。

测不准定理:未知量子态不可测量。

对未知量子态的测量可能会改变量子态。

量子比特的测量:力学量,测量基。

三、典型的协议

BB84量子密钥分配协议

四种量子态:<1><0>,<+><->

当有人窃听时,Bob接收的bit值与Alice发的不一致(窃听会改变量子态)

理论假设

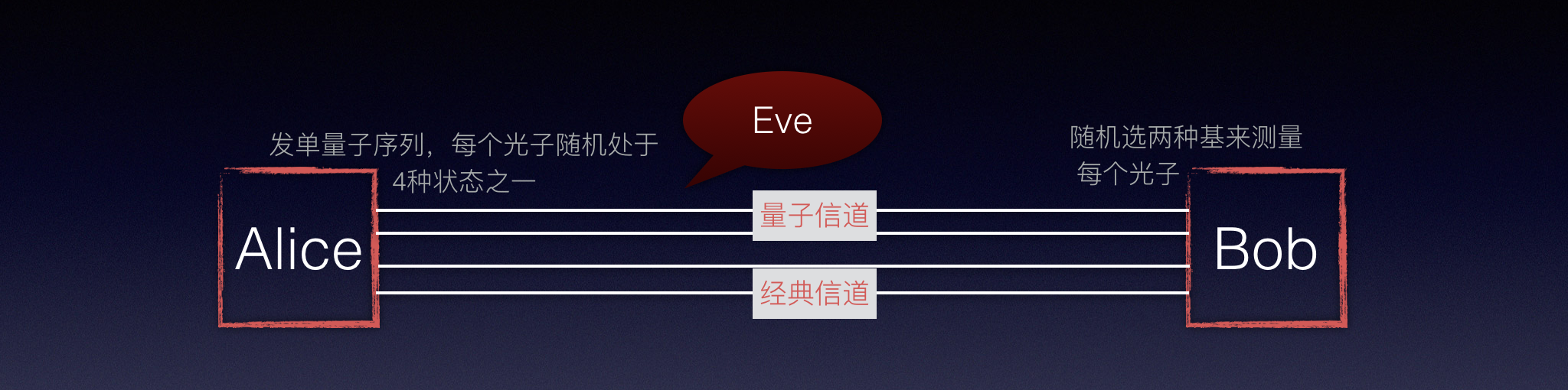

我们假设有一个监听者,Eve,尝试着窃听信息,他有一个与Bob相同的偏光器,需要选择对光子进行直线或对角线的过滤。然而,他面临着与Bob同样的问题,有一半的可能性他会选择错误的偏光器。Bob的优势在于他可以向Alice确认所用偏光器的类型。而Eve没有办法,有一半的可能性她选择了错误的检测器,错误地解释了光子信息来形成最后的键,致使其无用。

而且,在量子密码术中还有另一个固有的安全级别,就是入侵检测。Alice和Bob将知道Eve是否在监听他们。Eve在光子线路上的事实将非常容易被发现,原因如下:

让我们假设Alice采用右上/左下的方式传输编号为349的光子给Bob,但这时,Eve用了直线偏光器,仅能准确测定上下或左右型的光子。如果Bob用了线型偏光器,那么无所谓,因为他会从最后的键值中抛弃这个光子。但如果Bob用了对角型偏光器,问题就产生了,他可能进行正确的测量,根据Heisenberg不确定性理论,也可能错误的测量。Eve用错误的偏光器改变了光子的状态,即使Bob用正确的偏光器也可能出错。

一旦发现了Eve的恶劣行为,他们一定采取上面的措施,获得一个由0和1组成的唯一的键序列,除非已经被窃取了,才会产生矛盾。这时他们会进一步采取行动来检查键值的有效性。

量子密码基本模型:

四个基本步骤:信息传输,窃听检测,纠错,保密增强(解决噪声问题)

信息传输:通常用到两种信道:量子信道,经典信道。

四、研究现状和实验进展

2007年4月2日,国际上首个量子密码通信网络由中国科学家在北京测试运行成功。这是迄今为止国际公开报道的唯一无中转,可同时、任意互通的量子密码通信网络,标志着量子保密通信技术从点对点方式向网络化迈出了关键一步。这次实验的成功,为量子因特网的发展奠定了基础。

五、两个量子的特性

1、纠缠,两粒子的纠缠又称EPR对(贝尔态)

应用:隐形传态

2、单光子干涉实验

学习中的问题和解决过程

问题1:BB84量子密码协议是什么?

通过网上查找,对此协议有了大致了解,但还是比较生疏。

BB84量子密码协议是第一个量子密码通信协议,由Bennett和Brassard于1984年创立。它基于两种共轭基的四态方案,用到了单光子量子信道中的测不准原理。BB84也是唯一被商业化实现的量子密钥分发协议.。BB84密钥分发协议用光子作为量子系统。光子有一个固有的称为极化的属性,一个光子或者被+基极化,或者被x基极化。假设通过一个垂直极化的滤光器发送一串光子流,则它们被垂直极化至“|”方向上。之后通过另一个极化滤光器来测量,这个用于测量的滤光器可以改变它与垂直方向的角度,只有当测量滤光器位于水平位置“-”方向时没有光子能通过它,其余角度均有光子通过。实际上,每一个光子都以一个确定的概率穿过这个测量滤光器,这个概率连续地从100%(滤光器处于垂直位置时)变化到50%(滤光器处于45度时)再变化到0%(滤光器处于水平位置时)。

其他(感悟、思考)

第一节课老师带领我们了解了有关量子密码的基础知识和一些研究现状、进展。对量子密码有了初步认识,不过自己还处于懵懂阶段,希望通过以后的课程,能让自己加深对量子密码的学习与认识。