-------------------------------------------------开始-------------------------------------------------

0x01:前言

这是第一篇学习笔记,也是这篇公众号的开始。写这个的目的有两个,最主要的首先是留给自己复习用,这样随时随地可以复习。另外呢,分享给需要的人,希望可以或多或少的帮上你。知识是需要分享的~!自己也踩过一些小坑,也正准备往更大的坑里跳,所以想将这一切呢记录下来。

0x02:前言2

上面前言是讲一个整体,这个前言呢是讲今天学习了什么。

今早起床了,看镜子里的我,我想今天要改变点什么,第一天的改变~

所以将自己学习过程分享出来~

-----------------------------------------------正题(1)------------------------------------------------

☆不安全的直接对象引用(Indirect Object Reference)

①.定义:

不安全的直接对象引用允许攻击者绕过网站的身份验证机制,并通过修改指向对象连接中的参数值来直接访问目标对象资源,这类资源可以是属于其他用户的数据库条目以及服务器系统中的隐私文件等。

②.出现原因:

系统在接受用户输入并利用输入信息获取对象前没有对用户信息权限检测。

③.测试基本流程:

观察POST / GET 请求数据

修改某些参数,观察返回现象

-----------------------------------------------正题(2)------------------------------------------------

☆写给自己的渗透测试流程

对于目前所学到的,整理出来的基本渗透测试流程,也是以现在能力测试出来的几个点,后期会随着知识的积累,有更详细的渗透测试流程。

●信息收集阶段:

①.F12--->查看网络请求--->server字段,x-powered-by字段,set-cookie字段--->基本查看服务器信息,web后端语言信息(极大可能不准)

②.F12--->查看html内容--->搜索特定关键字配合①确定web后端语言

③.Nmap扫描目标开放端口

④.goole hack / baidu hack(百度真是好用)--->查找与数据库交互点: site:www.xxxx.com inurl:php|asp|jsp|aspx|jspx --->查找网站子域名: site:*.xxxx.com --->查看一些有趣的连接

⑤.御剑,dirbuster扫描敏感目录

●渗透测试阶段:

①.通过数据库交互点测试sql注入---> 用户登录处/用户注册处--->配合使用sqlmap

②.搜索框处测试反射型xss

③.文件上传处测试文件上传漏洞

④.留言板处测试存储型xss

⑤.逻辑漏洞--->越权漏洞--->支付漏洞

⑥.BurpSuite对网站所有连接的POST/GET数据分析

对于现阶段的我,也只能做到这些了,还有要学习更多知识,这样才能走的更远。

------------------------------------------------正题(3)-----------------------------------------------

☆今天在补天src的所学到的经验

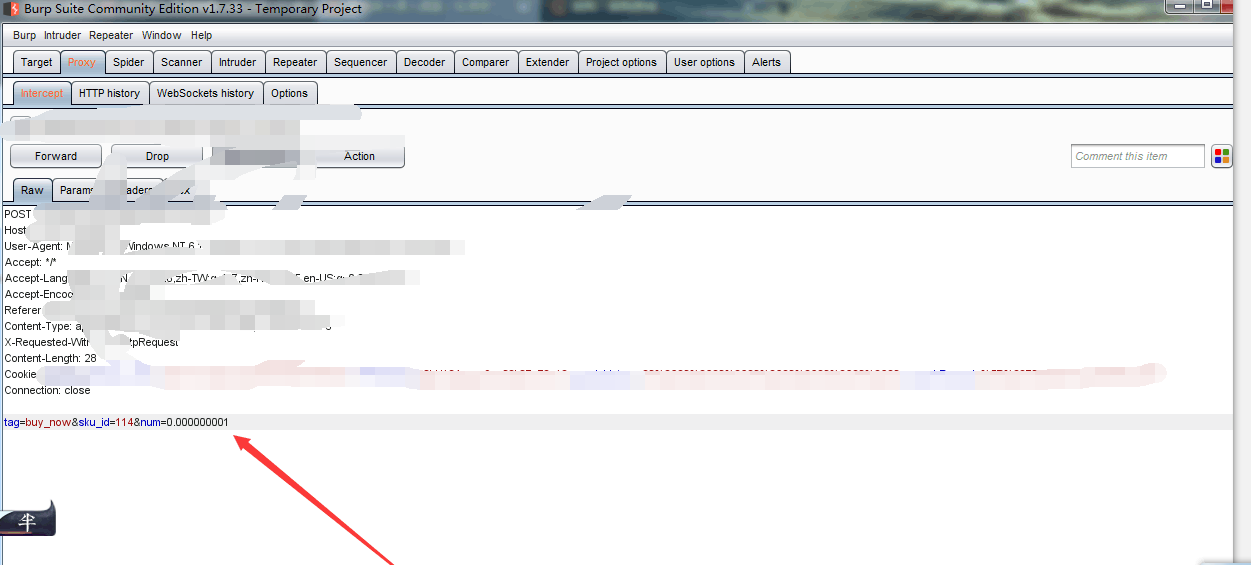

今天测试了一个商城网站,找到了一个逻辑漏洞,具体是关于支付漏洞。通过修改参数,来实现修改支付价格。

该网站的支付流程:"输入购买数量--->确认订单--->支付",该漏洞位置就在输入购买数量处,使用Burp抓包修改数量参数,可达到修改支付价格。

抓到包中有个敏感参数"num=1",这个参数就是购买数量,我先是修改为"-1",显现库存不足,然后我就不知该怎么办了,毕竟新手嘛。过了一会灵光乍现,我就把参数修改为了"0.1",然后有趣的事情发生了,原本1000元的商品,显示为了100元,继续修改参数为"0.000000001",反正是个很小的数,最后成功显示支付金额为零元,但是最终支付金额为5元,原来还有运费钱,原本十八元的运费,只显示5元,能力不足,还在思考为何这样。

●小小启发:

对于一些逻辑漏洞就是要去修改一些POST/GET传送数据中的一些参数,来观察你反映现象,来实现逻辑漏洞。关键是早上还简单学习了一下"不安全的直接对象引用(Indirect Object Reference)",配合这个实例,对这个漏洞瞬间有了一点感觉,虽然这两者还存在区别,但是本质都是去修改一些参数来观察现象。下一步就是熟练使用Burp下的Reapter模块。

具体如图(敏感信息打码):

-----------------------------------------------END---------------------------------------------------

喜欢可以关注微信号,第一时间收到重要情报: