本文系统环境:CentOS Linux release 7.7.1908 (Core)

一般来说,目前linux系统中的wheel组,默认情况是没有使用到的、

如果要使用wheel组,让其有具体的作用,需要结合/etc/pam.d/su文件配置

很多在Linux中为了更进一步加强系统的安全性,都有一个管理员的组,

只允许这个组的用户来执行su - xxx (或者su xxx)命令切换用户(不一定是切换到root),而这个组的名称通常为"wheel"

是否让这个wheel组有作用,是在配置文件/etc/pam.d/su里面配置的,如下:

auth required pam_wheel.so use_uid //表示禁止非wheel组用户su切换到其他用户

上面配置默认是#注释了的,即任何用户都可以使用su切换到其他用户

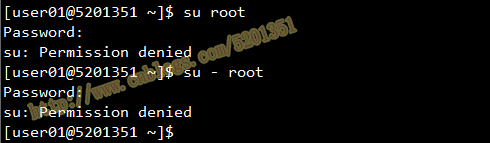

不过有些生产环境,做了安全加固,是打开了上面的配置项的,那样在su时,无论密码是否正常、都会报 su: Permission denied:

如果是在6.X中,即使密码输入对了,也会报错:su: incorrect password

解决方法:如果打开了上面的pam配置,只需要将user01加入到wheel组即可

gpasswd -a user01 wheel //user01用户加入到wheel组后就可以正常使用su命令了

[root@5201351 ~]# groups user01 user01 : user01 wheel

其实在linux下,大都是配置了禁止root用户ssh登录的,一般情况下用普通用户登录,

在需要 root 权限执行一些操作时,再 su 登录成为 root 用户。

但是,任何人只要知道了 root 的密码,就都可以通过 su 命令来登录为 root 用户,这无疑为系统带来了安全隐患。

因此,通过 wheel组,再加上/etc/pam.d/su的配置,来限制哪些用户可以su切换,还是很有必要的!

另外: 默认情况下,只有wheel组的成员,才能使用sudo命令(这个与上面的pam配置没有关系,上面pam只影响su命令)

因为/etc/sudoers配置文件默认就有如下行,允许wheel组的成员,在任何主机上,以任何用户,执行任何命令,不过需要输入自己的密码

## Allows people in group wheel to run all commands %wheel ALL=(ALL) ALL

注:上面的配置在6.x中默认是注释了的!在7.x中才是默认打开的!

如果想执行sudo相关的命令,不输入密码,可以打开/etc/sudoers配置文件的如下注释行即可!

# %wheel ALL=(ALL) NOPASSWD: ALL

尊重别人的劳动成果 转载请务必注明出处:https://www.cnblogs.com/5201351/p/13059738.html