最近公司中心网站总有安全威胁的错误,借着修改这个问题的机会,弥补下脚本注入 的安全威胁知识。

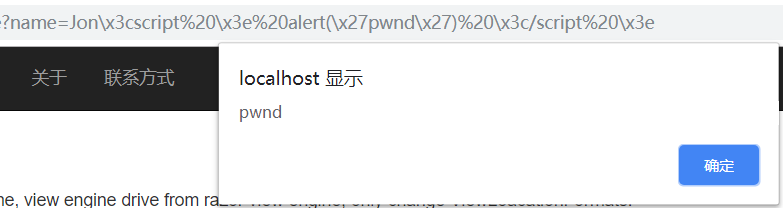

使用 十六进制转义码 编写url里面的参数,如下面示例:

http://localhost/CustomViewEngine?name=Jonx3cscript%20x3e%20alert(x27pwndx27)%20x3c/script%20x3e

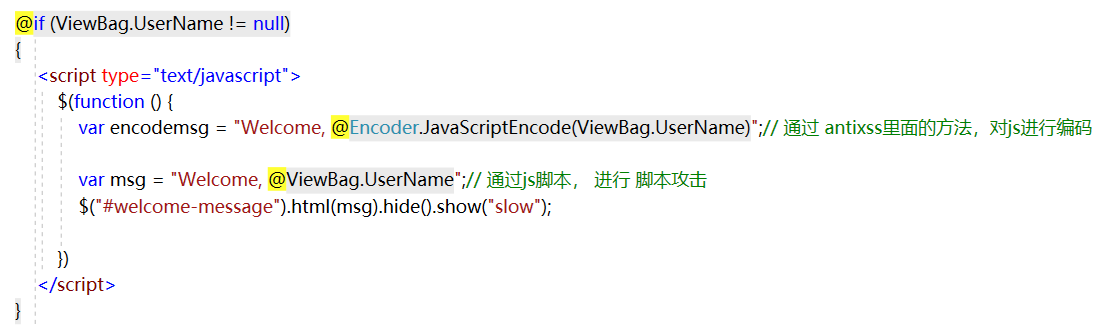

该示例在被直接输入到HTML的输出内容,代码如下:

执行的时候,浏览器会执行alert 。

面临这种脚本注入 的安全威胁的时候,需要对js代码进行编码,微软目前有现成的方法:Encoder.JavaScriptEncode。