一、教材学习内容总结

本周学习了教材第三章的内容。教材第三章讲了“网络信息收集技术”,重点需要搞清楚两个问题:

1.收集什么?靶机的ip,操作系统,服务,存在的漏洞等的。

2.怎么收集?书里提供了很多工具,具体使用的话有nmap和nessus。

1、网络踩点

踩点的对象是网络环境和信息安全状况。本节介绍了三种技术手段及防范技巧:

(1)web信息搜索与挖掘——Google hacking

基本技巧是搜索html、asp、php源码注释中的信息,有时源码中会出现登录名密码等信息;高级技巧是使用google的高级/advanced search,通过语法搜索,例如书中对黑客攻击网站的扫描;其他方法比如编程实现google搜索、元搜索引擎(集成多个),这些还需要学习。

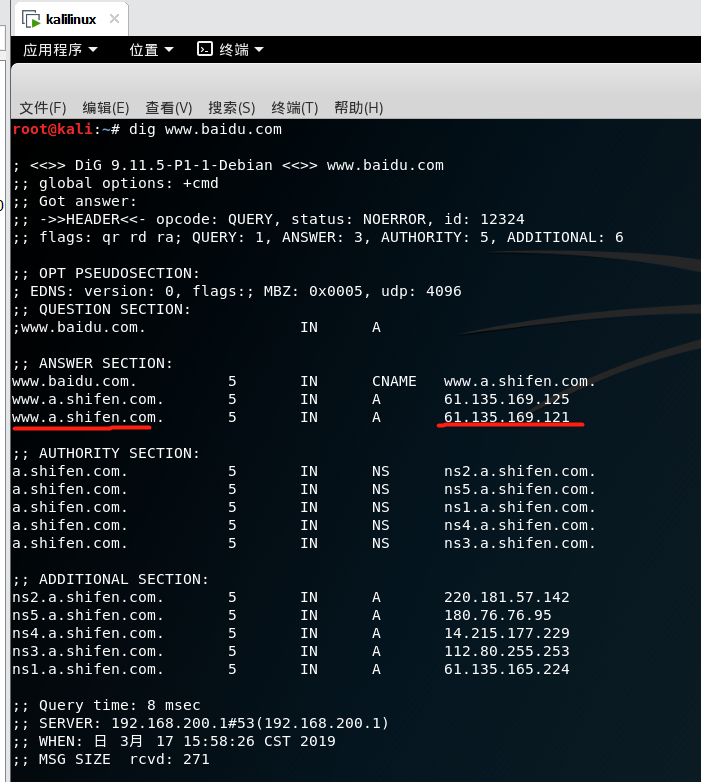

(2)DNS与IP查询

DNS注册信息whois查询: 通过网站http://www.internic.net/whois.html,此外whois有客户端程序、GUI工具。

站长之家可以查询whois信息。

在站长之家whois域名查询yahoo.com,baidu.com被屏蔽掉了。

通过域名查询ip地址的话,使用dig和nslookup。

发现www.baidu.com有一个别名www.a.shifen.com。

IPwhois查询

(3)网络拓扑侦查

traceroute可以查看路由路径

2、网络扫苗

发现活跃主机>主机上的网络服务>主机操作系统和开放的网络服务类型>根据前面的寻找服务和系统上存在的漏洞。

分为主动扫扫描和被动扫描。

主机扫描:ping扫描、使用TCP协议的主机扫描——ack ping、syn ping、使用udp协议的主机扫描,使用UDP注意扫描开放的端口时可能没有返回信息。

端口扫描:扫描开放了哪些TCP/UDP接口。TCP端口扫描有两种,TCP connect()和TCP SYN扫描(与SYN洪水攻击原理类似),二者利用TCP三次握手,也称为全开、半开连接扫描。

操作系统/网络服务辨识:主动扫苗:nmap -O。

漏洞扫描:利用vulnerability(脆弱性),漏洞扫描器有nessus、xscan。

3.网络查点

网络查点可以获取更充分、更有针对性、可攻击的入口和关键数据。介绍了网络服务旗标抓取,有telnet、netcat等工具。

二、P115练习

1、google上不了,上google学术搜了下。

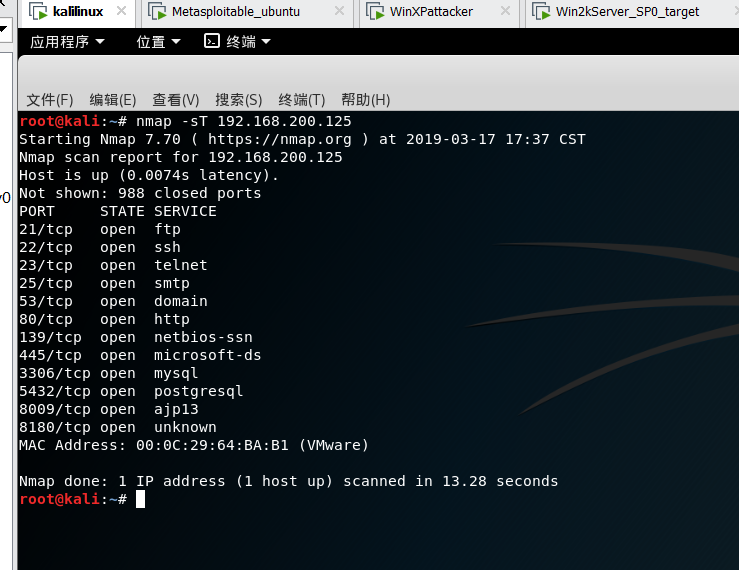

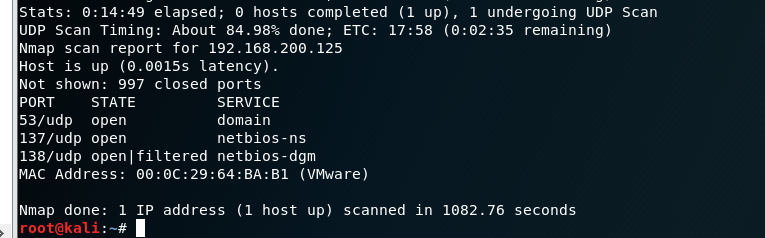

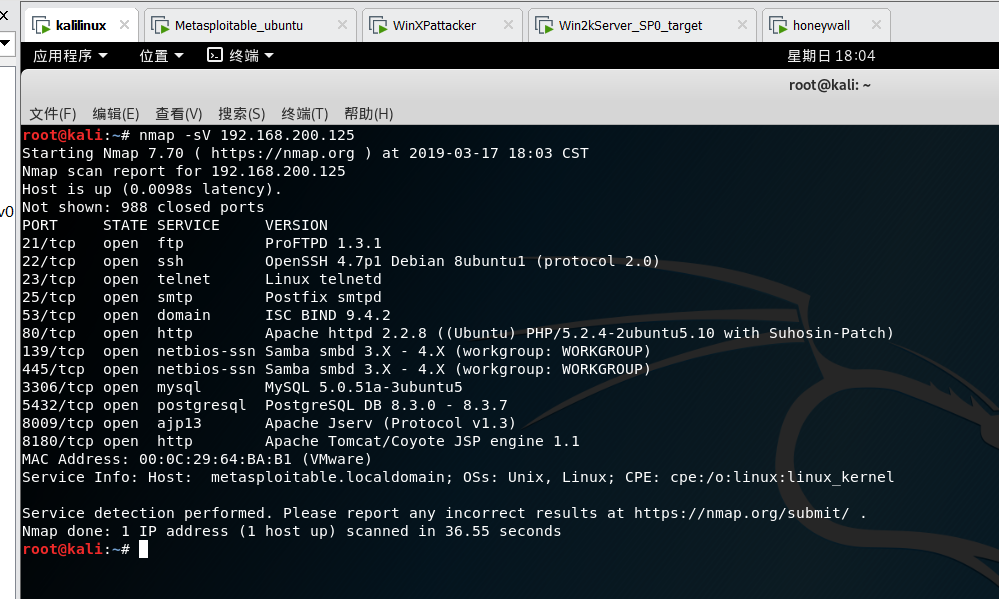

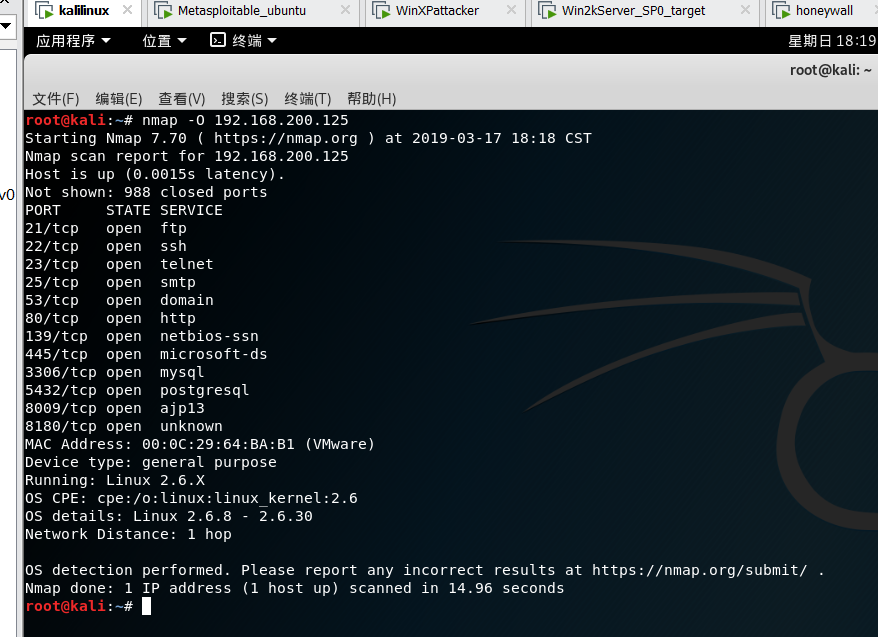

2、使用nmap扫苗特定靶机

攻击机:kalilinux,winxpattacker

靶机:ubuntu,win2kserver

扫描靶机tcp端口

扫描靶机udp端口

扫描靶机网络服务

扫描靶机操作系统

3、使用nessus扫描特定靶机

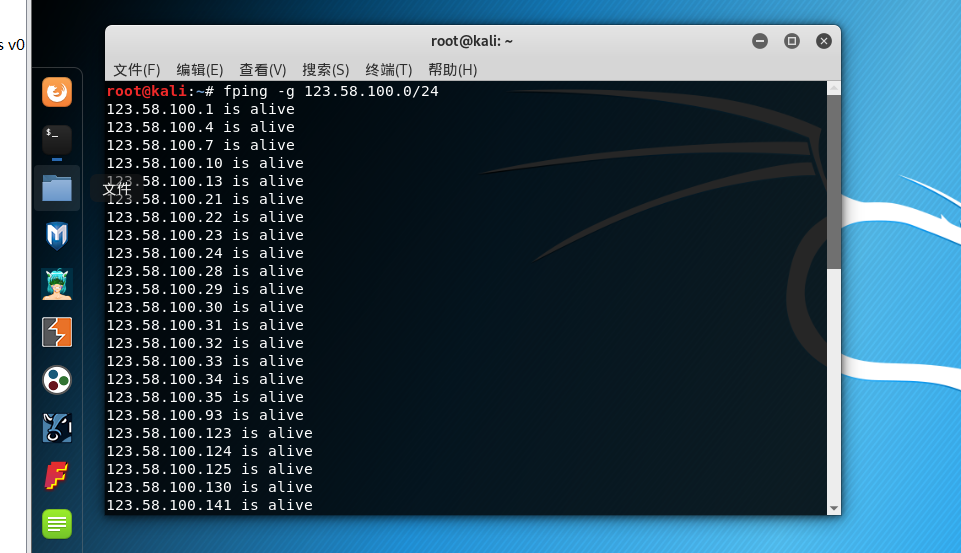

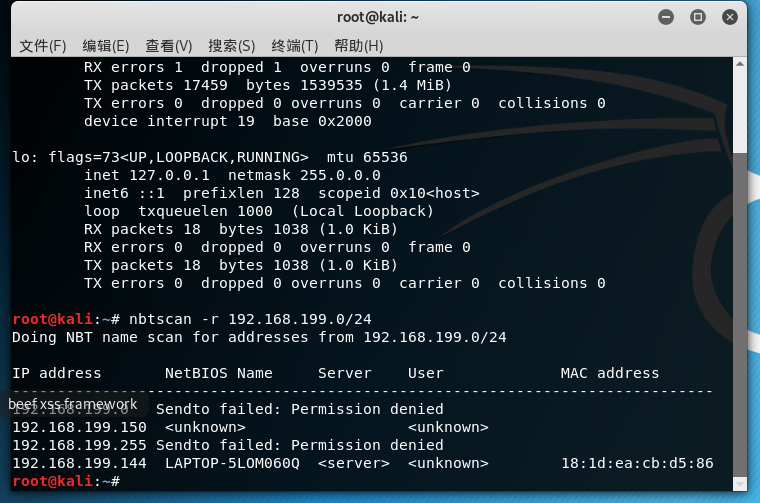

3、kali视频学习

netenum获取ip列表

fping:生成ip列表

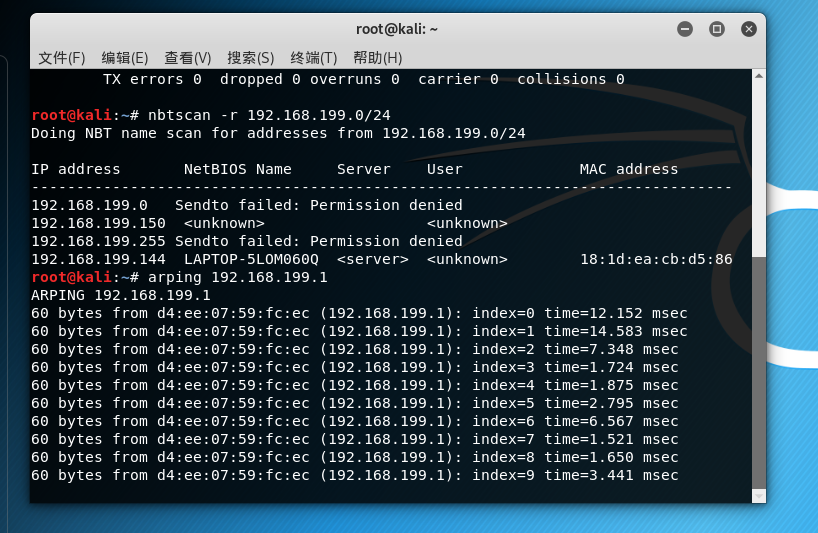

nbtscan内网扫描工具

arping 探测目标 MAC 地址

netdiscover:探测内网信息

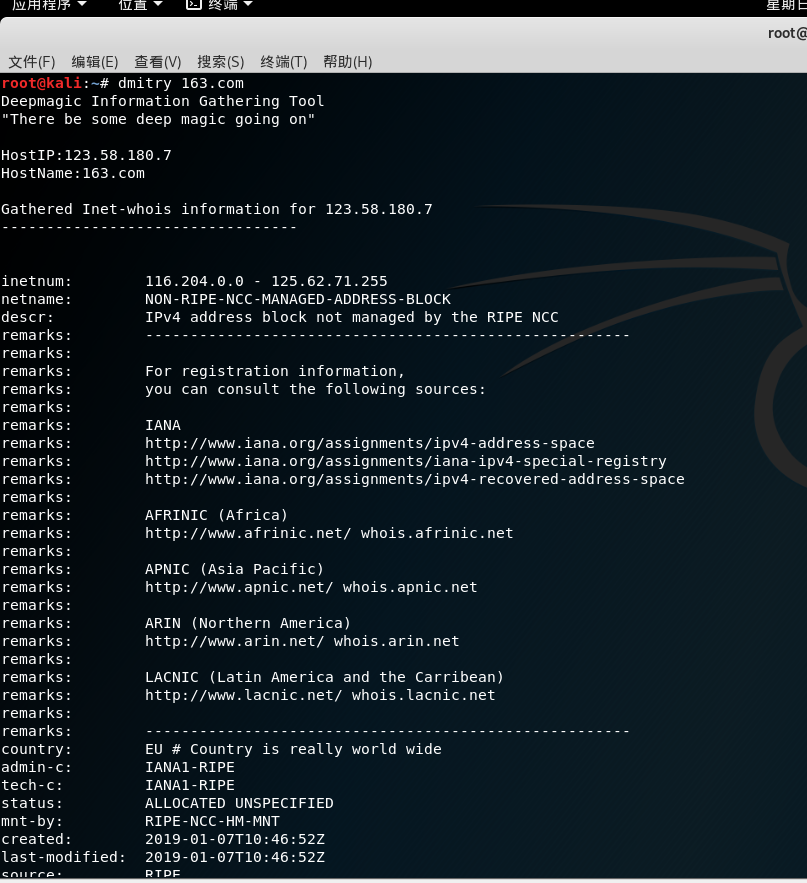

dmitry:获取目标详细信息

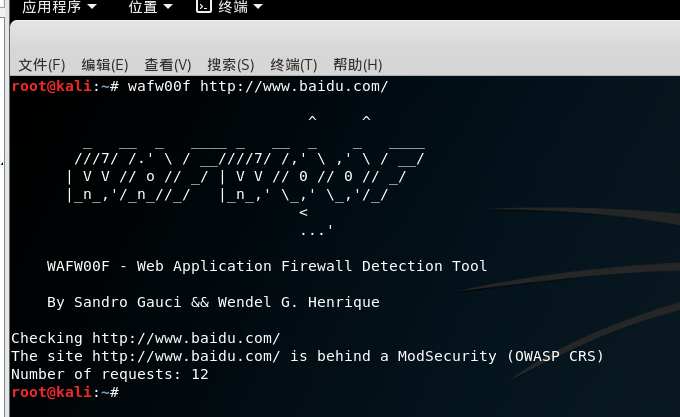

WAF 探测

LBD

Kali信息搜集之指纹识别

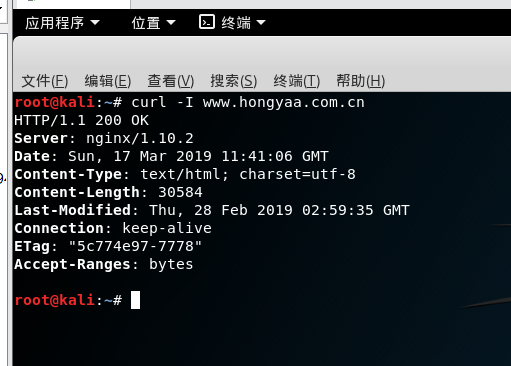

Banner抓取

curl -I -www.hongyaa.com.cn

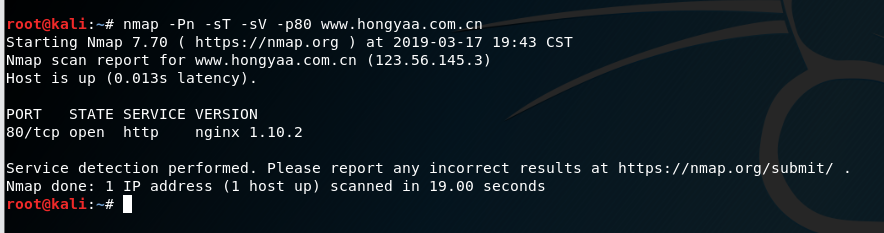

nmap

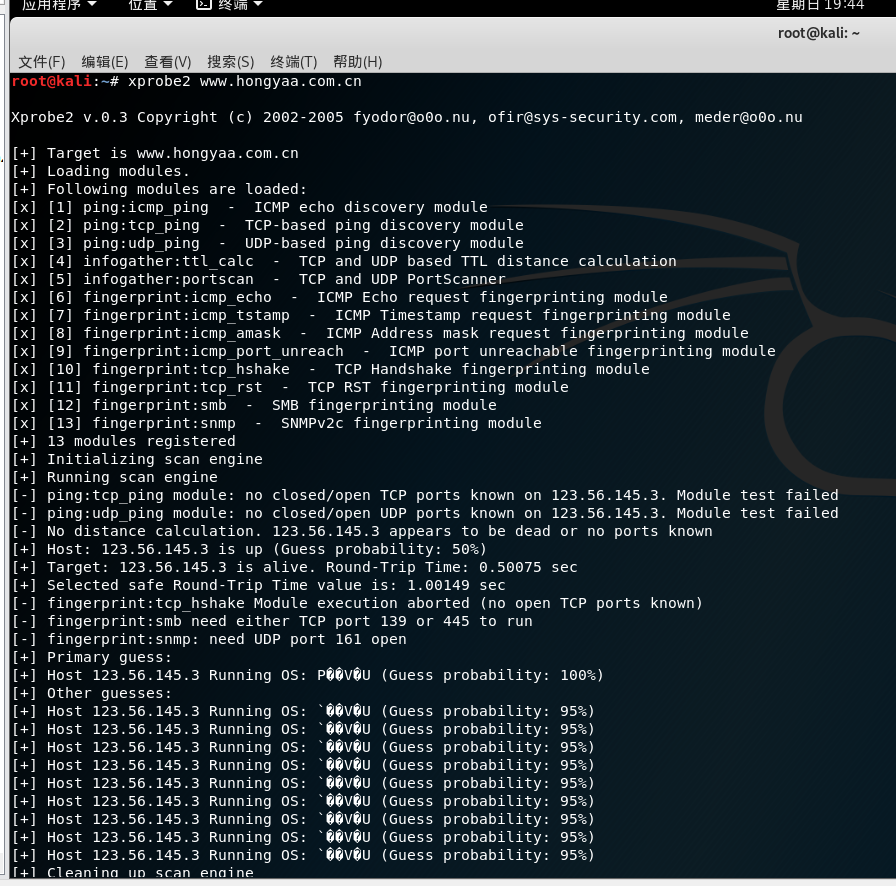

xprobe2

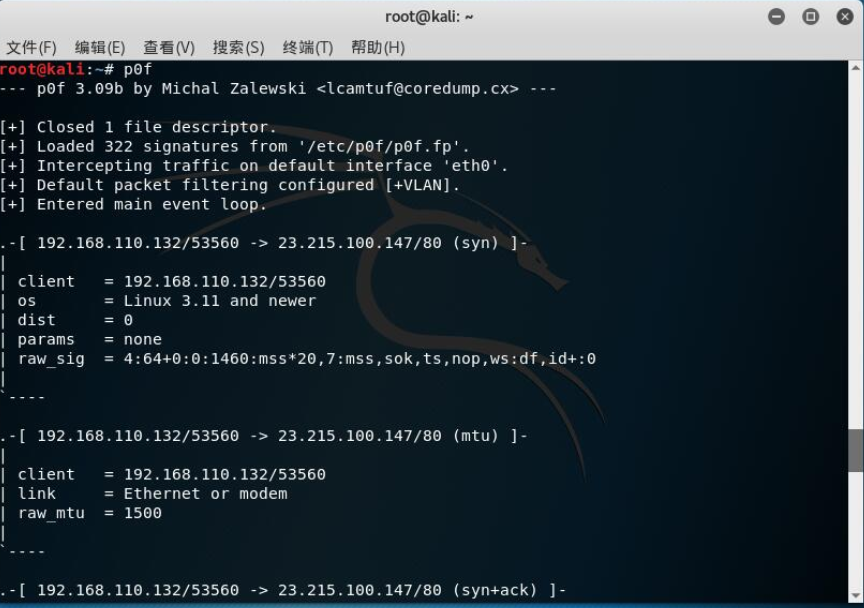

p0f

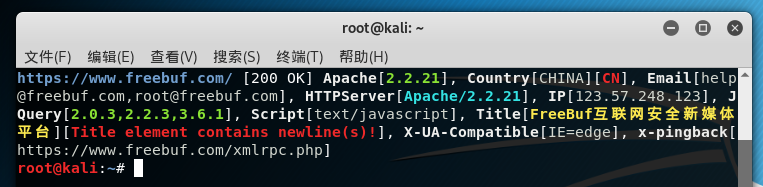

Whatweb(web指纹识别工具)

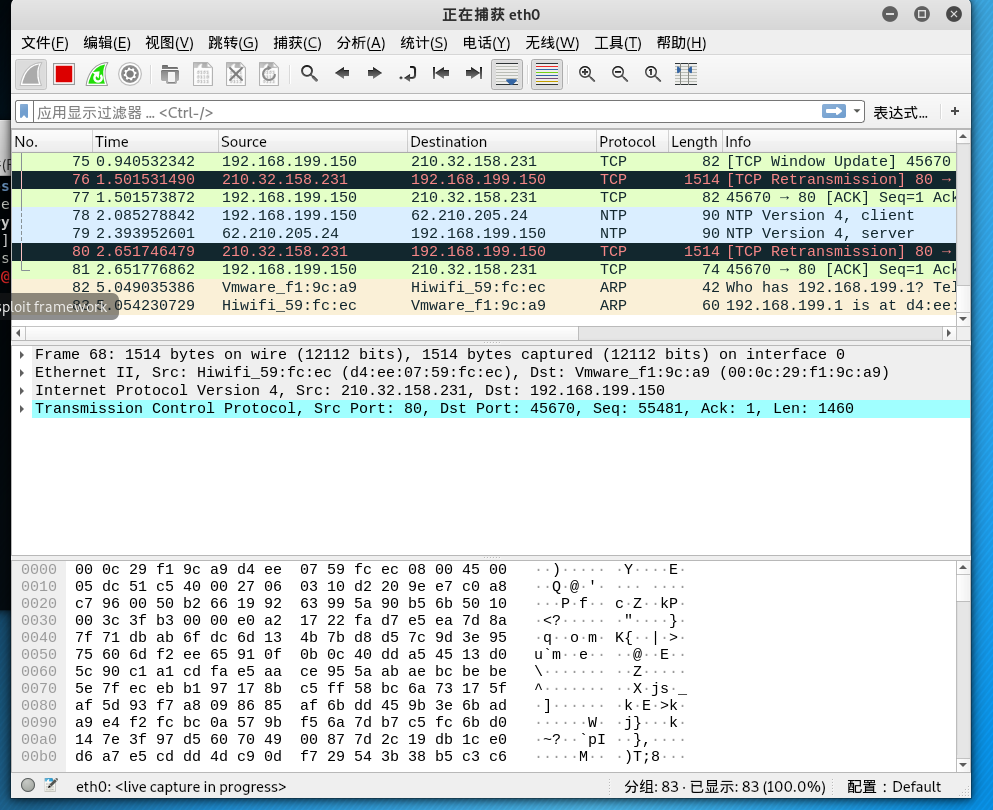

Kali信息搜集之协议分析

wireshark是非常流行的网络封包分析软件,功能十分强大。可以截取各种网络封包,显示网络封包的详细信息。使用wireshark的人必须了解网络协议,否则就看不懂wireshark了。

为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler, 其他协议比如TCP,UDP 就用wireshark。