一、本周知识点提炼

1.1操作系统内核三大功能:

操作系统内核三大功能分别是进程管理,内存管理,文件系统。

其中最核心的是进程管理,而pid是系统区别进程的编号。

本周学习及实验重点就是学习和分析进程管理的重要性,所以接下来将对进程管理进行总结。

1.2进程管理总结:

首先我们应该了解到Linux通过复制父进程来创建一个新进程,下面以本周实验中用到的fork()函数进行具体分析。

fork函数,具体的过程:

1.复制一个PCB——task_struct.

2.要给新进程分配一个新的内核堆栈

ti = alloc_thread_info_node(tsk, node);

tsk->stack = ti;

setup_thread_stack(tsk, orig); //这里只是复制thread_info,而非复制内核堆栈

3.要修改复制过来的进程数据,比如pid、进程链表等,见copy_process内部。

*childregs = *current_pt_regs(); //复制内核堆栈

childregs->ax = 0; // 子进程的fork返回0

p->thread.sp = (unsigned long) childregs; //调度到子进程时的内核栈顶

p->thread.ip = (unsigned long) ret_from_fork; //调度到子进程时的第一条指令地址

应当注意:系统调用内核处理函数sys_fork,sys_vfrok,sys_clone,其实最终执行的都是do_fork

do_fork里有:

copy_process

dup_task_struct // 复制pcb

alloc_thread_info_node // 创建了一个页面,其实就是实际分配内核堆栈空间的效果。

setup_thread_stack // 把thread_info的东西复制过来

之后初始化子进程

.

创建的新进程是从哪里开始执行的--》ret_from_fork(这是本周的重中之重)

*childregs = *current_pt_regs(); //复制内核堆栈(复制的pt_regs,是SAVE_ALL中系统调用压栈的那一部分。)

childregs->ax = 0; // 子进程的fork返回0

p->thread.sp = (unsigned long) childregs; // 调度到子进程时的内核栈顶

p->thread.ip = (unsigned long) ret_from_fork; //调度到子进程时的第一条指令地址

ip指向的是ret_from_fork,所以是从这里开始执行的。

二、本周实验

2.1实验要求

1.阅读理解task_struct数据结构http://codelab.shiyanlou.com/xref/linux-3.18.6/include/linux/sched.h#1235;

2.分析fork函数对应的内核处理过程sys_clone,理解创建一个新进程如何创建和修改task_struct数据结构;

3.使用gdb跟踪分析一个fork系统调用内核处理函数sys_clone ,验证您对Linux系统创建一个新进程的理解,推荐在实验楼Linux虚拟机环境下完成实验。

4.特别关注新进程是从哪里开始执行的?为什么从哪里能顺利执行下去?即执行起点与内核堆栈如何保证一致。

2.2 实验过程:

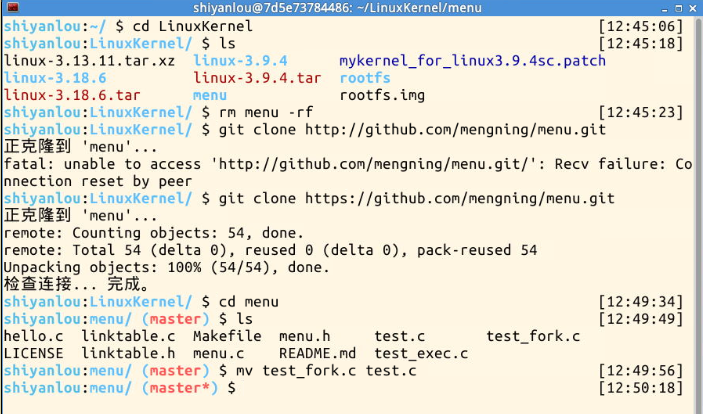

1.删除原来的menu,并clone新的menu,用test_fork.c覆盖test.c

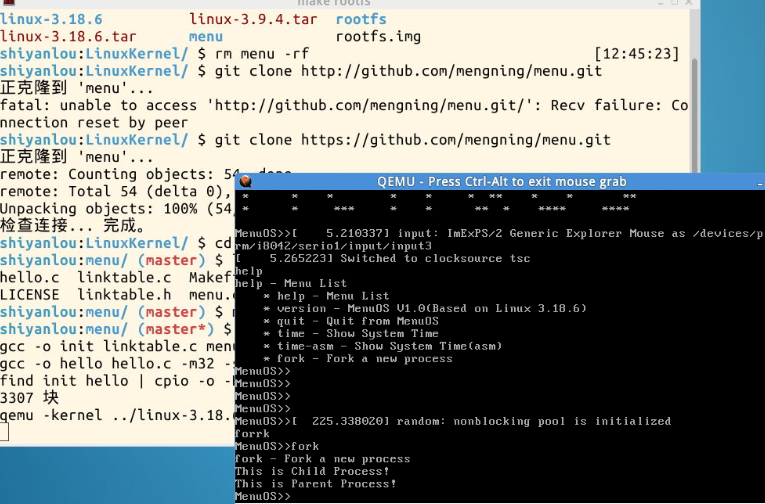

2.make rootfs之后新的内核启动,测试fork功能

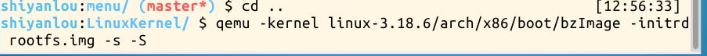

3.冷冻内核,准备单步跟踪,查看新的进程

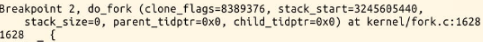

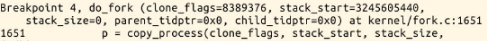

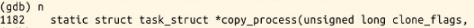

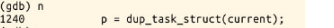

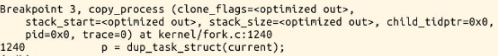

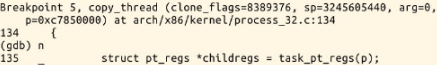

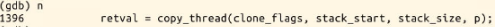

4.用gdb进行单步跟踪的调试,首先进行断点的设置,依照fork进程的组成函数设置断点

5.单步跟踪程序,分析结果

2.3实验结果总结分析

本周的课程最重要的就是进程的管理,而do_fork就是其中一个最关键的宏。

do_fork处理了以下内容:

- 调用copy_process,将当期进程复制一份出来为子进程,并且为子进程设置相应地上下文信息。

- 初始化vfork的完成处理信息(如果是vfork调用)

- 调用wake_up_new_task,将子进程放入调度器的队列中,此时的子进程就可以被调度进程选中,得以运行。

- 如果是vfork调用,需要阻塞父进程,知道子进程执行exec。

进程创建的关键copy_process,其工作流程如下:

1.检查各种标志位(已经省略)

2.调用dup_task_struct复制一份task_struct结构体,作为子进程的进程描述符。

3.检查进程的数量限制。

4.初始化定时器、信号和自旋锁。

5.初始化与调度有关的数据结构,调用了sched_fork,这里将子进程的state设置为TASK_RUNNING。

6.复制所有的进程信息,包括fs、信号处理函数、信号、内存空间(包括写时复制)等。

7.调用copy_thread,这又是关键的一步,这里设置了子进程的堆栈信息。

8.为子进程分配一个pid

9.设置子进程与其他进程的关系,以及pid、tgid等。这里主要是对线程做一些区分。

copy_thread函数为子进程准备了上下文堆栈信息,其工作流程如下:

- 获取子进程寄存器信息的存放位置

- 对子进程的thread.sp赋值,将来子进程运行,这就是子进程的esp寄存器的值。

- 如果是创建内核线程,那么它的运行位置是ret_from_kernel_thread,将这段代码的地址赋给thread.ip,之后准备其他寄存器信息,退出

- 将父进程的寄存器信息复制给子进程。

- 将子进程的eax寄存器值设置为0,所以fork调用在子进程中的返回值为0.

- 子进程从ret_from_fork开始执行,所以它的地址赋给thread.ip,也就是将来的eip寄存器。

三、第三周测试分析总结

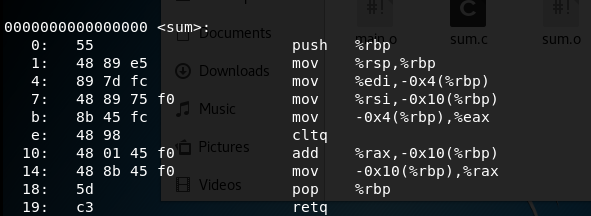

本周课堂测试重点是为了让大家学习c语言中嵌套汇编程序的方法。本次测试中要求将之前编写的sum文件进行反汇编,观察其反汇编的结果,并将其在main.c中通过汇编调用sum。

首先展示一下我的sum函数

int sum(int N,int sum )

{

sum=sum+N;

return sum;

}

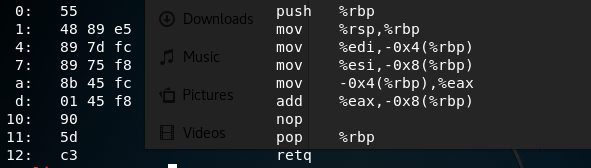

3.1汇编观察分析

由于编程方法的不同,我的sum函数没有传入数组,而是通过循环将所有输入的数字进行累加。

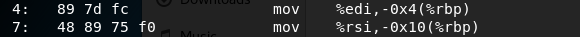

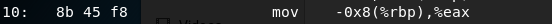

接着通过objdum -d sum.o指令反汇编sum.o,并观察其反汇编之后的汇编语句。

首先这些语句是不能直接当作汇编语句嵌套进c语言的,因为在尝试之后发现c语言中嵌套的汇编语句无法识别rbp,edi等寄存器,因此一定要理解语句当中的意思并且用嵌套语言写出来。

首先我们看到的两句是函数调用时做到的压栈保存现场的操作。

这部分函数调用的时候程序已经执行,不需要我们进行操作。

接着看到的是取立即数分别放入rbp栈的不同地址空间之中

然后通过eax寄存器将两个数加到了同一个空间之中

最后又将计算好的数传回了eax寄存器

3.2嵌套中出现的问题

在实现嵌套的时候我最大的问题就是在我所写的c语言函数之中有return sum;的语句,根据汇编语言分析相加的语句相对容易完成,但是return语句应当如何设计却毫无头绪。为此我写了几个不同版本的c语言函数进行反汇编研究:

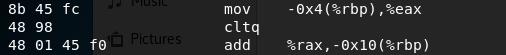

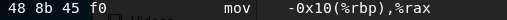

结尾无return语句:

结尾仅为return,也就是说不写返回值

通过对比可以看出三者之间的区别,有无最后的返回值主要在于有没有将最后计算的结果存入eax寄存器之中

所以依据这一点我进行了c语言中汇编语句的嵌套设计

int sum(int N, int sum )

{

asm volatile(

"addl %1, %0;

"

:"=a"(sum)

:"b"(N),"a"(sum)

:"1"

);

}

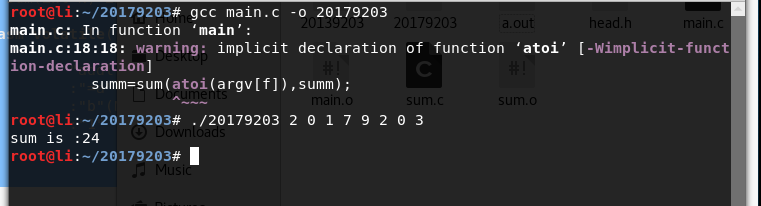

3.3完整代码及运行结果展示

运行结果:

完整代码:

#include<stdio.h>

int sum(int N, int sum )

{

asm volatile(

"addl %1, %0;

"

:"=a"(sum)

:"b"(N),"a"(sum)

:"1"

);

}

int main(int argc,char *argv[])

{

int f,summ=0;

for(f=0;f<argc;f++)

summ=sum(atoi(argv[f]),summ);

printf("sum is :%ld

",summ);

}

不过不知道我这个c语言汇编嵌套做的是否符合老师要求,如果不对请老师指出。