一、环境的使用和搭建

首先我的攻击机和靶机都搭建在虚拟机上,选用的是VMware Workstation Pro虚拟机。

攻击机选用的是Linux kali 2017.2版本,而靶机安装的是XP sp3纯净版。

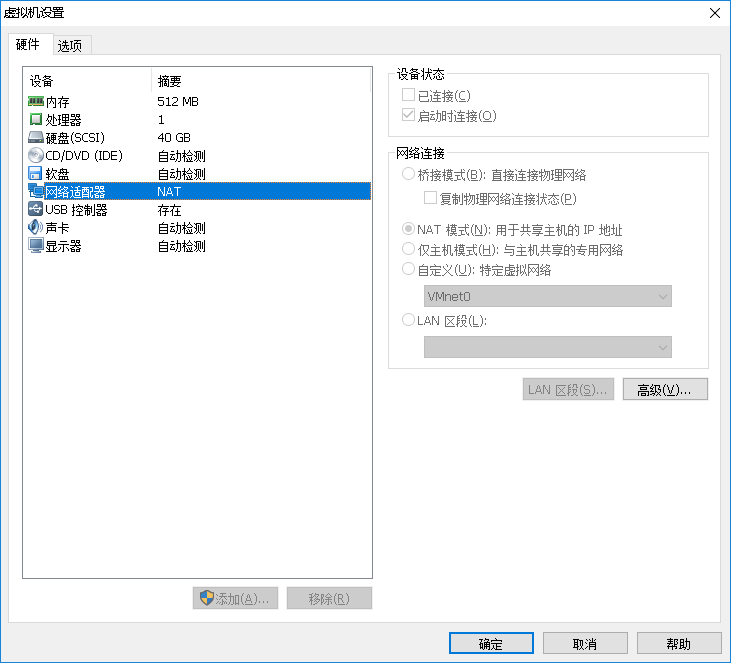

在这里安装虚拟机的时候要注意网络适配器的网络连接方式选用NAT 连接。

二、Metaspoit的安装

当然在此之前要先更新好kaili的源地址,在这里就不介绍这个相关过程了。

由于kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用。

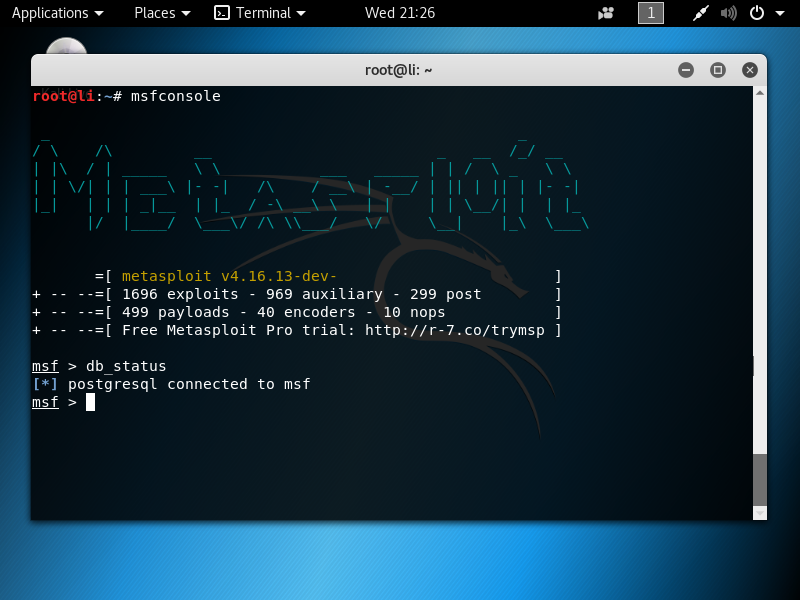

在kali 2.0中启动带数据库支持的MSF方式如下:

1 首先启动postgresql数据库:

/etc/init.d/postgresql start;或者 service postgresql start;

2 初始化MSF数据库(关键步骤!):msfdb init;(如不能初始化,就用msfdb reinit试试吧!默认创建的数据库名:msf,msf_test;用户名:msf;口令默认为空)

3 运行msfconsole:msfconsole;

4 在msf中查看数据库连接状态:db_status。

5更新metasploit:msfupdate

6设置启动 自动启动msf和postgresql:

update-rc.d postgresql enable

看到这样的画面代表安装成功!

三、找到靶机中相应的漏洞

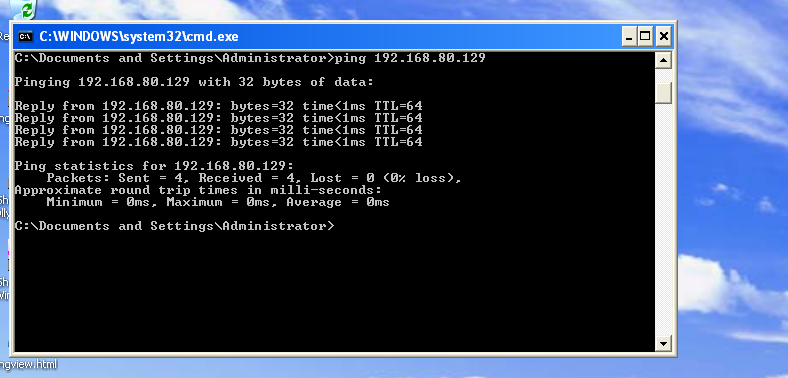

1.互ping联通

首先要确定的是攻击机和靶机处于同一网段下,当然如果没有特别设定一般都处于同一网段。

确定靶机和攻击机IP地址的方法:

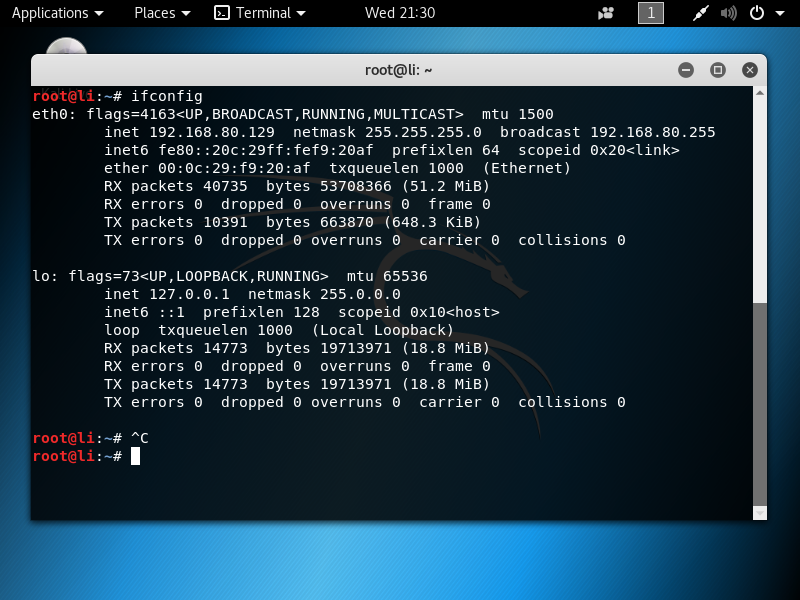

Linux在shell中输入ifconfig

这里可以看到我的kali的IP地址为:192.168.80.129

XP系统则是打开cmd,然后输入ipconfig

这里可以看到我的XP的IP地址为:192.168.80.131

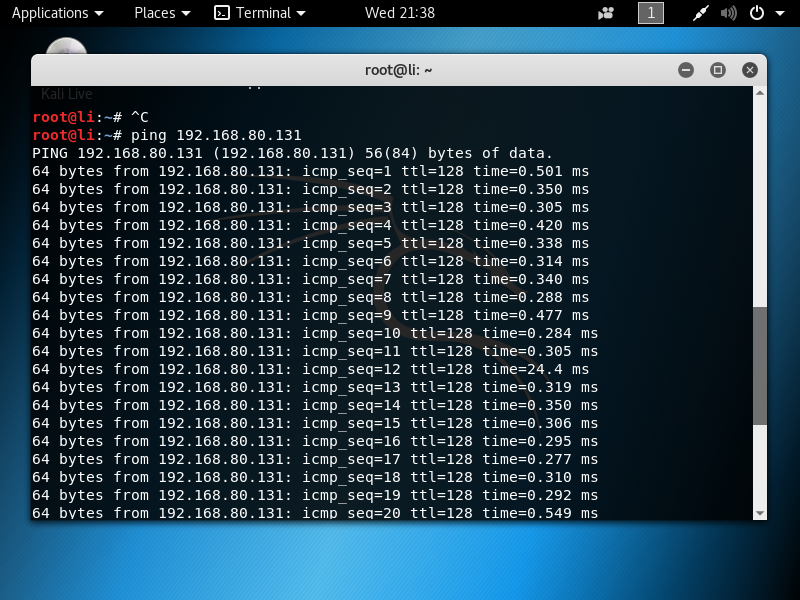

可以看到两台主机处于同一网段下,接着进行两台主机之间的互ping,确定两台主机连通。

可以看到两机成功联通。

2.靶机的制作

我也不知道起这个标题合不合理,因为我没有找到一个真正的靶机,我安装的就是普通的纯净版的XP,因此不太清楚真正的靶机是什么样子的,但是通过接下来对于metaspoit攻击的了解,我发现它的攻击基本基于靶机的开放端口进行,如果靶机防火墙打开,端口关闭好像很难进行攻击(当然这只是基于我目前的了解来看,可能存在问题),因此我就对我的靶机进行了如下操作:

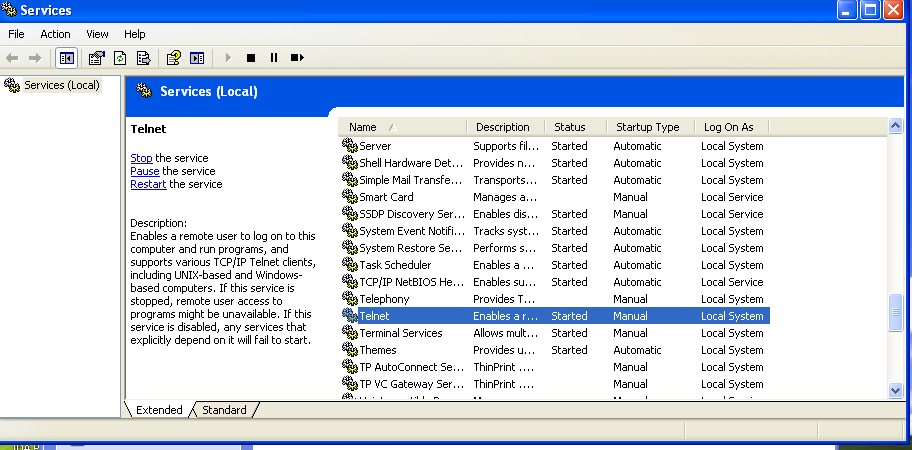

1.首先,关闭了靶机的防火墙。

2.接着打开靶机需要打开的端口,在这里我所做的测试是基于23端口进行的,23端口是telent端口。

3.打开控制面板,找到管理工具,打开服务选项,找到相应端口进行开启即可。

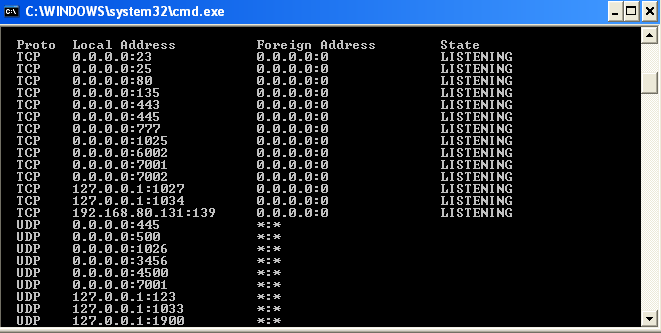

4.接着打开cmd,输入netstat -a -n查看所有打开的端口,可以看到23端口成功打开

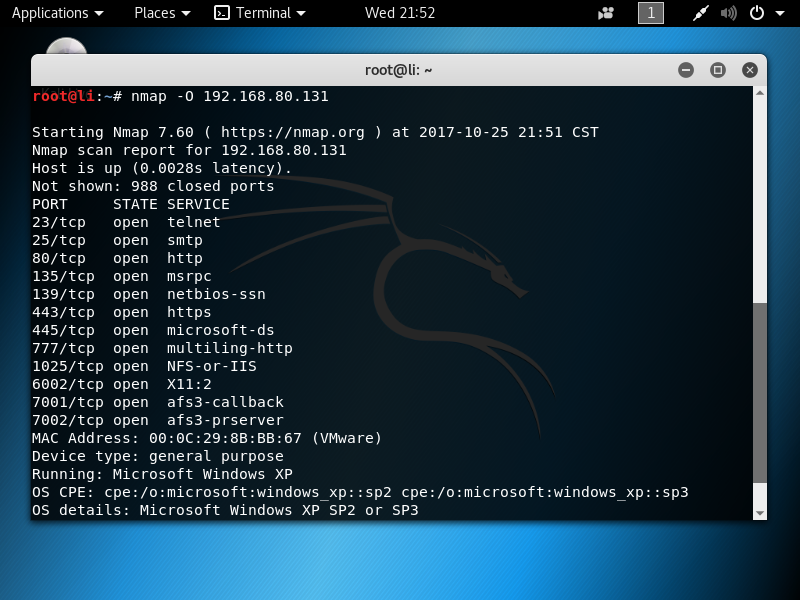

5.回到kaili使用nmap对靶机进行扫描确定其开启的端口能否扫描到

确定23端口打开接着就可以通过metaspoit攻击。

四、metaspoit攻击靶机

进行扫描Telnet服务。具体操作步骤如下所示:

(1)启动MSF终端。

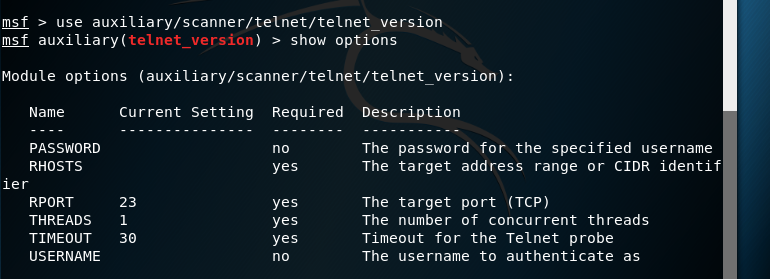

(2)使用telnet_version模块,并查看可配置的选项参数。

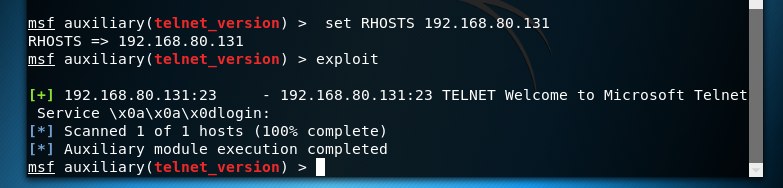

(3)配置RHOSTS选项,并启动扫描。

在这里说明一下RHOSTS是靶机的IP地址,首次启动时上图这个选项应为no,我之前进行过测试所以显示yes

可以看到显示的信息,我是连接成功的,但是按照教程,此时还应该可以看到登录名及密码,但是我却没有显示,不知如何解决,因此首次学习到此终止。期待到时问了老师继续写使用心得下篇。